Zamislite scenario: Administrator vašeg sistema primećuje uobičajenu PowerShell komandu koja se izvršava na serveru. Deluje rutinski - samo još jedan zadatak održavanja sistema. Ali nije. Upravo u tom trenutku, napadač koristi taj isti legitimni alat da neprimećeno izvlači osetljive podatke iz vaše mreže. Dobrodošli u svet "Living off the Land" napada, gde se najopasnije pretnje kriju iza naizgled bezazlenih svakodnevnih aktivnosti.

U 2023. godini, preko 62% svih sajber napada koristilo je upravo ovu taktiku - pretvaranje legitimnih sistemskih alata u oružje protiv vas. Još alarmantniji je podatak da tradicionalni bezbednosni sistemi često ne mogu da detektuju ove napade, jer napadači ne ostavljaju uobičajene tragove malvera.

Iako termin "Living off the Land" izvorno opisuje životni stil oslanjanja na prirodne resurse, u sajber svetu on označava nešto daleko zlokobnije - sposobnost napadača da "prežive" i operišu koristeći isključivo alate koje već zateknu u vašem sistemu. Zamislite lopova koji, umesto da donese vlastiti alat za provalu, koristi vaš vlastiti set ključeva da se ušunja u kuću.

U ovom tekstu otkrićemo:

- Kako prepoznati LotL napade kada izgledaju isto kao legitimne aktivnosti

- Zašto tradicionalna zaštita često nije dovoljna

- Koje konkretne korake možete preduzeti da zaštitite svoj sistem

Šta su LotL napadi?

Izraz "Living off the Land" (LotL) u sajber bezbednosti označava napade u kojima napadači koriste isključivo alate i softver koji već postoje u okruženju žrtve. Umesto da instaliraju novi malver, napadači koriste legitimne resurse poput skripti i sistema alata, čime izbegavaju detekciju i ostavljaju minimalne tragove. Ovakav pristup je poznat i kao LOLBins – Living off the Land Binaries and Scripts.

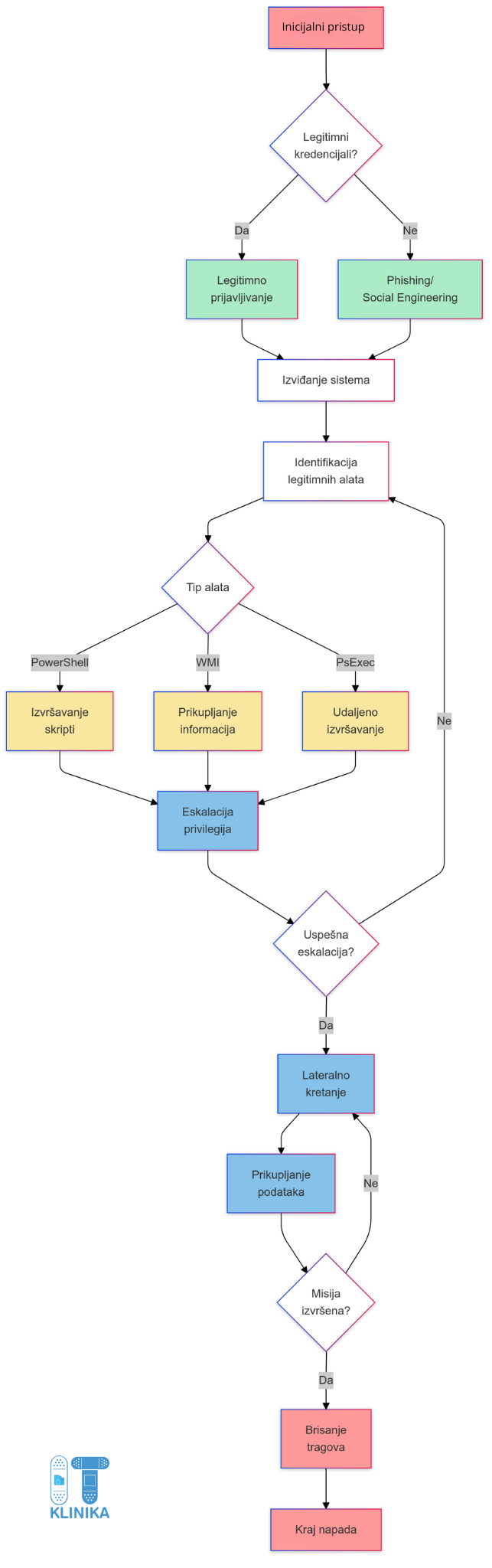

Kako LotL funkcioniše?

Glavni trik LotL napada je korišćenje alata prisutnih u operativnom sistemu, poput PowerShell-a ili Windows Management Instrumentation (WMI) – sve ono što administratori svakodnevno koriste za nadzor mreže, proveru heševa i upravljanje korisničkim nalozima.

To omogućava napadačima da izvrše svoje maliciozne planove, a da pritom izgledaju kao regularni deo sistemskih operacija.

Ovaj metod otežava tradicionalnim bezbednosnim alatima, poput antivirusa i EDR (Endpoint Detection and Response) sistema, da prepoznaju malicioznu aktivnost, jer su alati deo legitimnog sistema.

Karakteristike LotL napada

- Korišćenje ugrađenih alata: Napadači se oslanjaju na već postojeće skripte i binarne fajlove unutar sistema, čime izbegavaju instaliranje dodatnog malvera koji bi mogao da uključi alarm u bezbednosnim sistemima.

- Skrivanje i izbegavanje detekcije: Zbog korišćenja legitimnih softverskih komponenti, napadači lako prolaze ispod radara. Antivirus i standardni bezbednosni alati retko detektuju problem kada napad koristi uobičajene administrativne alate.

- Istraživanje i prikupljanje informacija: Kada uđu u mrežu, napadači često koriste uobičajene komande kako bi prikupili informacije o strukturi mreže, nalozima i resursima. Time prave mapu napada, a da ne izazovu sumnju.

Uobičajene tehnike u LotL napadima:

- Prikupljanje kredencijala: Korišćenjem ugrađenih alata, napadači mogu izvući kredencijale iz memorije ili konfiguracionih fajlova, što im omogućava pristup sa višim privilegijama ili lateralno kretanje kroz mrežu.

- Eskalacija privilegija: Pomoću skripti, napadači mogu povećati svoje privilegije unutar sistema, otvarajući sebi put ka osetljivijim delovima mreže.

- Lateralno kretanje: Kada se uspostavi početni pristup, napadači koriste legitimne administrativne alate da se kreću kroz mrežu i pristupe dodatnim sistemima, a sve to bez izazivanja alarma.

Dijagram LotL napada

Evolucija LotL napada

Iako koncept LotL napada postoji više od dve decenije, u poslednjih nekoliko godina njihova upotreba rapidno raste. Uvođenje novih alata i tehnika, kao što su fileless napadi, dodatno komplikuje zaštitu.

Napadači koriste ne samo preinstalirane sistemske alate, već i „off-the-shelf“ softver, što smanjuje šanse za otkrivanje. Primer toga su alati kao što su PowerShell i PsExec, koji, iako legitimni, mogu biti zloupotrebljeni za krađu podataka, eskalaciju privilegija ili pokretanje zlonamernih skripti.

Statistika iz 2023. godine

Rasprostranjenost: Prema CrowdStrike izveštaju o globalnim pretnjama iz 2023. godine, čak 62% svih detekcija napada u 2023. godini klasifikovano je kao LotL napadi. Ova brojka pokazuje značajan porast u korišćenju postojećih alata u maliciozne svrhe, što znači da organizacije moraju da prilagode svoje bezbednosne strategije.

Napadi bez malvera: Još alarmantniji je podatak da 71% svih detekcija pretnji uključuje malware-free LotL aktivnosti, gde napadači često koriste validne kredencijale za pristup, čime zaobilaze tradicionalne bezbednosne mere koje se fokusiraju na prepoznavanje poznatog malvera.

Kupoprodaja kredencijala: Takođe, primećen je porast od 112% u aktivnostima access brokera u 2022. godini. Ovi brokeri specijalizovani su za prikupljanje i prodaju kredencijala za prijavljivanje, dodatno olakšavajući LotL napade.

Zašto su LotL napadi posebno opasni?

Glavni razlog popularnosti LotL taktike leži u njihovoj sposobnosti da se „utapaju“ u svakodnevnim operacijama sistema. Napadači koriste iste alate i metode kao i sistem administratori, što znači da je malicioznu aktivnost teže odvojiti od legitimne.

Osim skrivanja od detekcije, napadači koji koriste LotL tehnike otežavaju istragu nakon incidenta. Većina hakerskih grupa može se identifikovati po prilagođenom malveru koji koriste, ali kada se koriste legitimni alati i generički malver, daleko je teže povezati ih sa konkretnom grupom.

Takođe, napadi postaju jeftiniji za izvršenje jer se izbegava skupa potraga za zero-day ranjivostima. Umesto toga, spear-phishing i društveni inženjering često su dovoljni da pokrenu LotL napad.

Kako se zaštititi?

Odbrana od LotL napada zahteva poseban pristup, s obzirom na to da tradicionalni alati za detekciju nisu dovoljno efikasni. Evo ključnih koraka koji mogu pomoći u zaštiti vašeg sistema:

-

Pojačajte monitoring legitimnih alata:

Redovno praćenje aktivnosti ugrađenih alata kao što su PowerShell, WMI, PsExec i drugi je ključno. Postavite stroge polise koje definišu ko može da koristi ove alate i u koje svrhe. Ograničite pristup samo na ovlašćene korisnike i pratite njihovo korišćenje. -

Primena principa najmanjih privilegija (Least Privilege):

Smanjite nivo privilegija za korisnike i administratore na minimum neophodan za obavljanje njihovih poslova. Ovo pomaže u sprečavanju zloupotrebe privilegija u slučaju kompromitovanja naloga. -

Segmentacija mreže:

Razdvojite mrežne segmente kako biste ograničili lateralno kretanje napadača. Na taj način, čak i ako napadač uspe da uđe u jedan deo mreže, njegov dalji napredak biće znatno otežan. -

Uvođenje višefaktorske autentifikacije (MFA):

Implementacija MFA-a smanjuje rizik od kompromitovanja naloga čak i ako napadači uspeju da pribave validne kredencijale. Dodatni sloj verifikacije značajno otežava napadačima pristup sistemu. -

Napredna analitika i bihejvioralna detekcija:

Tradicionalni antivirus često ne prepoznaje LotL aktivnosti jer se oslanja na detekciju potpisa. Uvođenje alata koji se baziraju na analitici ponašanja može pomoći u otkrivanju abnormalnog ponašanja, čak i kada su u pitanju legitimni alati. -

Pravovremeno ažuriranje i zakrpe:

Redovno instaliranje bezbednosnih ažuriranja i zakrpa može sprečiti napadače da iskoriste poznate ranjivosti u sistemu. Ažurirajte softver i operativne sisteme kako biste smanjili mogućnost napada. -

Uključivanje SIEM sistema sa pravilnim podešavanjima:

Pravilno podešen SIEM sistem može pomoći u prepoznavanju anomalija u radu ugrađenih alata. Usmerite fokus na ponašanje korisnika, a ne samo na poznate pretnje i implementirajte pravila za otkrivanje sumnjivih aktivnosti koje uključuju ove alate. -

Redovna obuka zaposlenih:

Edukacija zaposlenih je ključna za prepoznavanje socijalnog inženjeringa i spear-phishing pokušaja koji često prethode LotL napadima. Redovno sprovođenje obuka i simulacija napada može značajno smanjiti rizik. -

Onemogućavanje nekorišćenih alata:

Ako određeni alati ili servisi nisu neophodni za svakodnevni rad, isključite ih ili uklonite. Na primer, ako PowerShell nije u upotrebi, isključite ga ili ograničite njegove funkcionalnosti.

Primena ovih strategija može pomoći u smanjenju rizika od LotL napada, čak i kada napadači koriste sofisticirane metode za prikrivanje svoje aktivnosti.

Checklista za samoprocenu rizika

- 🔲 Da li pratite korišćenje administrativnih alata?

- 🔲 Imate li implementiran MFA?

- 🔲 Sprovodite li redovne obuke zaposlenih?

- 🔲 Postoji li segmentacija mreže?

- 🔲 Imate li implementiran SIEM sistem?

Zaključak

LotL napadi predstavljaju rastuću pretnju koja zahteva moderan pristup sajber bezbednosti. Tradicionalne mere zaštite više nisu dovoljne - potrebna je kombinacija napredne tehnologije, edukacije i proaktivnog pristupa.

🚨 Ključna poruka: Najbolja odbrana je biti korak ispred napadača. Počnite sa implementacijom predloženih mera danas.

Sledeći koraci

- Procenite trenutno stanje vaše zaštite koristeći našu checklista

- Implementirajte bar jednu novu meru zaštite ove nedelje

- Edukujte svoj tim o LotL pretnjama

Želite li saznati više o sajber bezbednosti? Pretplatite se na naš newsletter i budite u toku sa najnovijim pretnjama i rešenjima.