„Ransomware nastavlja da bude jedan od najunosnijih oblika sajber kriminala i, kao takav, ostaje kritična pretnja za organizacije svih veličina.” – ključni je zaključak novog izveštaja „The 2024 Ransomware Threat Landscape“, koji je objavio Symantec Threat Hunter Team.

Novi Symantecov izveštaj analizira ransomware u proteklih 12 meseci i daje informacije o alatima, taktikama, tehnikama i procedurama kojima se sajber kriminalci služe, a mi vam prenosimo najzanimljivije delove ovog izveštaja.

Ransomware-as-a-service

Ransomware je postao visoko organizovan i unosan model sajber kriminala.

Ransomware franšize odnosno Ransomware-as-a-service (RaaS) operacije bave se iznajmljivanjem svojih alata i infrastrukture drugim napadačima u zamenu za deo profita.

Zahvaljujući ovakvom biznis modelu ransomware je postao otporna pretnja koja uspeva da preživi ozbiljne poremećaje. Čak i kada neka ransomware grupa bude otkrivena, a njene operacije zaustavljene, brzo se pojavi druga grupa koja preuzima njene saradnike i raste velikom brzinom.

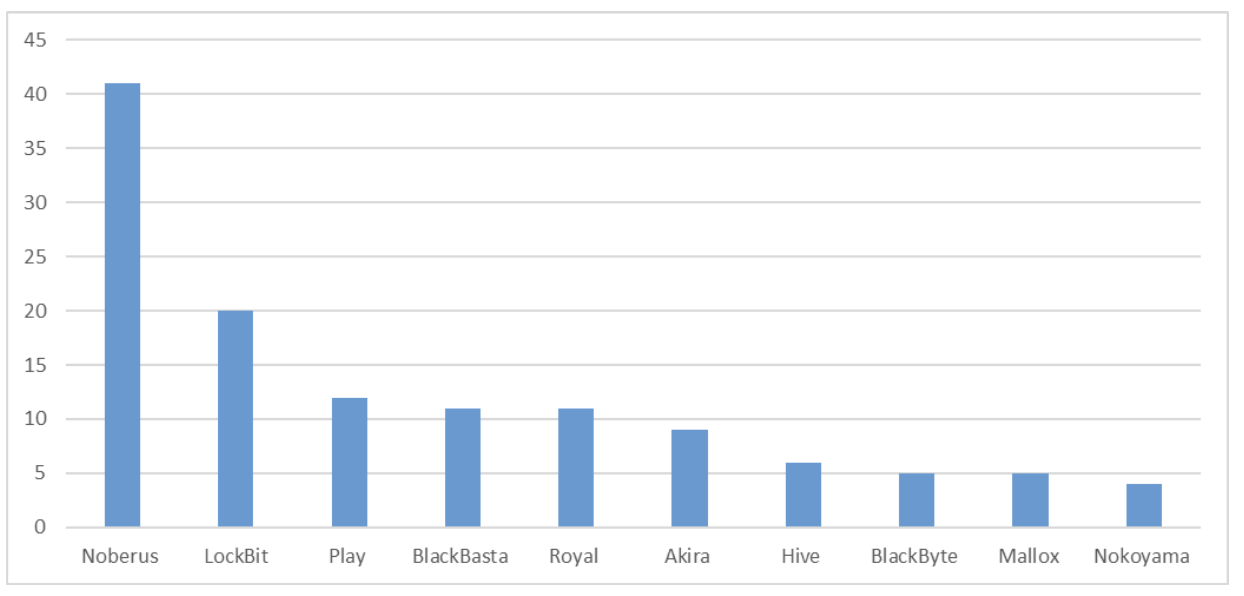

Noberus i LockBit su u 2023. bile vodeće ransomware porodice. Pojava novih pretnji kao što su Play, Royal i Akira pokazuje dinamičnu prirodu ransomware pejzaža.

Top 10 Ransomware operacija - izvor slike The 2024 Ransomware Threat Landscape

Ransomware metode

Kreatori ransomwara, nastavljaju da unapređuju svoje metode da bi mogli da osiguraju značajne otkupnine.

U protekloj godini jedna od popularnih metoda koja napadačima donosi siguran novac je masovna enkripcija. Ova metoda podrazumeva kriptovanje svih ili gotovo svih mašina u mreži.

Druga metoda koja je napadačima donela zaradu je dvostruka iznuda – podaci se kradu i žrtvi se preti da će biti objavljeni na dark webu. Ova metoda je osmišljena za one žrtve koje imaju backup i mogli bi da vrate podatke bez plaćanja, ali će platiti otkupninu da njihovi podaci ne bi bili kompromitovani.

Trendovi u ransomware napadima

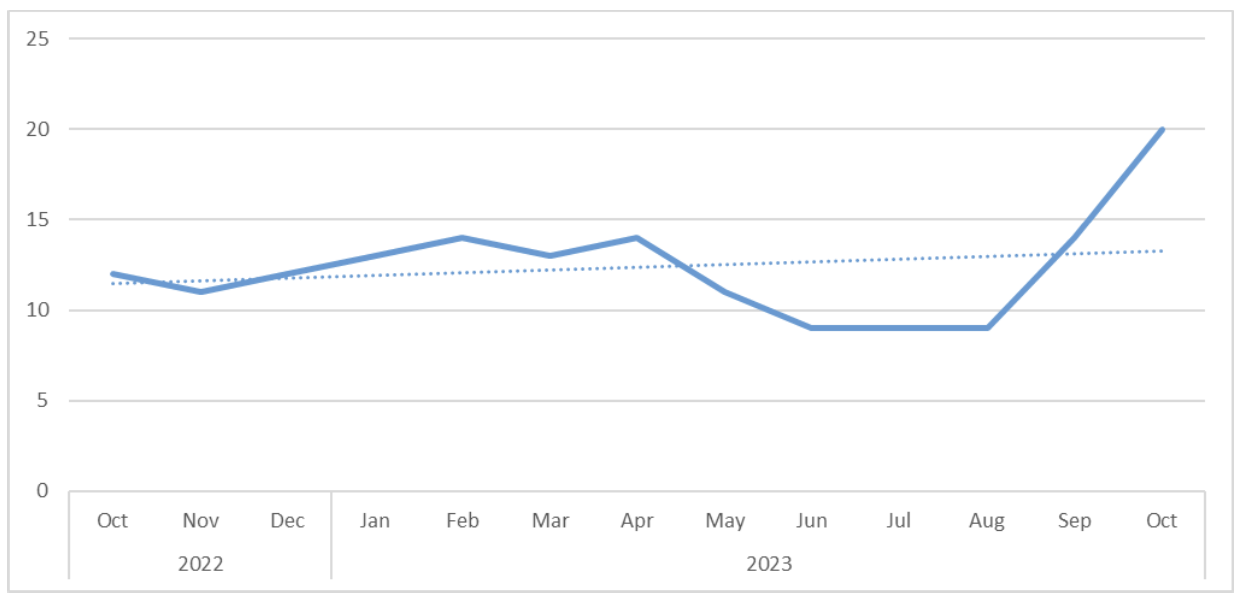

Trend iz godine u godinu je da ransomware napadi imaju zatišje tokom letnjih meseci, odnosno u junu, julu i avgustu. Ove godine do velikog rasta u broju napada došlo je u septembru i oktobru. Broj napada u oktobru 2023. bio je čak više nego duplo veći nego u istom periodu 2022. godine.

Broj organizacija pogođenih ciljanim ransomwarom od oktobra 2022. do oktobra 2023. - izvor slike The 2024 Ransomware Threat Landscape

Dok su napadi koji uključuju Black Basta ransomware porodicu prestali nakon juna, jer je Qakbot botnet u to vreme srušen, napadi koji uključuju druge porodice ransomwara su se povećali.

Vektori napada

Glavni vektor infekcije za ransomware više nisu botnetovi već iskorišćavanje poznatih ranjivosti u javnim aplikacijama. Dok napadači nastavljaju da pronalaze i iskorišćavaju relativno stare ranjivosti koje se javljaju u Microsoft Exchange serveru, najnovija ranjivost koja beleži veliki broj pokušaja eksploatacije je Citrix Bleed (CVE-2023-4966).

Ransomware alati

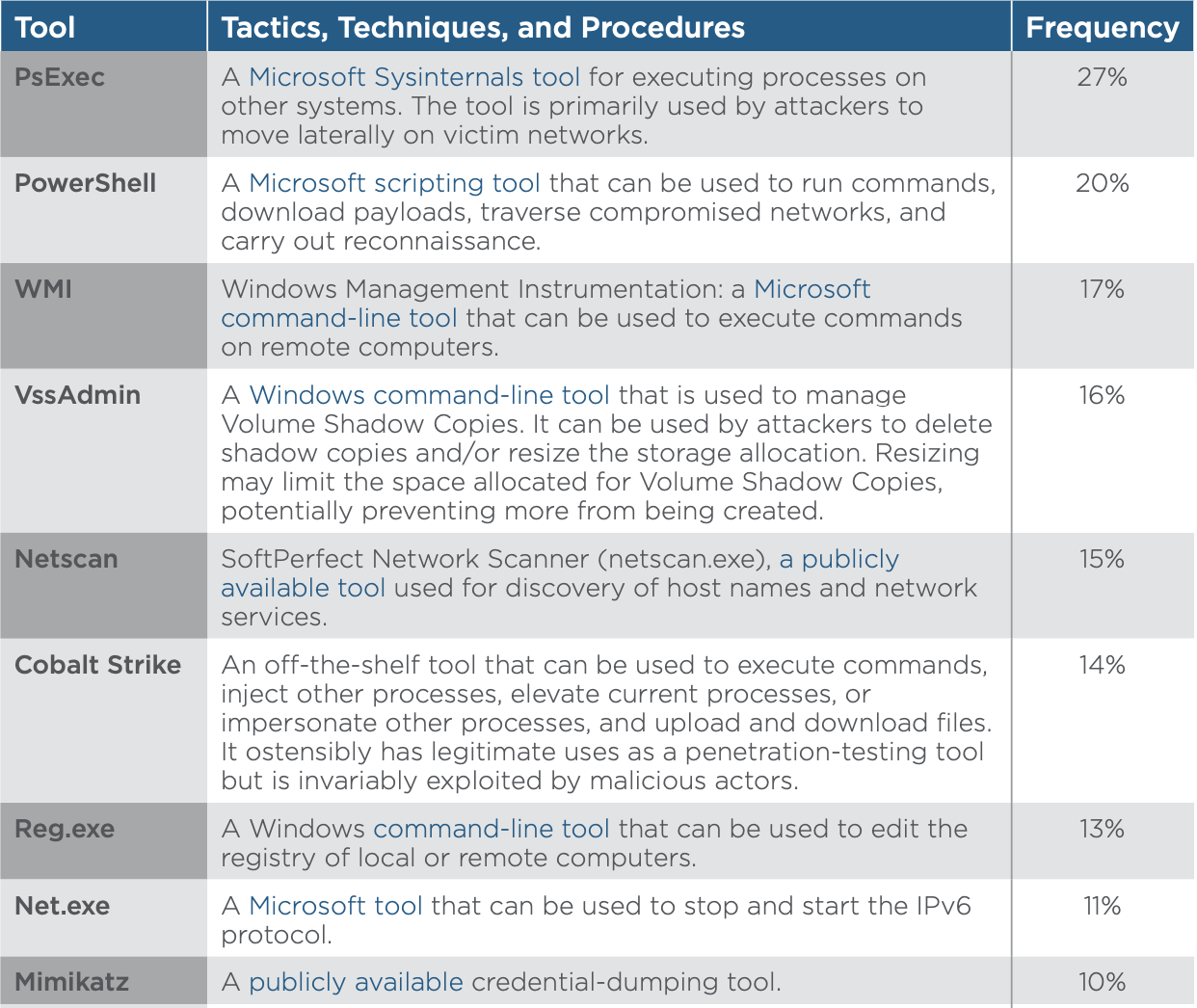

Većina ransomware napada sastoji se iz više faza. Kod ciljanih ransomware napada primetan je veliki broj koraka pre samog izvršavanja ransomwara, tj. kriptovanja i traženja otkupnine. Niz taktika, tehnika i procedura se koristi za infiltriranje u mrežu žrtve, krađu kredencijala, podizanje privilegija, bočno kretanje kroz mrežu, potencijalno izvlačenje osetljivih podataka i postavljanje ransomware payloada na više računara.

Osim samog ransomware payloada, napadači sve više izbegavaju da koriste malware dok sprovode napade. Mnogi alati koje napadači koriste su legitimni softver, bilo alati koji mogu imati dvostruku upotrebu ili funkcije operativnog sistema.

U napadima koje je Symantec istraživao najčešće su korišćene komponente Windows operativnog sistema, kao što su PsExec, PowerShell, i WMI (tzv. Living of the land napadi).

Ransomware alati i učestalost korišćenja - izvor slike The 2024 Ransomware Threat Landscape

Ransomware trendovi za 2024

Na osnovu ovih nalaza i drugih podataka, može se očekivati da će se sledeći trendovi ransomwara nastaviti do 2024. i dalje:

- Ransomware više nije samo problem Severne Amerike: sve češće vidimo grupe koje ciljaju organizacije u drugim geografskim područjima i zemljama u kojima se ne govori engleski.

- Iskorišćavanje ranjivosti će se nastaviti: sve je veći broj napadača koji shvataju vrednost novih ranjivosti i odmah se bacaju na posao. Skeniranje sistema bez zakrpe počinje onog dana kada se softverska zakrpa objavi.

- Napadi bez kriptovanja su u porastu: Nastaviće se trend krađe podataka kao prilika za iznudu. Enkripciju nije lako sprovesti, pa ne čudi što neke grupe eksperimentišu (uspešno) sa napadima bez kriptovanja, gde samo uđu, ukradu neke podatke i traže otkup.

Zaključak

Ransomware će ostati stalna pretnja svim organizacijama, bez obzira na veličinu. Organizacije treba da usvoje dubinsku strategiju odbrane, koristeći višestruke tehnologije za otkrivanje, zaštitu i ojačavanje kako bi ublažile rizik od ransomwara u svakoj tački potencijalnog lanca napada.

Dok ransomware pretnje nastavljaju da se razvijaju, organizacije moraju ostati budne i prilagoditi svoje strategije sajber bezbednosti. Symantecov izveštaj, koji preporučujemo da pročitate u celosti, donosi vredne informacije koje omogućavaju bolje razumevanje trenutnih trendova, taktika i mogućih budućih razvoja u oblasti ransomwara. Praćenjem informacija i implementiranjem snažnih mera sajber bezbednosti, organizacije mogu bolje zaštititi svoje podatke i sisteme od ove uporne i promenljive pretnje.