Zbog stalnih sajber pretnji koje vrebaju u današnjem digitalnom okruženju, bezbednost mreže je postala glavna briga. Dva najčešće razmatrana pristupa mrežnoj bezbednosti su DMZ okvir (okvir demilitarizovane zone) i Zero-Trust model (mrežni model sa nultim poverenjem). U nastavku ovog teksta istražićemo koncepte koji stoje iza oba pristupa, uporediti njihove karakteristike i razmotriti održivost DMZ okvira u modernom okruženju sajber bezbednosti.

Šta je DMZ mreža?

DMZ (demilitarizovana zona) je mrežna arhitektura koja stvara bezbednu posredničku zonu između unutrašnje mreže organizacije (intraneta) i eksterne mreže (obično interneta).

Izloženost sumnjivim mrežama može predstavljati ozbiljne rizike po pitanju sajber bezbednosti. Zbog toga organizacije moraju izolovati aplikacije, servere i sisteme kako bi smanjile mogućnost kompromitovanja. DMZ mreže su jedno od rešenja za postizanje tog cilja.

DMZ deluje kao tampon zona, dozvoljavajući ograničen pristup nepouzdanim mrežama, poput interneta, istovremeno osiguravajući bezbednost privatnog mrežnog ili lokalnog područja (LAN) organizacije od potencijalnih pretnji. Dakle, DMZ daje dodatni sloj sigurnosti internoj lokalnoj mreži organizacije od nepouzdanog saobraćaja.

Organizacije obično smeštaju resurse koji su izloženi spoljašnjem okruženju, kao i servere za DNS, FTP, email, proksi, VoIP i web servere u DMZ. Postavljanjem ovih servera u DMZ, organizacije mogu da obezbede pristup neophodnim uslugama dok minimiziraju rizik od kompromitovanja interne mreže u slučaju napada. Drugim rečima, pristup putem DMZ-a sprečava napadače da direktno pristupe podacima organizacije i internim serverima putem interneta.

U DMZ-u, firewall je postavljen da kontroliše protok saobraćaja između interne mreže, DMZ-a i interneta. Vremenom je demilitarizovana zona počela sa integracijom dual-firewall rešenja, na oba kraja mreže. Jedan zaštitni zid se nalazi između interne mreže i DMZ-a kako bi se pratio odlazni saobraćaj, dok se drugi zid nalazi između DMZ-a i javne mreže kako bi se pratio dolazni saobraćaj.

Šta je Zero-Trust mreža?

Zero-Trust mreža ima fundamentalno drugačiji pristup bezbednosti mreže. Pretpostavlja se da nijednom korisniku ili uređaju ne treba verovati, čak i ako rade unutar mrežnog perimetra organizacije. Prema modelu nultog poverenja, svi uređaji, korisnici i aplikacije se tretiraju kao potencijalno zlonamerni dok se ne dokaže suprotno.

Mreže sa nultim poverenjem se oslanjaju na detaljne kontrole pristupa, kontinuirano praćenje i stroge mehanizme autentifikacije i autorizacije. Svaki korisnik, uređaj ili aplikacija koji pokušavaju da pristupe resursima moraju proći rigoroznu verifikaciju pre nego što im se odobri pristup. Ovaj pristup značajno smanjuje površinu napada i poboljšava bezbednost segmentiranjem mreže na mikroperimetre i primenom strogih kontrola pristupa zasnovanih na različitim faktorima, kao što su identitet korisnika, zdravlje uređaja i lokacija.

Zero-Trust mreža je okvir koji administratorima pruža potpunu vidljivost i kontrolu nad mrežnim saobraćajem i resursima, štiti najosetljivije tačke podataka u mreži. Kroz proces otkrivanja, organizacije identifikuju svoje najvrednije digitalne resurse i segmente mreže kako bi izgradile odbrambenu arhitekturu koja daje prioritet kritičnim resursima.

Ovaj model rešava izazove današnjeg poslovanja, uključujući rad od kuće, hibridna cloud okruženja i pretnje ransomvera.

Iako postoje razne verzije Zero-Trust okvira, postoje standardi koji vam mogu pomoći da integrišete Zero-Trust u vašoj organizaciji. Jedan od njih je NIST 800-207, ovo je najneutralniji, sveobuhvatni standard, ne samo za vladine organizacije, već za sve organizacije.

Karakteristike Zero-Trust mreže:

- Segmentiranje mreže na manje celine, sakupljanje i evidentiranje logova saobraćaja.

- Upravljanje identitetom i pristupom putem autentifikacije korisnika, uređaja i aplikacija.

- Strogo upravljanje privilegijama za autorizovane korisnike radi sprečavanja lateralnog kretanja.

- Efikasno upravljanje logovima radi praćenja i analize pouzdanih i nepouzdanih transakcija na jednostavan način.

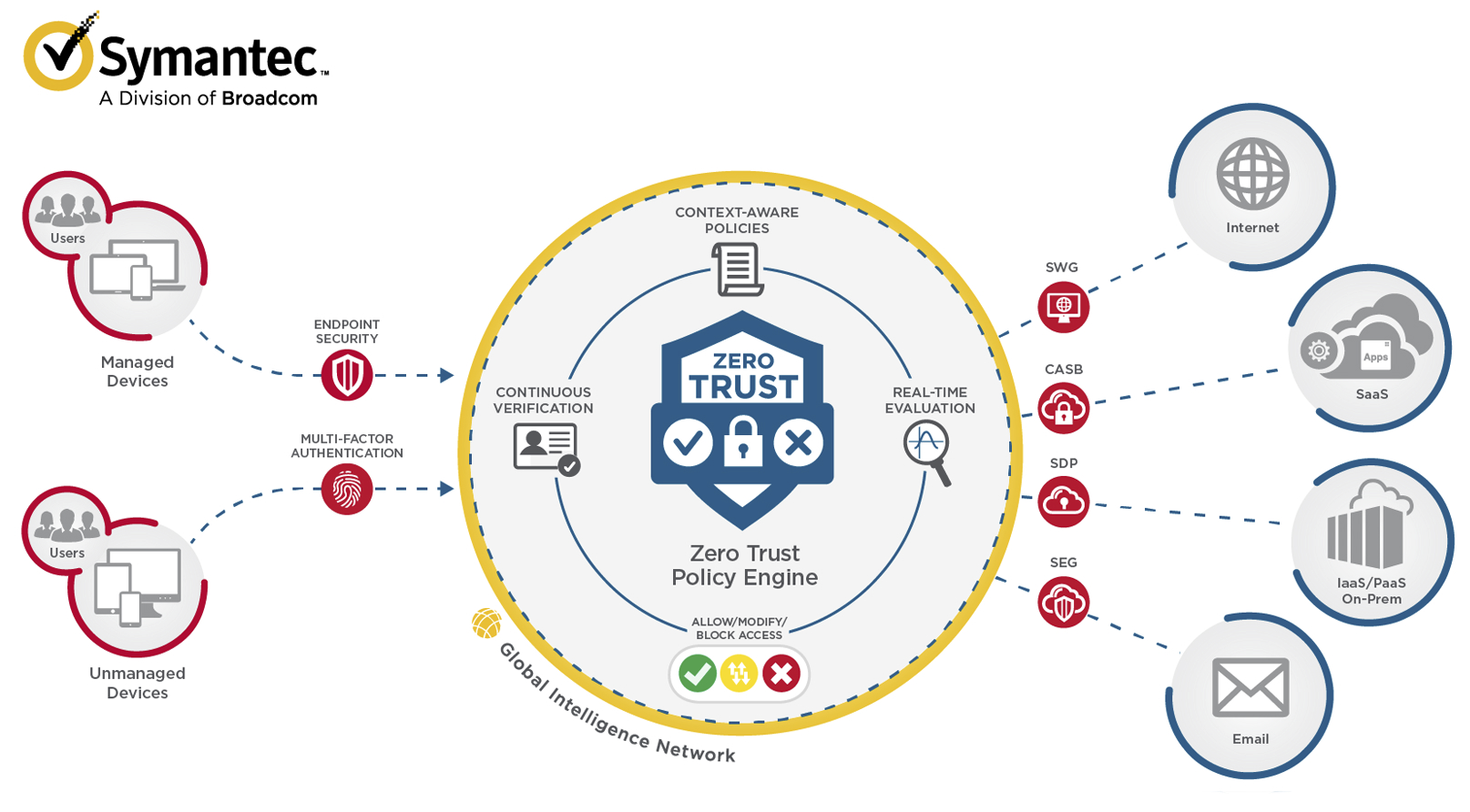

Primena ovog okvira kombinuje napredne tehnologije poput višefaktorske autentifikacije, zaštite identiteta, bezbednosti krajnjih tačaka nove generacije I korišćenje robusne cloud tehnologije kako bi se proverio identitet korisnika ili sistema.

Zero trust takođe zahteva enkripciju podataka, obezbeđivanje email bezbednosti i proveru „higijene“ resursa i krajnjih tačaka pre nego što se povežu sa aplikacijama.

Vodeći svetski proizvođači tehnoloških rešenja za sajber bezbednost, među njima i Symantec i Palo Alto Networks, nude platforme koje korisnicima pomažu da lakše primene Zero-Trust model.

Za više informacija o Symantec i Palo Alto Networks rešenjima, kontaktirajte sa Net++ technology.

Izvor slike Symantec

Po čemu se DMZ i Zero-Trust razlikuju?

Iako i DMZ okvir i mreže Zero-Trust imaju za cilj da poboljšaju bezbednost mreže, one se razlikuju po svojim osnovnim principima i implementaciji.

Pretpostavka poverenja:

DMZ: DMZ okvir funkcioniše pod pretpostavkom da su spoljne mreže nepouzdane, a unutrašnje mreže su podrazumevano pouzdane. On stvara bezbednosni perimetar između ovih mreža za kontrolu protoka saobraćaja i zaštitu unutrašnjih resursa.

Zero-Trust: model nultog poverenja dovodi u pitanje pojam poverenja unutar mreže organizacije. Sve resurse i entitete tretira kao nepouzdane, što zahteva stalnu verifikaciju i strogu kontrolu pristupa bez obzira na njihovu lokaciju u mreži.

Arhitektura mreže:

DMZ: DMZ okvir uspostavlja fizičko ili logičko razdvajanje između interne mreže i eksterne mreže. Fokusira se na kontrolu i filtriranje saobraćaja između ovih zona pomoću firewalla i drugih sigurnosnih uređaja.

Zero-Trust: Mreže sa nultim poverenjem naglašavaju mikro-segmentaciju i granularnu kontrolu pristupa unutar same mreže. One se oslanjaju na napredne tehnologije segmentacije mreže i mehanizme autentifikacije kako bi podelili resurse i ograničili pristup na osnovu potrebe korisnika da zna.

Fokus zaštite:

DMZ: DMZ okvir je pretežno orijentisan na perimetar, fokusirajući se na obezbeđivanje granica mreže i zaštitu unutrašnjih resursa od spoljnih pretnji.

Zero-Trust: Mreže sa nultim poverenjem su usmerene na podatke, fokusirajući se na zaštitu kritičnih resursa i osetljivih podataka primenom strogih kontrola zasnovanih na različitim faktorima, kao što su identitet korisnika, položaj uređaja i osetljivost podataka kojima se pristupa.

Koliko je DMZ mreža bezbedna?

Za napadače koji pokušavaju pristupiti podacima organizacije, ipak postoji put kroz DMZ mrežu. Kao korisnik javnog interneta, napadač može ući u DMZ zonu putem validnog zahteva za resursima.

Uspešno dobijanje dodatnih privilegija unutar perimetarske mreže omogućava korisniku pristup internim mrežama ili kompromitovanje DMZ-a.

Web-serveri sa internim bazama podataka su samo jedan primer kako korisnik može pokušati da zaobiđe firewall. Sa današnjim sofisticiranim taktikama, odlučni zlonamerni akteri mogu se zadržati unutar DMZ-a ili internih mreža dok planiraju naredne korake i izbegnu otkrivanje tokom krađe podataka.

Slabosti DMZ-a

-

Nedovoljno filtriranje ulaznog saobraćaja na graničnom ruteru. Napadači mogu pronaći slabost u ulaznim filterima i tako dobiti neovlašćen pristup uslugama na sistemu DMZ ili pristup ruteru na granici mreže. Možete da imate snažne firewall filtere, ali napadači mogu da pronađu slabost u operativnom sistemu ili servisima na sistemu DMZ.

-

Napadači mogu iskoristiti slabosti u autentifikaciji između sistema DMZ i serverskih sistema za bazu podataka što može rezultirati otkrivanjem informacija ili daljim prodorom u mrežu.

-

Nedostatak event-logova sa graničnih rutera, sistema DMZ, sistema za otkrivanje upada ili firewalla.

Da li je DMZ okvir mrtav ili još uvek održiv?

Brza evolucija pretnji po sajber bezbednosti i sve veće usvajanje cloud računarstva, mobilnih uređaja i rada na daljinu doveli su u pitanje tradicionalni okvir DMZ-a. Iako još uvek nudi vrednost u određenim scenarijima, sam DMZ možda više nije dovoljan za zaštitu od sofisticiranih napada.

Nasuprot tome, model Zero-Trust pruža sveobuhvatniji i prilagodljiviji pristup bezbednosti mreže. Tretirajući svakog korisnika, uređaj i aplikaciju kao potencijalno nepouzdane, Zero-Trust mreže pružaju snažnu osnovu za obezbeđivanje savremenih IT okruženja.

Međutim, treba napomenuti da DMZ okvir i dalje može biti korisna komponenta u okviru šire arhitekture nultog poverenja. DMZ može delovati kao jedan od bezbednosnih slojeva, izolujući javne servise i smanjujući površinu napada.

Zaključak:

U svetu sajber bezbednosti koji se stalno razvija, i DMZ okvir i Zero-Trust mreže igraju ključnu ulogu u zaštiti organizacionih resursa. Dok je DMZ okvir služio kao kamen temeljac mrežne bezbednosti dugi niz godina, model Zero-Trust nudi sveobuhvatniji pristup za zaštitu od naprednih pretnji i insajderskih napada.

Oba okvira pružaju različite koristi potencijalnim korisnicima: DMZ mreže stvaraju hibridnu zonu poverenja i zaštitu od napadača, dok Zero trust mreže stvaraju detaljne interne polise za suzbijanje lateralnog kretanja.

DMZ i Zero Trust imaju za cilj da zaštite osetljive podatke i resurse, i zahtevaju određena ulaganja za uspostavljanje i održavanje sigurnosnog sistema. Implementacija DMZ-a zahteva mnogo složeniji proces integracije i više je standardizovan nego Zero Trust.

Ogromni rast i kompleksnost distribuiranih mreža i end pointova je delimično razlog zašto DMZ mreže nisu dovoljno snažne za sajber rizik koji donosi moderno doba.

Organizacije moraju pažljivo da procene svoje bezbednosne zahteve, okruženje i razmotre usvajanje modela mreže sa nultim poverenjem ili ugradnju elemenata DMZ okvira u širu arhitekturu nultog poverenja. Na taj način mogu uspostaviti snažnu odbranu i ublažiti rizike povezane sa savremenim sajber pretnjama.