Pregled phishing trendova

Pogledajte statistiku phishinga u prva 3 meseca ove godine koju je napravio Palo Alto Networks.

Phishing je i dalje jedna od najopasnijih sajber pretnji. Iako Exploit Kits beleže pad na globalnom nivou, sam phishing nije u padu. U nastavku teksta donosimo statistiku phishinga iz prva 3 meseca ove godine, sa akcentom na HTTPS sajtove koji se koriste za phishing.

Statistika phishing URL adresa

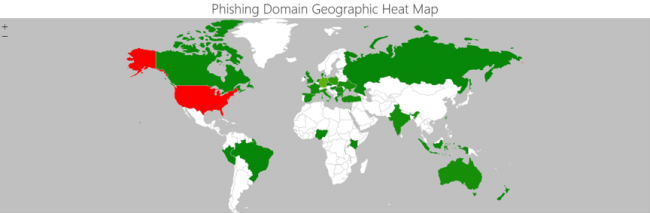

U prvom kvartalu 2018, otkriveno je 4.213 URL adresa sa 262 jedinstvena domena koji su korišćeni u phishing napadima.

U proseku se jedan domen koristi za 16 različitih phishing URL-ova. Geografski posmatrano, ubedljivo najviše phishing domena je hostovano u SAD-u (150), zatim u Nemačkoj (28) i Poljskoj (13).

Nekoliko phishing domena je otkriveno u Africi i Južnoj Americi.

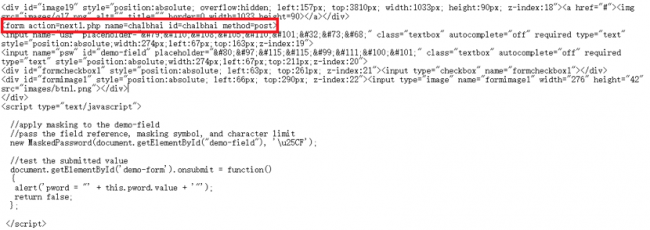

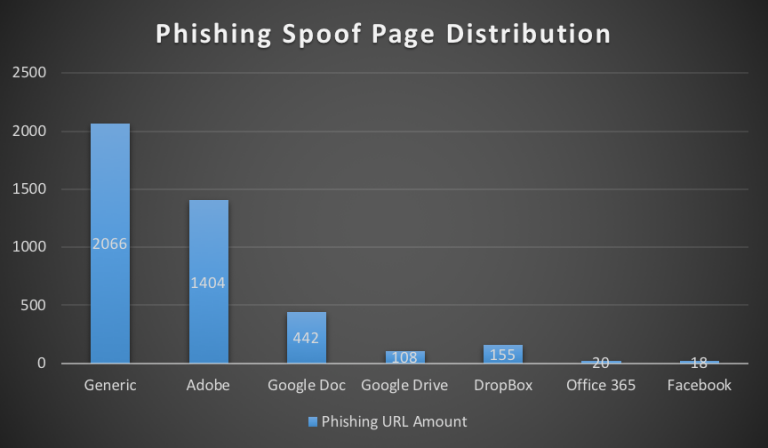

Od 4.213 phishing URL-ova, 2.066 koristi generički phishing šablon koji cilja veći broj različitih kompanija i organizacija. Na primer, napadači su koristili “next1.php” uz ime i id “chalbhai” u formi za napad na klijente kompanije Bank of America. Sličan šablon je korišćen za napad na korisnike DropBox servisa, kao i za prevare sa lažnim poreskim prijavama.

Pored generičkih phishing šablona, 1.404 phishing URL-ova je ciljalo Adobe korisnike, 155 DropBox korisnike, 18 Facebook korisnike, 442 Google Doc korisnike, 108 Google Drive korisnike i 20 korisnike Office 365.

HTTPS Phishing URL-ovi

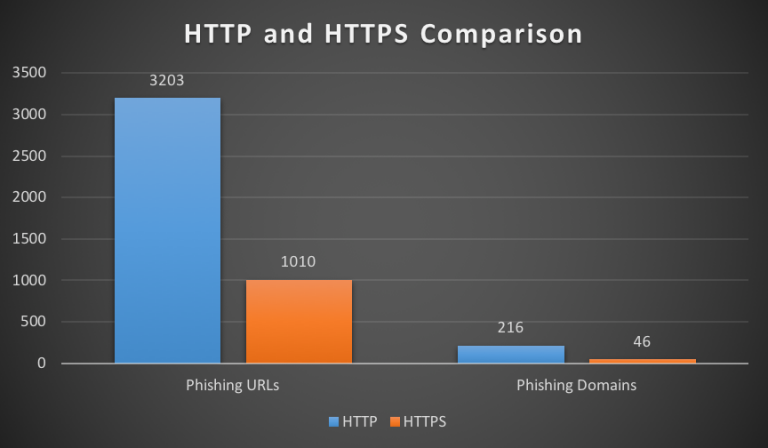

HTTPS phishing URL-ove je malo teže identifikovati. Od pomenutih 4.213 phishing URL-ova, 1.010 su HTTPS i dolaze sa 46 jedinstvenih domena. U proseku se jedan domen koristi za 21 različiti phishing URL.

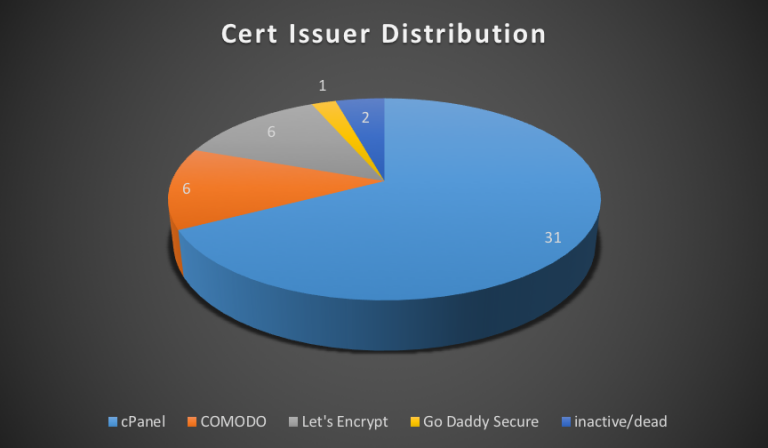

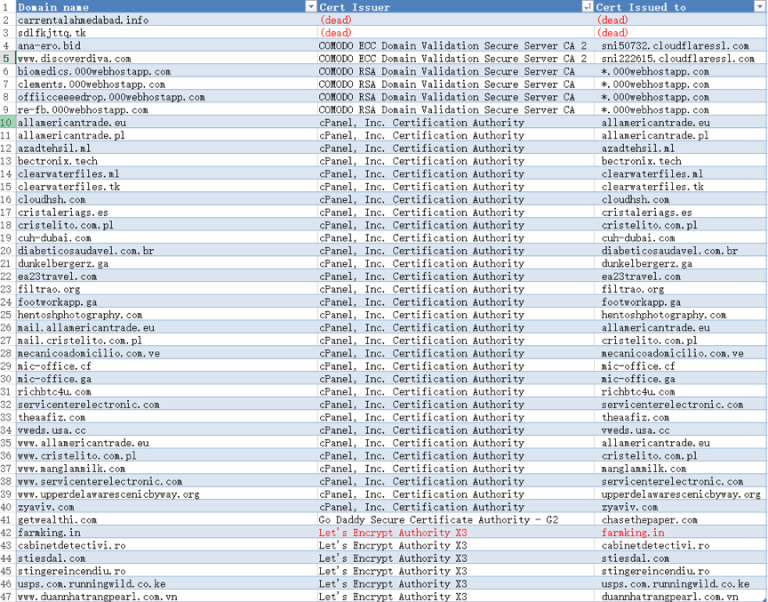

SSL sertifikate za tih 46 phishing domena izdali su “cPanel“ (31), “Comodo“ (6), “Let’s Encrypt“ (6), “Go Daddy Secure“ (1), a 2 domena više nisu aktivna.

Preporuka je da se dati domeni i sertifikati dodaju na liste sumnjivih sertifikata.

Phishing Kits

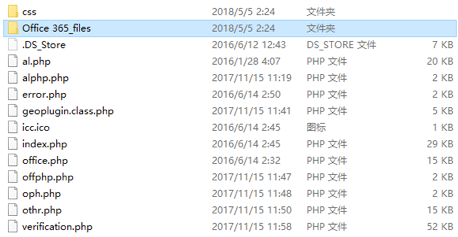

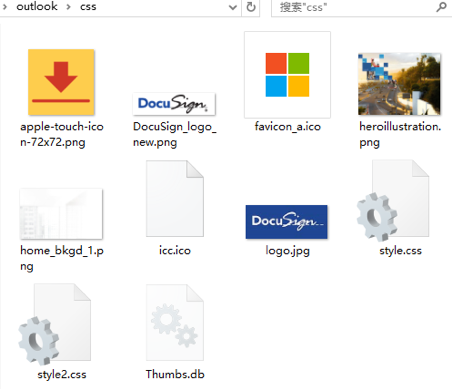

Kako bi phishing napadi bili efektniji, napadači kloniraju i pakuju modifikovane fajlove jednog sajta (koji su namenjeni za korišćenje u phishing kampanji) u zip fajl i uploaduju ga na više hakovanih sajtova. Taj zip fajl se može posmatrati kao deo phishing kita. Nakon što zip fajl raspakuju i ubace na phishing sajt, neki napadači zaborave da ga obrišu tako da on ostaje dostupan istraživačima koji zatim mogu da analiziraju njegov sadržaj. Eksperti iz Palo Alto Networks su prikupili i analizirali neke od zip fajl uzoraka, kao što su oni namenjeni za napad na Office 365 naloge.

Iako je HTTPS phishing URL-ove teško otkriti, Palo Alto Networks ima mogućnosti da se izbori sa njima i da zaštiti korisnike od HTTPS phishing napada. Osim toga, Palo Altovi IPS potpisi detektuju phishing kitove. Svi Palo Alto Networks korisnici sa validnom threat prevention pretplatom su zaštićeni od gore opisanih phishing napada.

Izvor: Palo Alto Networks