Bezbednosni propust u WhatsApp aplikaciji

Hakeri mogu da manipulišu multimedijalnim fajlovima i prevare žrtvu na više načina.

Zbog propusta u WhatsApp aplikaciji za Android, moguće je da se modifikuju ili zamene multimedijalni fajlovi koji se nalaze u eksternoj memoriji (npr. memorijskoj kartici), pre nego što ih primalac vidi. Isti rizik postoji i kod aplikacije Telegram ukoliko je konfigurisano da se fajlovi čuvaju u javnom folderu kome svaka aplikacija može da pristupi i da piše, kao što je folder “Galerija”.

Obe aplikacije imaju end-to-end enkripciju, ali ona obezbeđuje zaštitu samo u internoj memoriji uređaja, u kojoj druge aplikacije ne mogu da pristupe podacima. Situacija sa eksternom memorijom je sasvim drugačija, jer ona ima manje restrikcija i u njoj svaka aplikacija sa dozvolom za pristup može da dođe do podataka koji se tu nalaze. Mogućnost pisanja u eksternoj memoriji je privilegija koju Android aplikacije često traže, a korisnici bez mnogo razmišljanja odobravaju.

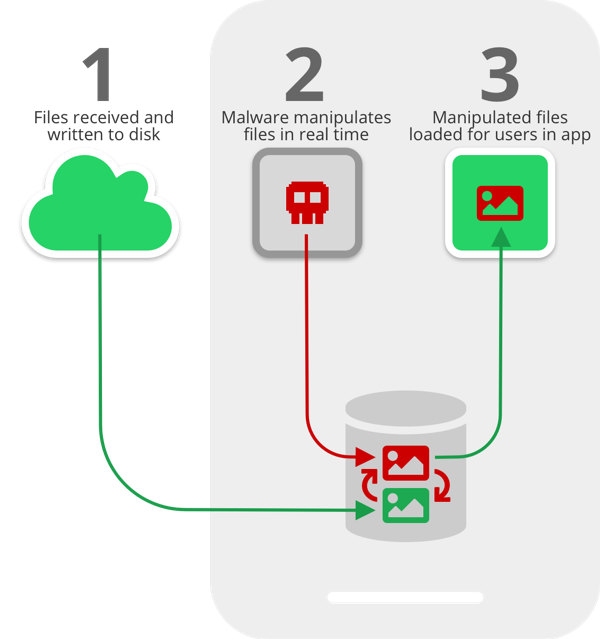

Symantec je analizirao kako WhatsApp i Telegram postupaju sa multimedijalnim fajlovima i otkrio da napadač može da izmeni podatke nakon što budu zapisani na disku, a pre nego što ih primalac učita. Napad je nazvan Media File Jacking.

Slika 1. Proces Media File Jacking napada. Izvor slike: Symantec Blog.

Za ovakav napad potrebno je inicijalno kompromitovati uređaj. Preporuka je da se prate novi fajlovi koji dospevaju u skladište. U principu, ovaj napad može da se izvede uz pomoć bilo koje aplikacije sa dozvolom za čitanje i pisanje sadržaja na eksternoj kartici.

Malver može u deliću sekunde da izvrši analizu i manipuliše fajlovima, odnosno da ih zameni onim koje je odabrao napadač. Kada dođe do zamene ili modifikacije fajla, žrtva toga nije ni svesna, jer ništa ne ukazuje na to da se desio neautorizovan pristup. Čak se i u notifikaciji pojavljuje zamenjeni (izmenjeni) fajl.

Symantec je demonstrirao 3 moguća scenarija koja idu uz Media File Jacking. Prvi je manipulacija slikama.

Kada firme razmenjuju poslovna dokumenta preko aplikacija za instant poruke, potrebno je uzeti u obzir i finansijske rizike. Napadač može na fakturi da stavi svoje informacije o plaćanju umesto originalnih. To uopšte ne mora da bude ciljani napad, već haker može da pretraži fakture na uređaju, zameni podatke i sačeka da mu žrtva prebaci novac.

Još jedan scenario koji je Symantec obradio tiče se manipulacije audio fajlovima uz pomoć deep learning tehnologije.

Ovo su samo 3 moguća scenarija napada, a na koji još način može da se eksploatiše ovaj propust zavisi samo od kreativnosti napadača.

Šta developeri i korisnici mogu da urade da se zaštite od Media File Jacking napada?

Jedan od načina za zaštitu od ovakvih napada je da ranjive aplikacije pre zapisivanja na disk dodaju hash vrednost svakom fajlu koji prime. Proverom hash vrednosti pre učitavanja sadržaja primaocu, aplikacija obezbeđuje da primalac dobije originalni fajl pošiljaoca.

Drugi način za zaštitu je da se fajlovi čuvaju u internoj memoriji. Potencijalni problem je što mnogi Android uređaji nemaju dovoljno interne memorije da zadovolje potrebe današnjeg korisnika.

Treća mogućnost je kriptovanje podataka. Problem sa ovim rešenjem je što će onda i druge aplikacije, kojima je potreban pristup sadržaju iz opravdanih razloga, imati teškoće da to urade.

Na kraju, korisnicima se za umanjenje rizika od napada preporučuje da urade sledeće:

WhatsApp: Settings -> Chats -> Media Visibility (onemogućiti opciju)

Telegram: Settings -> Chat Settings -> Save to Gallery (onemogućiti opciju)