Ciljani ransomware - rastuća pretnja za organizacije

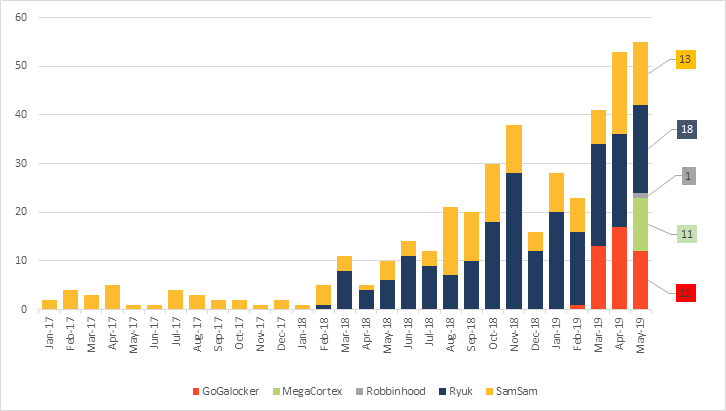

Ova vrsta ransomware napada beleži veliki rast od kraja prošle godine.

U poslednje 2 godine, pojavilo se nekoliko grupa koje ciljano napadaju organizacije ransomwareom. Zbog toga su ovi napadi sve češći. Uspešan ciljani ransomware napad može ostaviti katastrofalne posledice po organizaciju. Napadači generalno pokušavaju da zaključaju što veći broj uređaja, kako servera tako i običnih računara, a neretko uspevaju da zaključaju ili unište i podatke iz backupa. Gubitak vitalnih podataka i servisa može ozbiljno ugroziti poslovanje kompanija, a na ukupne troškove ransomware napada treba dodati i gubitak poslova i reputacije.

Imajući sve to u vidu, i ne čudi što su kompanije nekad spremne da plate napadačima pozamašne sume kako bi dobili svoje podatke nazad. Uzročno-posledično, i sve veći broj sajber kriminalaca se okreće ciljanim ransomware napadima.

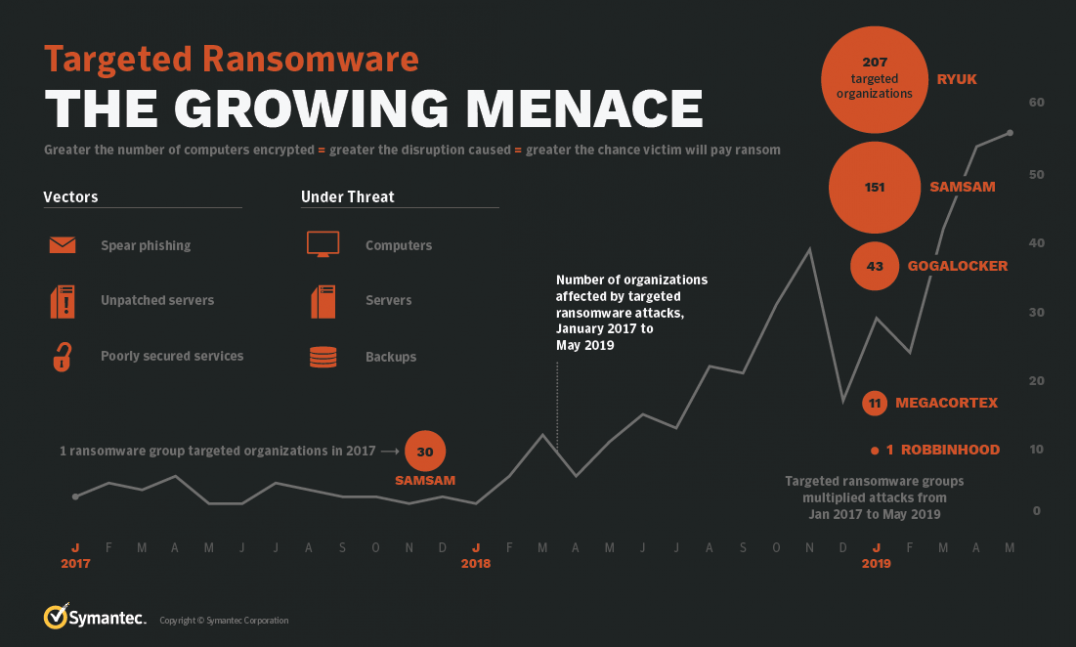

Nova Symantec studija o ciljanim ransomware napadima, čije nalaze možete preuzeti ovde, pokazuje veliki rast ovakvih napada u prethodnom periodu.

Slika 1. Ciljani ransomware - rastuća pretnja. Izvor slike: Symantec Blog.

Pretnje koje se umnožavaju

Do skoro je gotovo jedina velika hakerska grupa koja se bavila ovakvim napadima bila SamSam grupa. Uspešni napadi koje su izvodili, uglavnom u SAD-u, inicirali su pojavu novih grupa. Početkom 2018, pojavio se Ryuk ransomware i za kratko vreme po broju mesečnih napada nadmašio SamSam grupu. Do 2019, pridružilo im se još nekoliko grupa - GoGalocker (LockerGoga), MegaCortex i RobbinHood. Pored ovih grupa koje se isključivo bave ciljanim ransomware napadima, imamo i nedavno ugašeni GandCrab i Crysis (Dharma) koji su ciljane aktivnosti izvodili uz klasične ransomware napade.

Slika 2. Organizacije pogođene ciljanim ransomwareom. Izvor slike: Symantec Blog.

Nova vrsta pretnje

Napadi koje izvodi GoGalocker su ciljani ransomware napadi koji se danas najčešće sreću. Napadači imaju znanje i veštine da uđu u mrežu žrtve i ubace različite alate za kretanje po mreži i mapiranje mreže. Uz to, koriste nekoliko tehnika izbegavanja detekcije pre nego što zaključaju veliki broj računara istovremeno. U te tehnike spadaju digitalno potpisivanje ransomwarea legitimnim sertifikatima, što značajno smanjuje verovatnoću da će biti označeni kao sertifikati bez poverenja.

GoGalocker pozajmljuje mnoge alate i tehnike koje koriste špijunske grupe i prilično se oslanja na javno dostupne hakerske alate i legitmne sistemske alate. Kada napadači uđu u mrežu, pokreću PowerShell komande koje pokreću shellcode koji im omogućava povezivanje sa C2 serverom. Zatim se pušta veći broj alata za kretanje kroz mrežu i krađu kredencijala:

-

PuTTY - command-line alat za kreiranje SSH sesija.

-

Mimikatz - besplatni alat koji može da menja privilegije, eksportuje bezbednosne sertifikate i otkriva Windows lozinke u otvorenom tekstu u zavisnosti od konfiguracije.

-

Wolf-x-full - Višenamenski alat sposoban da šalje upite na različite remote mašine i izvuče osnovne informacije, pregleda listu instaliranih programa, deinstalira programe, skine Windows User Account Control (UAC) i UAC remote ograničenja, kao i da onemogući Windows Firewall.

Kao što je pomenuto, od tehnika izbegavanja detekcije grupa koristi digitalno potpisivanje ranwsomwarea legitimnim sertifikatima. Takođe, pokušava da onemogući AV rešenje pre nego što instalira ransomware (isključuje ili deinstalira AV preko ukradenih admin kredencijala). U nekoliko napada u koje je Symantec imao uvid, napadači su nakon mapiranja mreže, a pre procesa enkripcije, koristili batch fajlove da rašire ransomware na veći broj računara. Kao poslednju meru predostrožnosti, napadači izloguju trenutnog korisnika. U barem jednom slučaju, promenili su lozinke lokalnog korisnika i admina preko net[.]exe komande kako bi sprečili da se neko uloguje i stopira proces enkripcije.

Veza sa MegaCortex?

Jedno od najinteresantnijih otkrića studije su veze koje postoje između GoGalocker i MegaCortex grupe. Obe ransomware familije obavljaju nekoliko identičnih akcija i obe koriste Cobalt Strike malver. Iako se da zaključiti da iza ovih malvera stoji ista grupa, aktivnosti pre infekcije ukazuju da je ipak reč o odvojenim hakerskim grupama. Verovatnije objašnjenje za brojne sličnosti je da je third-party developer razvio obe ransomware familije za dve različite grupe napadača.

Kako se zaštititi?

Pored edukacija o pretnji i višeslojne zaštite, Symantec preporučuje sledeće:

Lokalno okruženje

-

Koristite najnoviju PowerShell verziju i omogućite logove.

-

Ograničite pristup RDP servisima - dozvolite RDP samo za određene, poznate IP adrese i koristite multifaktorsku autentifikaciju.

-

Koristite File Server Resource Manager (FSRM) da zaključate mogućnost zapisivanja poznatih ransomware ekstenzija na file share-ovima gde se zahteva pristup pisanja korisnika.

-

Napravite plan obaveštavanja trećih strana (državnih organa, agencija itd.).

-

Napravite “kutiju za prvu pomoć” sa hard kopijama i arhiviranim soft kopijama svih kritičnih administrativnih informacija, hardverom i softverom potrebnim za rešavanje problema. To čuvajte van mreže, da vam se nađe ukoliko fajlovi u mreži budu zaključani.

-

Implementirajte odgovarajuću reviziju i kontrolu korišćenja admin naloga. Možete implementirati i jednokratne kredencijale za admin poslove kako bi se sprečila krađa i korišćenje admin kredencijala od strane napadača.

-

Kreirajte profile korišćenja za admin alate. Mnoge od ovih alata napadači koriste da se neprimetno lateralno kreću kroz mrežu. Korisnički nalog koji ima istoriju korišćenja psinfo/psexec na manjem broju alata kao admin verovatno nije sumnjiv, ali servisni nalog koji koristi psinfo/psexec na svim sistemima je sumnjiv.

-

Omogućite 2FA kako biste sprečili kompromitovanje kredencijala tokom phishing napada.

-

Ojačajte bezbednosnu arhitekturu oko email sistema kako biste minimizirali količinu spama koji stiže krajnjim korisnicima i primenite najbolju praksu za email sistem, uključujuči SPF i druge mere za odbranu od phishinga.

Backup

-

Koristite skladište van lokacije (offsite) za backup kopije. Pravite kompletni backup nedeljno, a parcijalni dnevno.

-

Implementirajte offline backup na lokaciji (onsite). Backup ne treba da bude povezan na mrežu za slučaj da dođe do ransomware napada.

-

Verifikujte i testirajte backup rešenje za server. Ovo bi trebalo da je već od ranije deo vašeg procesa oporavka od napada.

-

Obezbedite dozvole na nivou fajlova za backup i backup baze podataka. Ne dozvolite da vam zaključaju backup.

-

Testirajte spremnost za oporavak podataka i da li je u skladu sa potrebama vaše organizacije.

Izvor: Symantec Blog