Oprez! Novi phishing u Srbiji

Ispitali smo sumnjivi email i otkrili phishing prevaru preko koje kradu kredencijale za Office 365.

Juče nam je prosleđen sumnjivi email koji smo ispitali i utvrdili da se radi o phishing prevari koja cilja korisnike Office 365 s namerom da se domogne njihovih kredencijala.

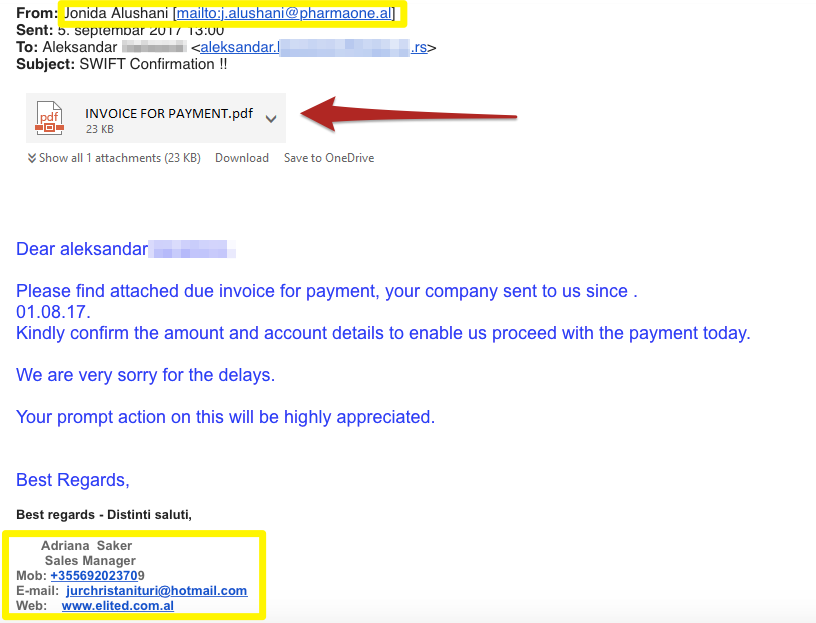

Email koji ima u naslovu “SWIFT Confirmation !!”, a koji šalje izvesna Jonida Alushani (koja je verovatno i sama žrtva phishing prevare i ne zna da se sa njenog naloga šalju poruke) poslat je na adresu osobe zaposlene u jednoj kompaniji iz Srbije. Sa naloga te osobe poslate su poruke iste sadržine svim njenim kontaktima.

Od primaoca se traži da potvrdi detalje naloga i sumu koju firma pošiljaoca treba da uplati. Primaoca mole da što pre proveri podatke, kako bi račun bio plaćen istog dana.

Na prvi pogled se vidi da se ime i email pošiljaoca i kontakt podaci u potpisu ne slažu (to bi trebalo da bude prvi znak upozorenja).

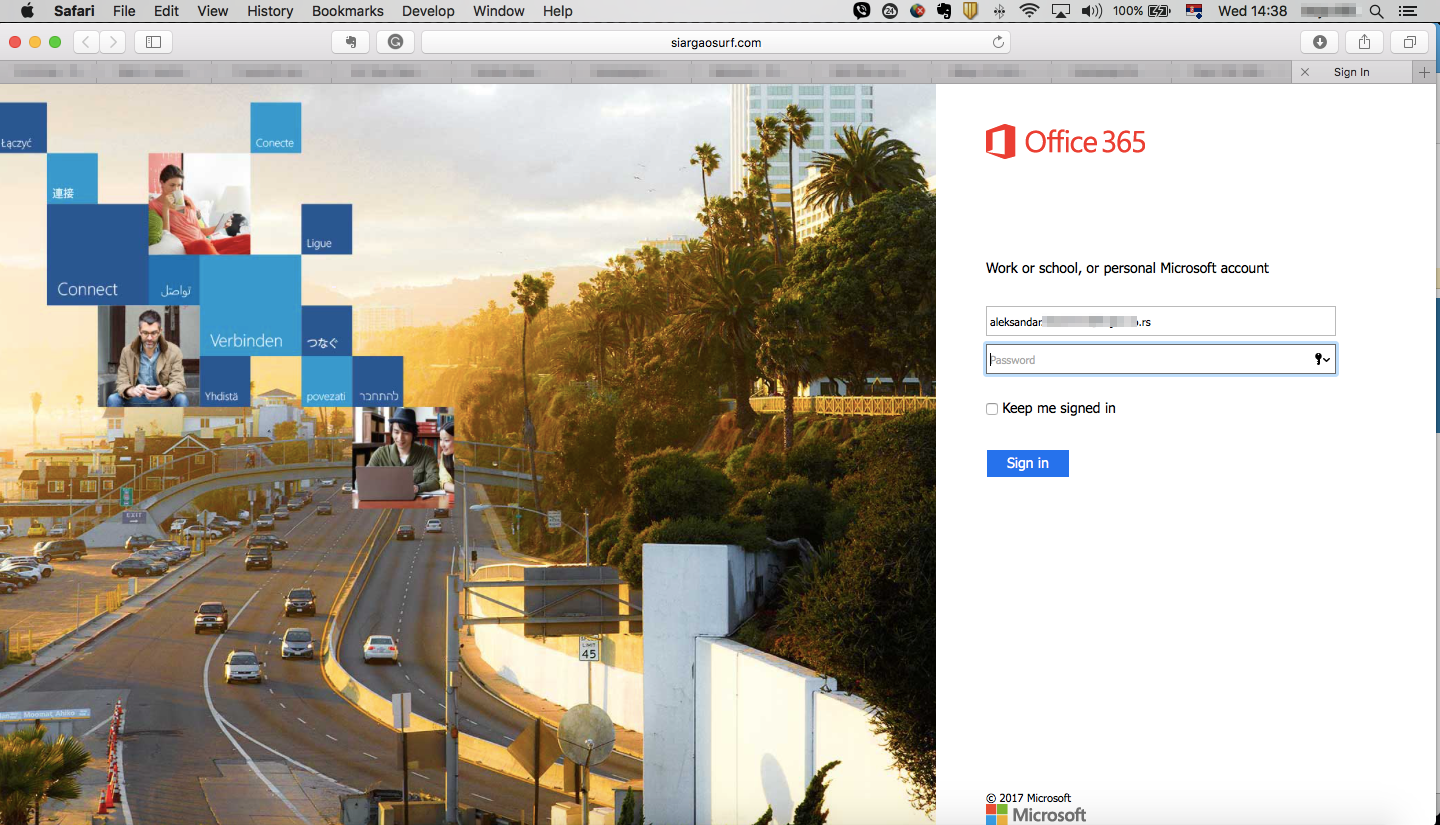

Kad kliknete na ono što liči na dokument u .pdf formatu, ali je u stvari slika, otvori se strana za pristupanje Office 365 nalogu, koja je naravno lažna.

Lažna Office 365 strana je hostovana na adresi siargaosurf[.]com, na kojoj se nalazi legitiman sajt (odmaralište za surfere) u Wordpressu. Inače, legitimna adresa za Office 365 je https://login.microsoftonline.com/.

Sajt je najverovatnije hakovan, a phishing strana je dodata bez znanja vlasnika sajta.

Na lažnom Office 365 sajtu u email polju je već upisana email adresa žrtve, potrebno je samo upisati password.

Kada upiše password, žrtva dobije poruku da je password pogrešan. Za to vreme napadač dobija password naloga, uloguje se, kupi sve kontakte i šalje im isti email.

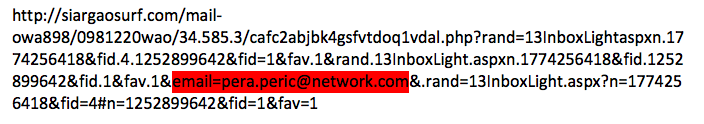

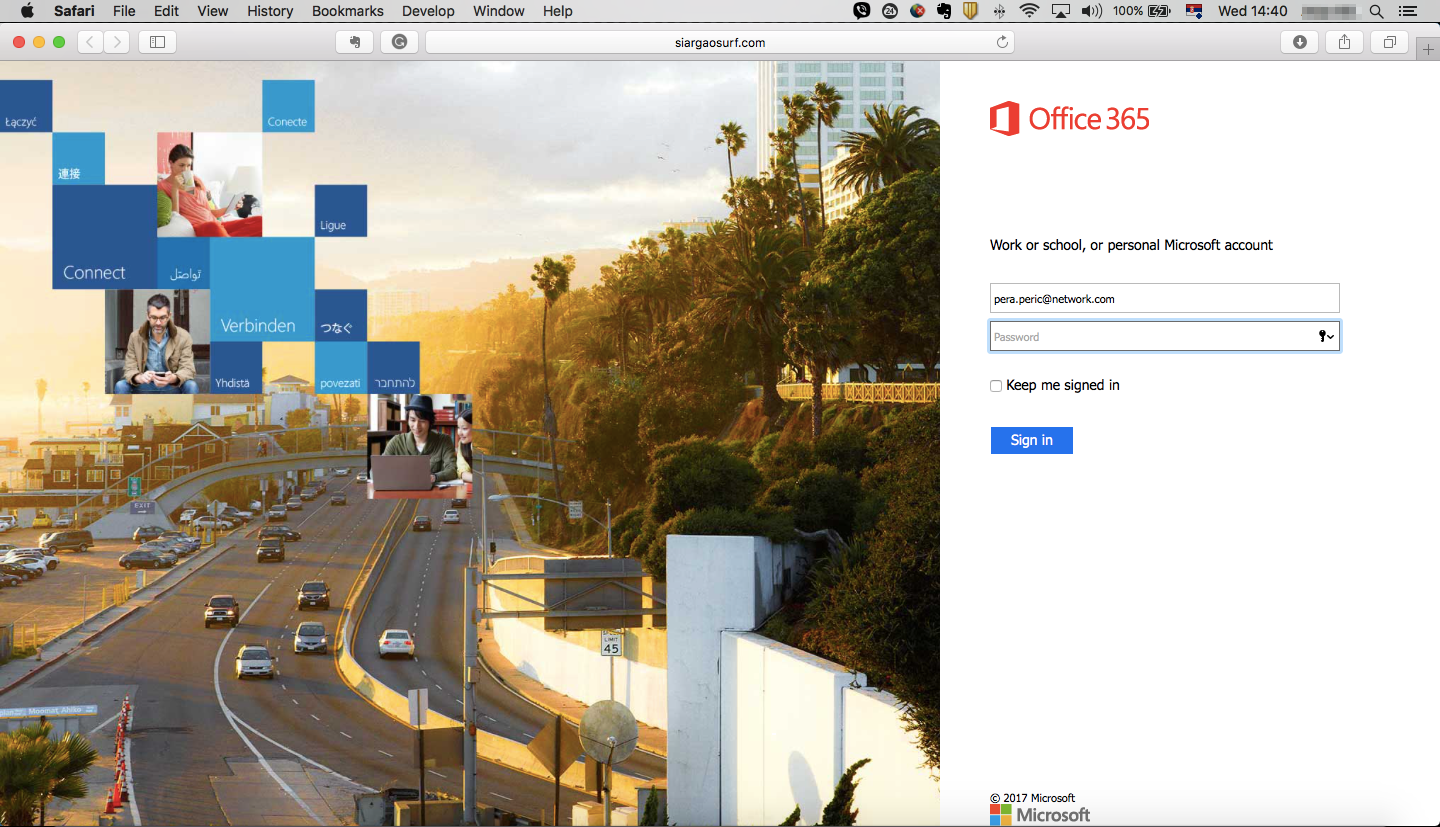

Za svaku žrtvu link koji vodi ka lažnoj Office 365 stranici je različit, jer sadrži njihovu email adresu.

Modifikovali smo URL i ubacili nepostojeći email. Dobili smo Office 365 stranicu sa tom adresom.

Palo Alto Networks sada detektuje ovu stranicu kao phishing u svojoj url kategorizaciji.

Update: 7. septembar, 13:40

IT security tim kompanije u kojoj je otkriven phishing nam je prosledio još korisnih informacija:

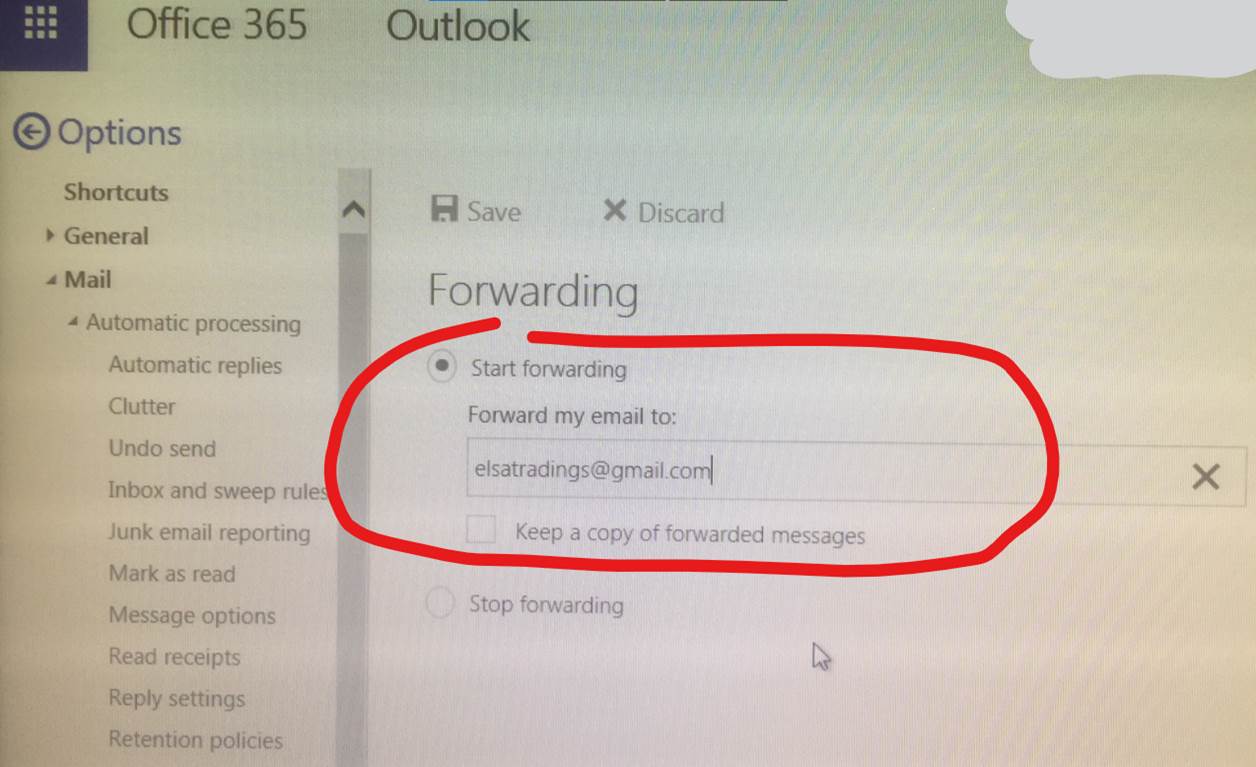

"Danas smo zaključili da Korisnik ne dobija mejlove od momenta kada je nalog hakovan, dok recimo slanje ide uredno. Otkrio sam da je na tom nalogu uključen forwarding na dole navedenu adresu bez zadržavanja kopije."

Zašto ovakve prevare prolaze i kako se zaštititi?

Iako nije savršeno izvedena (npr. email pošiljaoca i kontakt podaci u potpisu se ne poklapaju, URL nije ni sličan legitimnom, a viđali smo mnogo ubedljivije phishing poruke) ova phishing prevara je postigla rezultate za napadača.

Velika većina korisnika ne ume da prepozna čak ni najjednostavnije znake phishinga, kao što su URL sajta i ime pošiljaoca. Sajber kriminalci to znaju i koriste. Podizanje svesti zaposlenih kroz obuke o phishingu i drugim opasnostima koje dolaze sa interneta sigurno bi smanjilo uspešnost phishing kampanja.

Ako ste i vi žrtva ove phishing prevare promenite password da biste onemogućili dalji pristup napadaču.

Ako ne želite da postanete žrtva phishinga pogledajte naše savete kako da prepoznate phishing email i phishing sajt.