Novi ransomware inficirao 100.000 računara u Kini

Osim što zaključava fajlove, malver krade i lozinke!

Malver se širi velikom brzinom. Za 4 dana zaraženo je više od 100.000 korisnika, a broj raste iz sata u sat. Novi ransomware, nazvan WeChat Ransom, za sad nije globalan, već cilja samo korisnike u Kini. Pored osnovne ransomware funkcionalnosti, ima i mogućnost krađe lozinki za Alipay, NetEase 163 email servis, Baidu Cloud Disk, Jingdong (JD.com), Taobao, Tmall , AliWangWang i QQ sajtove.

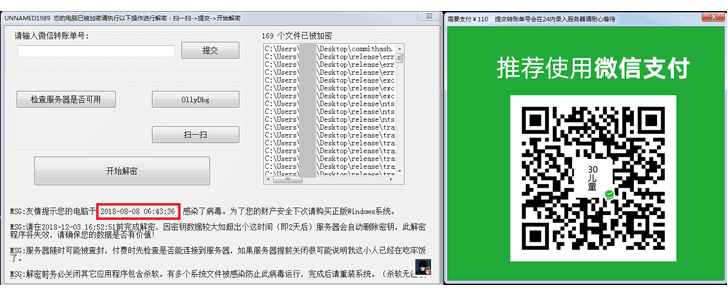

Interesantno je da napadači ne traže plaćanje u Bitcoin valuti, već u juanima (110 juana, odnosno 16 dolara) preko WeChat Pay opcije u najpopularnijoj kineskoj aplikaciji za razmenu poruka.

Slika 1. Poruka o otkupnini. Izvor slike: The Hacker News.

Ransomware napad je izvršen tako što su napadači najpre ubacili maliciozni kod u EasyLanguage softver za programiranje koji koristi veliki broj developera aplikacija. Dakle, u pitanju je napad na logističku mrežu (eng. Supply Chain Attack) kod koga napadači ciljaju najslabiju kariku u logističkoj mreži preko koje ubacuju malver, dok žrtva nije svesna napada. Inficirani softver ima zadatak da ubacuje ransomware kod u svaku aplikaciju i softver koji se obrađuje preko njega.

Više od 100.000 korisnika je do sada instaliralo neku od inficiranih aplikacija, što je automatski dovelo do kompromitovanja njihovog sistema. Ransomware kriptuje sve fajlove na računaru osim onih sa .gif, .exe i .temp ekstenzijama.

Krađa digitalnog potpisa i slabosti u programiranju

Kako bi prevarili AV programe, napadači koriste ukradene digitalne potpise, odnosno svoj malver kod su potpisali digitalnim potpisom legitimne Tencent Technologies kompanije i namerno nisu kriptovali podatke u određenim folderima kao što su: Tencent Games, League of Legends, tmp, rtl i program.

Kada se završi prosec zaključavanja fajlova, žrtvi iskače poruka o otkupnini u kojoj se od nje traži da plati 110 juana u narednih 3 dana kako bi dobila ključeve za dekripciju. Ukoliko ne plati u predviđenom roku, napadači prete da će ključevi za dekripciju biti automatski obrisani sa udaljenog C2 servera.

Pored zaključavanja fajlova, ransomware tajno krade kredencijale za popularne kineske sajtove i društvene mreže i šalje ih na server napadača. Takođe, prikuplja sistemske informacije kao što su model računara, rezolucija ekrana, mrežne informacije i lista instaliranih softvera.

Analizom ransomwarea utvrđeno je da ima puno slabosti u programiranju, kao i da su napadači lagali o procesu enkripcije. Iako se u poruci tvrdi da su fajlovi kriptovani pomoću DES algoritma za enkripciju, otkriveno je da je ipak u pitanju manje bezbedni XOR i da se ključevi za dekripciju čuvaju lokalno u samom sistemu žrtve u folderu na sledećoj lokaciji:

%user%\AppData\Roaming\unname_1989\dataFile\appCfg.cfg

Pomoću ovih informacija, istraživači su napravili i objavili besplatni alat za dekripciju koji jednostavno otključava fajlove bez plaćanja otkupnine. Oni su takođe uspeli da pristupe C2 serveru i MySQL database serverima na kojima su pronašli hiljade ukradenih kredencijala.

Ko stoji iza napada?

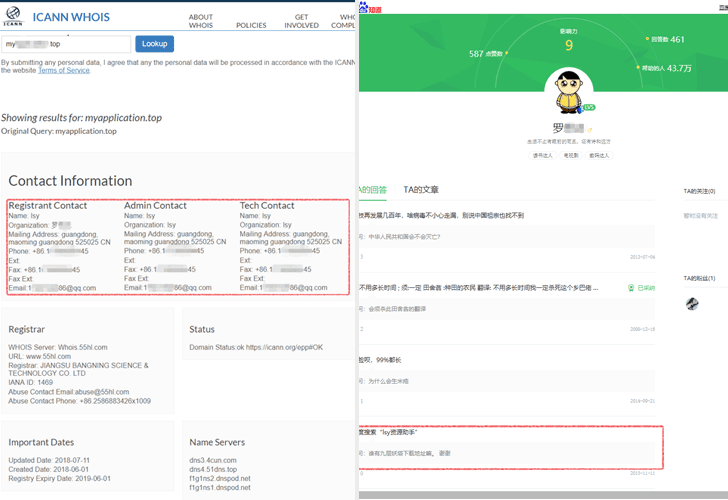

Slika 2. Osumnjičeni za ransomware napad. Izvor slike: Security Affairs.

Osumnjičeni je izvesni programer Luo koji je autor aplikacija "lsy resource assistant" i "LSY classic alarm v1.1". Njegov broj QQ naloga, broj telefona, Alipay ID i email ID se podudaraju sa informacijama koje su istraživači prikupili prateći WeChat nalog napadača, na koji žrtve plaćaju otkupninu. WeChat je suspendovao nalog, a o slučaju su obavešteni i istražni organi.

Izvor: The Hacker News