20.000 WordPress sajtova deo rastućeg botneta

Inficirani sajtovi pod kontrolom hakera napadaju druge WordPress sajtove, koji zatim postaju deo botneta!

Botnet od 20.000 WordPress sajtova zadaje komande za brute-force napade, odnosno otkrivanje kredencijala na drugim WordPress sajtovima na internetu. Napadi na XML-RPC WordPress implementaciju traju sve dok se ne otkrije validna kombinacija korisničkog imena i lozinke. XML-RPC je endpoint koji eksternim korisnicima omogućava da postave sadržaj na sajt pomoću WordPress ili drugih API-ja. Nalazi se u root folderu WordPress instalacije kao xmlrpc.php fajl.

Problem leži u tome što XML-RPC prema fabričkoj implementaciji ne ograničava broj pokušaja logovanja, što znači da napadač može pokušati neograničen broj kombinacija korisničko ime/lozinka, bez bojazni da će neko biti upozoren. Žrtva ne zna da je pod napadom dok ne proveri logove.

Anatomija napada

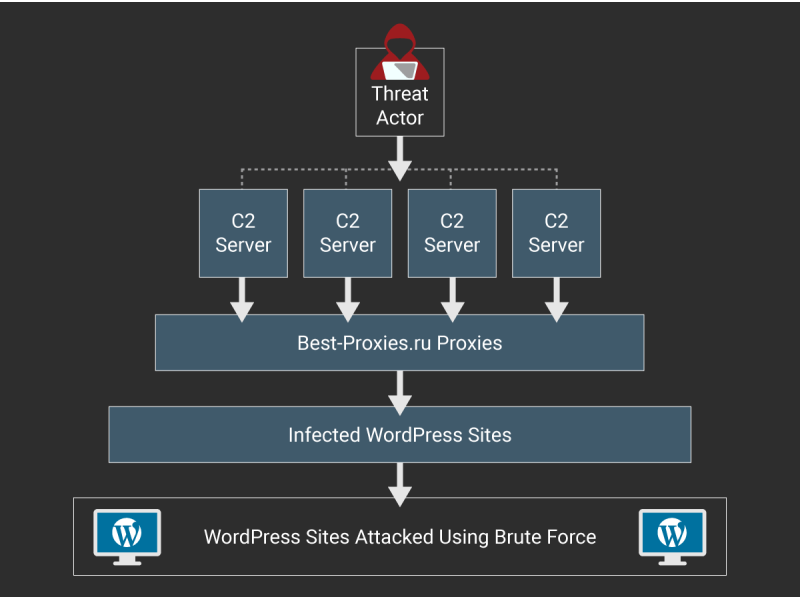

Napadači pod svojom kontrolom imaju 4 C2 servera koji zadaju komande za botnet koga čini preko 20.000 WordPress sajtova. Proces se obavlja uz pomoć ruskog proxy server provajdera Best-Proxies[.]ru kako bi C2 saobraćaj bio anoniman. Sajber kriminalci koriste preko 14.000 proxy servera.

Slika 1. WordPress lanac napada. Izvor slike: Bleeping Computer.

Kada zaraženi sajt primi komande, kreće sa brute-force napadima na XML-RPC interfejs kako bi došao do kredencijala. Botnet je otkriven tako što su istraživači primetili veliki broj neuspelih loginova sa klijenata koji su oponašali iPhone i Android WordPress klijente. Analizom inficiranih sajtova, otkrivene su skripte koje primaju POST inpute sa C2 servera koji im saopštavaju koje domene da targetiraju i koje liste reči da koriste kod brute-force napada.

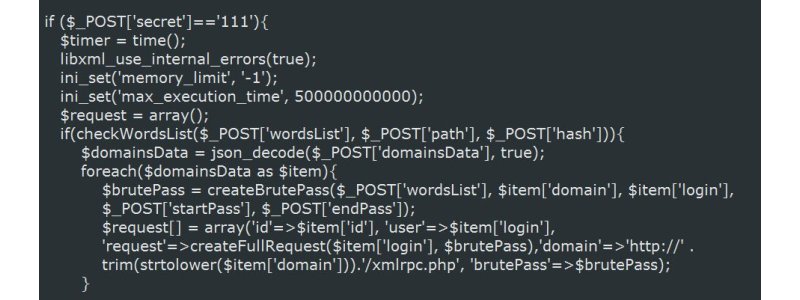

Slika 2. Prijem POST podataka sa C2 servera. Izvor slike: Bleeping Computer.

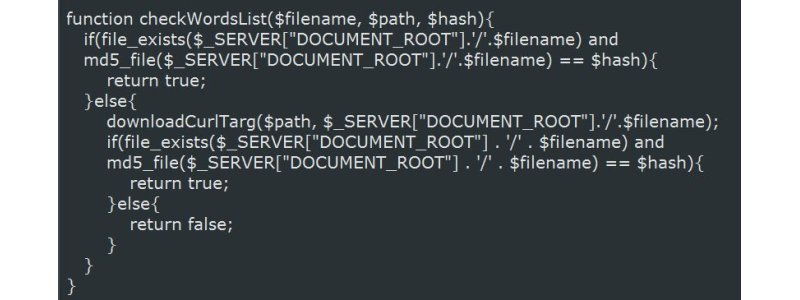

Daljim ispitivanjem, utvrđeno je da skripte prihvataju URL za dobijanje novih lista reči ukoliko ih nema na zaraženom sajtu.

Slika 3. Preuzimanje lista reči sa C2 servera. Izvor slike: Bleeping Computer.

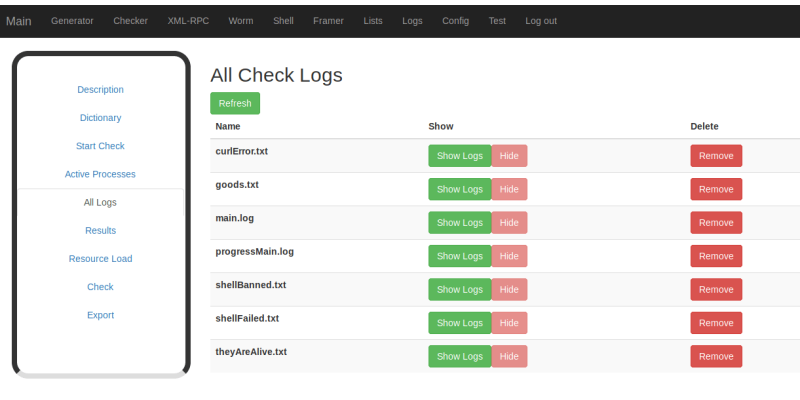

Prethodna otkrića dovela su do IP adrese jednog od C2 servera. Kada su analitičari dobili pristup, mogli su da vide razne komande koje mogu da se pošalju sa servera i broj sajtova koji su deo botneta.

Slika 4. C2 serverski interfejs. Izvor slike: Bleeping Computer.

U toku je akcija obaveštavanja korisnika čiji su sajtovi zaraženi, kao i akcija rušenja botneta u saradnji sa organima zakona.

Kako bi se zaštitili od sličnih napada u budućnosti, vlasnicima WordPress sajtova se preporučuje da instaliraju plugin koji ograničava broj neuspešnih pokušaja logovanja.

Izvor: Bleeping Computer