Jedan od najvećih i najopasnijih botneta današnjice je „oživeo“ posle 4 meseca neaktivnosti. Za to vreme, serveri Emoteta su bili ugašeni, prestali su sa slanjem spam poruka i zlonamernih kodova (virusa) zaraženim računarima.

Nova spam kampanja

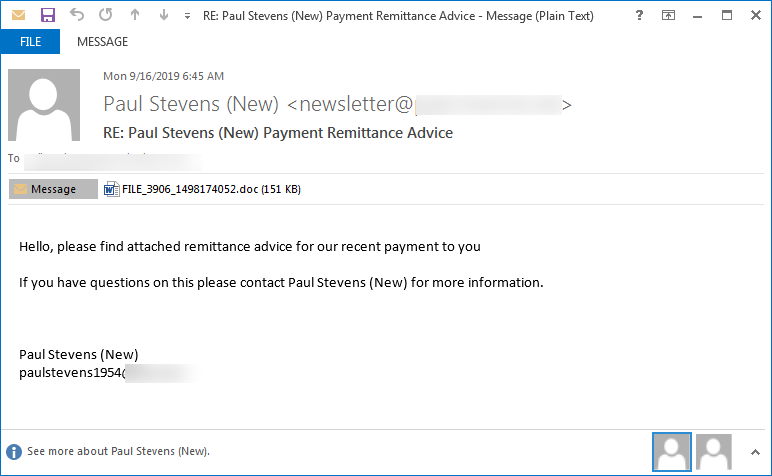

Emotet je danas nastavio sa radom i, kako kaže jedan od istraživača njihovog rada, sadržaj ovih emailova je pun zlonamernih fajlova i linkova koji vode na stranice za skidanje virusa i ostalih malicioznih programa. Prvi talas nove kampanje trenutno cilja žrtve sa nemačkog, poljskog i italijanskog govornog područja. Maliciozne email poruke su navodno deo tekuće konverzacije (napadači žele da to pomislite), a sam sadržaj poruka tiče se finansijskih transakcija, plaćanja itd. Ovako izgleda jedna od Emotet spam poruka na italijanskom:

Slika 1. Izgled maliciozne Emotet email poruke na italijanskom. Izvor slike: Bleeping Computer.

A ovako na engleskom jeziku:

Slika 2. Izgled maliciozne Emotet email poruke na engleskom. Izvor slike: Bleeping Computer.

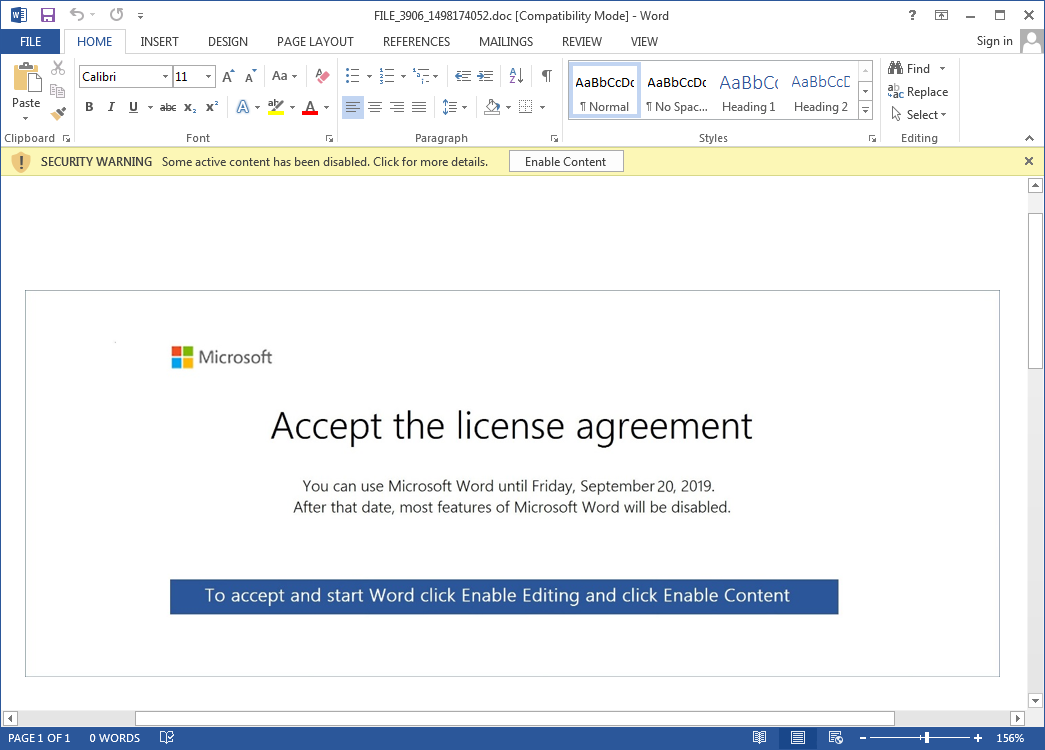

Kada žrtva otvori Word dokument iz atačmenta, na njemu stoji obaveštenje o navodnom isteku licence za MS Word. Od korisnika se traži da omogući macro komande, što možete videti na slici ispod.

Slika 3. Maliciozni Word dokument iz Emotet email poruke. Izvor slike: Bleeping Computer.

Dakle, korisnici koji dobiju ovakav mail, preuzimaju i mogu da izvrše zlonameran fajl kojim izlažu sebe i sve na mreži riziku od zaraze malverom. Ovaj malver radi kao downloader za druge vrste virusa koji mogu da vam ukradu razne podatke, kao što su brojevi kreditnih kartica i sl. Takođe, Emotet je poznat po tome sto iznajmljuje svoj botnet drugim hakerima koji onda mogu da ukradu Vaše podatke i prodaju ih online ili da izvrše ransomware napad.

Povratak je bio očekivan

Današnji ponovni rad Emoteta nije veliko iznenađenje. Serveri koji su se ugasili krajem maja, ponovo su se uključili krajem avgusta. Na početku nisu odmah krenuli sa slanjem spam pošte, što znači da su ovo vreme verovatno koristli za proveru svog botneta i za rad u tajnosti (krađa podataka i dodatno prodiranje u mrežu). Razlog gašenja servera je nepoznat, ali to nije jedinstven slučaj. Dridex botnet gasi svoje servere svake godine između decembra i januara, za vreme praznika.

Emotet bankarski trojanac postoji od 2014. Njegovi autori konstantno dodaju nove module, a prošle godine smo pisali o originalnom rešenju sa dve odvojene C2 infrastrukure koje podržavaju botnet.

Trickbot je prestigao Emotet

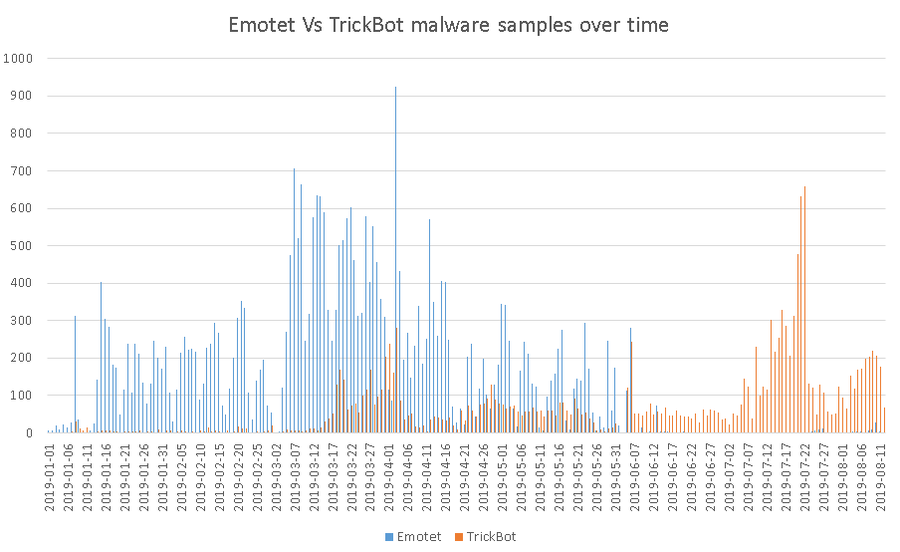

Vreme neaktivnosti Emoteta iskoristio je Trickbot da u međuvremenu postane najaktivniji botnet. Emotet i Trickbot imaju dosta sličnosti. Oba su nastala od koda bankarskih trojanaca i rade po sličnim principima. Cilj im je da zaraze računar, a zatim da preuzmu dodatne zlonamerne programe za krađu podataka. Još jedna sličnost je u tome što i Trickbot i Emotet iznajmljuju svoju infrastrukturu drugima.

Na sledećem grafikonu možete videti aktivnost Emotet i Trickbot malvera od početka januara do kraja avgusta 2019. Jasno se vidi prekid Emotet aktivnosti krajem maja.

Slika 4. Aktivnost Emotet i Trickbot malvera, jan-avg 2019. Izvor slike: Abuse.ch.

Preporuke

Ne otvarajte dokumenta i linkove od nepoznatih pošiljalaca, posebno ako liče na one opisane u tekstu. Takođe, vodite računa ako se od vas traži da omogućite macro komande.