Emotet malver – sada kao deo originalnog infrastrukturnog rešenja

Jedinstveni dizajn serverske infrastrukture daje novu snagu malveru!

Emotet bankarski trojanac je ponovo aktivan. Prvi put je primećen 2014, a prošle godine su autori dodali modul za spamovanje koji je malveru omogućio da se širi i cilja nove industrije i delove sveta, uz zaobilaženje sandboxa i tehnika analize malvera. Ove godine detaljno su ispitane Emotet aktivnosti kako bi se dobila jasnija slika.

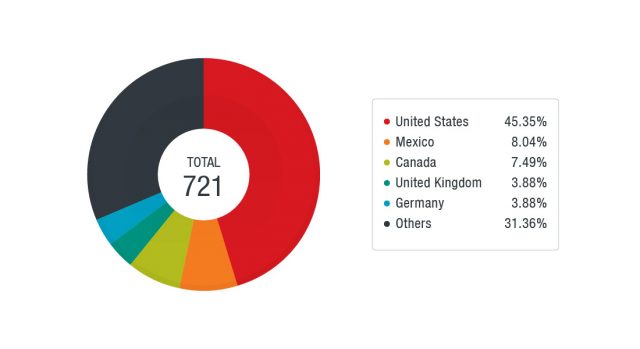

Analizirano je 8.528 jedinstvenih URL adresa, 5.849 dokument dropera i 571 exe fajlova (iz kojih je izvučena 721 IP adresa Emotet C2 servera) koji su prikupljeni u periodu od 1.6. do 15.09. ove godine. Malver koristi 6 RSA enkripcijskih ključeva za kriptovanje komunikacije između zaraženih računara i svojih C2 servera.

Slika 1. RSA ključevi iz Emotet exe fajlova.

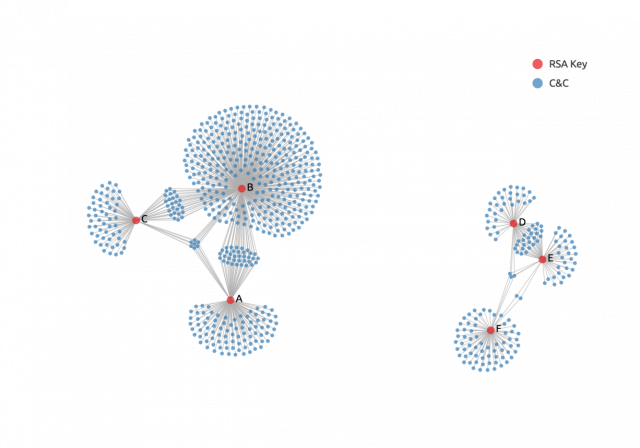

Najvažnije otkriće je da postoje najmanje dve paralelne (nezavisne) infrastrukture koje podržavaju Emotet botnet. Grupisanjem C2 servera i RSA ključeva malvera, jasno se vide dva odvojena klastera, očigledno napravljena sa namerom. Takođe, napadači menjaju RSA ključeve na mesec dana. Ne postoje bitne razlike u metama koje su obe infrastrukture ciljale svojim payloadima druge faze, ali je najverovatniji razlog za različite infrastrukture da onemoguće praćenje Emoteta i minimalizuju mogućnost neuspeha.

Dva odvojena infrastrukturna klastera koja ne komuniciraju međusobno predstavljaju neobično otkriće, zato što većina malver infrastruktura izgleda kao jedno veliko klupko međusobno povezanih servera. Najpre se nametnuo logičan zaključak da se dva različita klastera koriste u različite svrhe ili da ih upotrebljavaju dve različite Emotet grupe, ali otkriveni dokazi to demantuju. Na primer, kada je jedan klaster puštao određenu verziju malvera, drugi je već narednog dana radio isto, što ne može biti slučajnost.

Zbog čega dve C2 infrastrukture?

Postoje najmanje tri razloga:

- Otežati IT security kompanijama praćenje Emotet infekcije.

- Ukoliko dođe do tehničkih poteškoća sa jednim klasterom, drugi ostaje online i operativan.

- Teže je izvesti koordinisanu operaciju rušenja oba klastera istovremeno.

Iako je ovakva konfiguracija malver infrastrukture retka, nije iznenađujuće što je primenjena baš za Emotet. Emotet grupa konstantno uvodi nove i intrigantne module, efektne tehnike za izbegavanje AV rešenja, a u pozadini svega stoji kvalitetno kodiranje – nešto što baš i ne odlikuje malver scenu i što ukazuje na to da se radi o iskusnim hakerima.

Distribucija C2 servera i veza sa RSA ključevima

Najveći broj C2 servera je locirano u SAD-u, Meksiku i Kanadi.

Slika 2. Distribucija Emotet C2 servera. Izvor slike: Trend Micro

6 RSA ključeva je podeljeno u dva klastera. U prvom su A, B i C, a u drugom D, E i F. Kao što možemo da vidimo na slici ispod, ova dva klastera ne dele C2 servere.

Slika 3. Veza između RSA ključeva i C2 servera. Izvor slike: Trend Micro

Emotet, dakle, najčešće nije finalni payload. Uobičajeno služi da “probije led” i omogući ubacivanje drugih malvera. Pomenute dve infrastrukture, odnosno klastera su kao payloade naredne faze koristili sledeće malvere: Panda Banker, TrickBot, IcedID i AZORult.

Emotet u 2018. godini

Emotet malver je jedna od najaktivnijih pretnji ove godine, a našao se i na listi najzloglasnijih bankarskih trojanaca u 2017. Proteklog meseca dodat mu je modul koji krade tekst iz Outlook pošte na zaraženom računaru, što nismo viđali kod drugih malver dropera ili bankarskih trojanaca. Pre nekoliko dana, Emotet je učestvovao u spam kampanji u kojoj je koristio email template koji imitira velike američke finansijske institucije. Takođe, autori su počeli da primenjuju DKIM kako bi zaobišli spam filtere na mail serveru.

Nije teško izvesti zaključak da se radi o veoma neugodnoj pretnji koja svojim autorima kontinuirano donosi korist, u velikoj meri i zbog neprestanog unapređivanja, novih sposobnosti, modula, a sada i atipičnog rešenja serverske infrastrukture.

Izvor: Trend Micro