Malver sakriven u slikama korišćen za ciljane napade

Napadači su se svojski potrudili da ostanu neprimećeni.

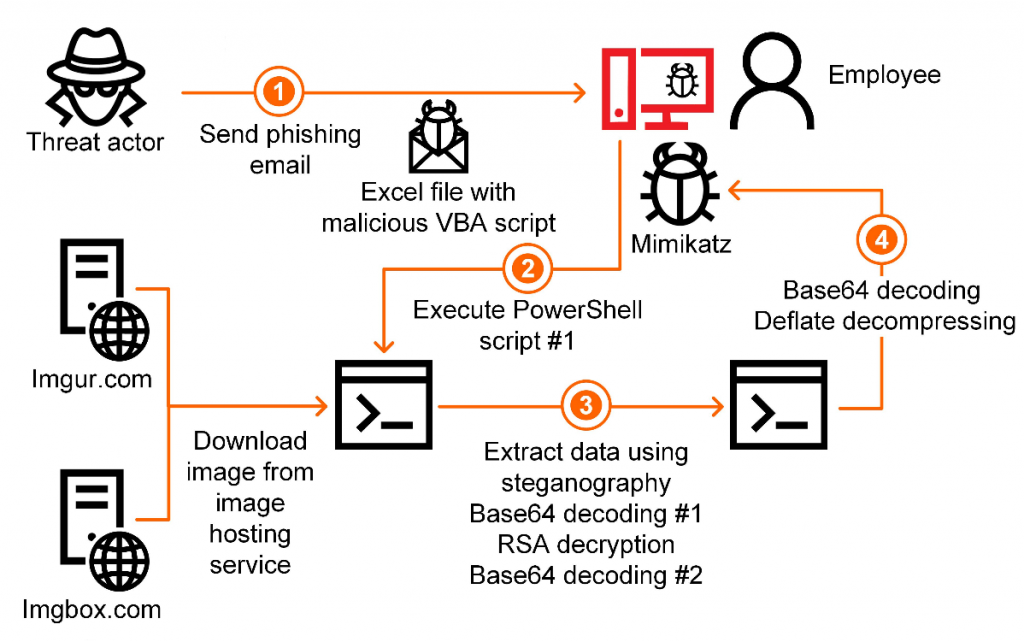

Otkriveni su ciljani napadi na kompanije povezane sa industrijskim sektorom koji se izvode preko malicioznih PowerShell skripti u slikama, odnosno tehnikom steganografije. Cilj napada je da se ukradu kredencijali zaposlenih. Za napade su korišćeni javni servisi za hosting slika kako bi se izbegla detekcija od strane skenera mrežnog saobraćaja i kako kontrolni alati ne bi primetili malicioznu aktivnost.

Phishing na jeziku žrtve

Do sada su identifikovani napadi na mete u Japanu, UK-u, Nemačkoj i Italiji. Napadi započinju phishing email porukama koje sadrže MS Office dokument sa malicioznim macro kodom koji ima zadatak da dekriptuje i izvrši inicijalnu PowerShell skriptu. Poruke i dokumenti su prilagođeni jeziku mete napade, a malver izvršava zadatke samo ako se poklapaju parametri kao što su jezik, region i slično. Skripta ima sposobnost da se pokrene u skrivenom prozoru (-WindowStyle Hidden) bez obzira na konfiguraciju polisa (-ExecutionPolicy Bypass) i bez učitavanja konfiguracije korisnika (-NoProfile). Cilj prve PowerShell skripte je da preuzme sliku sa nasumično odabranih adresa sa Imgur ili Imgbox hosting servisa i da ekstrahuje payload.

Steganografija je tehnika sakrivanja tajnih informacija u običnom, standardnom fajlu ili poruci kako bi se izbegla detekcija. Može se kombinovati sa enkripcijom kao dodatna mera sakrivanja/zaštite podataka. Ovom tehnikom može se sakriti gotovo svaka vrsta digitalnog sadržaja - tekst, slika, video, audio, ali i razne vrste malicioznih fajlova, odnosno malvera.

Payload koji je sakriven u slici je kodiran preko Base64, kriptovan pomoću RSA ključa, a zatim još jednom kodiran uz Base64. Namerna greška u skripti generiše poruku o izuzetku koja je u stvari dekriptor. Poruka zavisi od jezika u targetiranom operativnom sistemu. Podaci sakriveni u slikama dekriptuju drugu PowerShell skriptu koja dalje dekodira deo svog sadržaja, čime dolazimo do Mimikatz alata koji služi za otkrivanje kredencijala na Windowsu. Na slici ispod možete pogledati lanac napada.

Slika 1. Lanac napada. Izvor slike: Bleeping Computer.

Steganografija i servisi za hosting slika omogućavaju da payload prođe ispod radara, odnosno neopažen od strane rešenja za mrežnu bezbednost. Zahvaljujući prilagođenoj poruci o izuzeću, zaobilazi se automatska analiza malvera i analitičarima otežava provera.

Kako sprečiti napade?

Odbrana od ovih napada počinje blokiranjem inicijalnog ulaska. Najčešći način za ulazak u mrežu je phishing i stoga je poželjno sprovesti obuke zaposlenih sa temom kako prepoznati phishing. Macro je prema početnim podešavanjima onemogućen u MS Office dokumentima upravo iz ovakvih razloga, tako da je poželjno da tako i ostane, odnosno treba postaviti ograničenja kad god je to moguće. Za još veću bezbednost, možete primenite sledeće savete:

-

Pratite događaje koji pokreću PowerShell procese inicirane od strane MS Office aplikacija.

-

Ograničite mogućnost da programi dobiju SeDebugPrivilege privilegije gde god je to moguće.

-

Implementirajte AV rešenje koje ima centralizovano upravljanje bezbednosnim polisama na svim sistemima, i redovno ga ažurirajte.

-

Domenske admin naloge bi trebalo koristiti samo kada je neophodno, a sisteme bi trebalo restartovati nakon autentifikacije.

-

Implementirajte polisu jakih lozinki i česte promene istih.

-

Ukoliko postoji sumnja da su neki sistemi kompromitovani, pokrenite AV skeniranje i promenite lozinke za sve naloge kojima je pristupano sa kompromitovanih uređaja.