Kao što je poznato, spam/phishing poruke prestavljaju jedan od većih vektora napada na informacione sisteme u poslednjem periodu. Ovo je potkrepljeno činjenicom da i najbolji anti-spam softveri i email filteri ponekad propuste neželjeni saobraćaj koji dođe do krajnjeg korisnika.

U poslednje vreme je na području Srbije primećen značajan porast spam/phishing poruka, čime se dokazuje činjenica da i ovi prostori postaju veoma zanimljivi za maliciozne korisnike.

Da ni veliki sistemi nisu imuni na ove pretnje govori i činjenica da se najmanje dva do tri puta godišnje različiti proizvođači zaštitnih mehanizama oglašavaju sa upozorenjima o spam/phishing porukama sa detektovanim pretnjama poslatim od strane velikih sistema.

DHL phishing

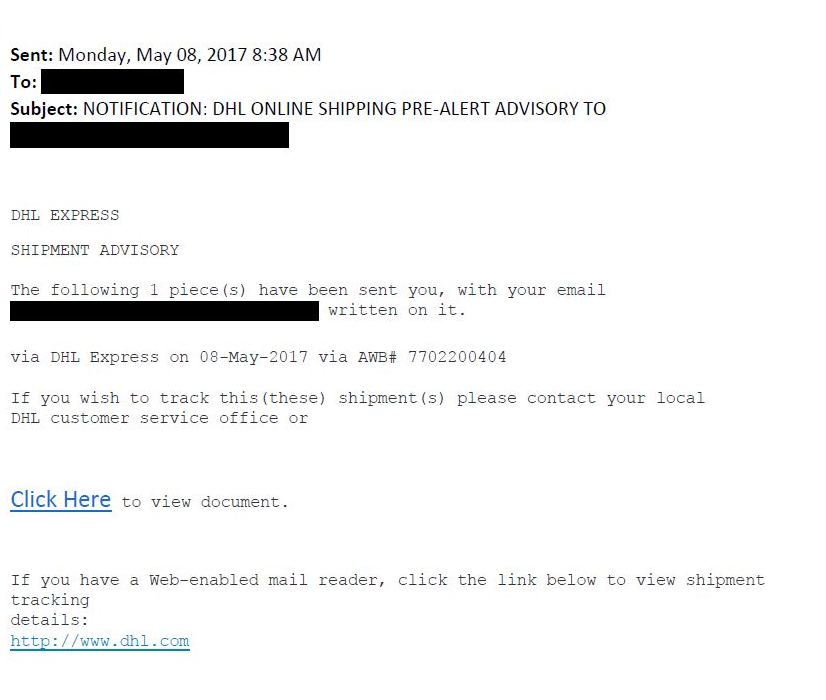

Poslednji primer je detektovan 8. maja 2017. i to sa spam adrese koja je veoma slična zvaničnom emailu koji koristi DHL, naime sa adrese webadm@dhl.com.org. Kao što se može videti, jedina bitna razlika za korisnika koja je uočljiva je domen – DHL šalje email poruke isključivo sa domena dhl.com, dok ovde vidimo i sufiks .org.

Da je DHL svestan da se navedeni metod preuzimanja podataka i lažnog predstavljanja javlja, govori i činjenica da su na svom zvaničnom sajtu objavili tekst u kojem se ograđuju od navedenih poruka.

Kako se DHL bori sa navedenim možete se upoznati na sledećem linku: http://www.dhl.rs/sr/legal/upozorenje_o_mogucnosti_zloupotrebe.html#spam_viruses.

A sada malo detaljnije o ovoj spam poruci

Poruka je poslata uglavnom na poslovne email adrese čime se sam napad svrstava u grupu najčešće korišćenih i uglavnom teže detektovanih spear phishing napada.

Kao što je već rečeno, email je stigao sa webadm@dhl.com.org. U telu emaila nalazi se tekst koji je pisan na veoma dobrom engleskom jeziku pa sam korisnik ne može primetiti neke nepravilnosti.

Kompletan tekst email-a se može videti ispod.

Ono što upada u oko jeste postojanje dva hyper-linka u tekstu emaila koji upućuju na kompromitovani sajt fortelar.com.br.

Zanimljivo je da je, i nakon više od 24 sata od detektovanog napada, samo 3 od 64 alata za proveru na sajtu virustotal detektovalo fortelar.com.br kao maliciozni sajt.

No, da se vratimo dalje na detektovani problem.

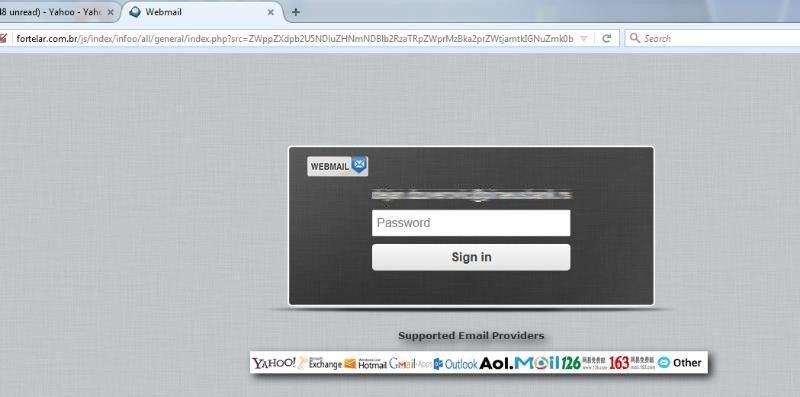

Odlaskom na linkove iz tela emaila pokreće se maliciozna skripta /js/jqBootstrapValidation.js kojom se od korisnika zahteva unošenje šifre za pristup emailu. Ekran je dat na slici ispod.

Kod skripte dat je u tekstu ispod:

[[CHANGES//=============================================================$th is.bind("submit.validation",function(){return$this.triggerHandler("change.v alidation",{submitting:true});});$this.bind(["keyup","focus","blur","click" ,"keydown","keypress","change"].join(".validation")+".validation",function( e,params){varvalue=getValue($this);varerrorsFound=[];$controlGroup.find("in put,textarea,select").each(function(i,el){varoldCount=errorsFound.length;$. each($(el).triggerHandler("validation.validation",params),function(j,messag e){errorsFound.push(message);});if(errorsFound.]]

MD5 check suma je 9B2E59F38268684CE28CDBE757811AB0

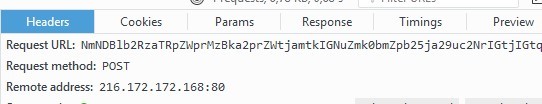

Klikom na Sign in email sa šifrom se šalje na IP adresu 2016.172.168 po portu 80

Zanimljivo je da se traži nekoliko puta unošenje šifre kako bi se proverila verodostojnost, odnosno potvrdila ispravnost iste. Svaki put se šifra šalje kreatoru kako bi imao vrednosti za cross check.

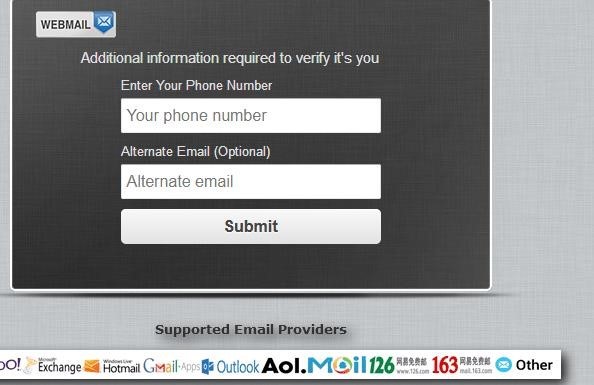

Nakon nekoliko unosa pojavljuje se novi prozor za logovanje koji traži unošenje broja telefona i alternativne email adrese, čime se omogućava širenje daljeg spama odnosno email harvest za dalje napade.

Izvor: Predrag Škundrić, CISO, Piraeus banka

Ako želite da izbegnete phisnig zamke, preporučujemo da pročitate Kako da prepoznate phishing email, a ako vas interesuje zašto je phishing toliko uspešan metod za širenje malvera i krađu kredencijala, pročitajte istraživanje na tu temu.