U toku je phishing kampanja u kojoj napadači distribuiraju RAT trojanac i ciljaju klijente banaka pomoću keyloggera i malvera koji krade podatke. U pitanju je malver koji su autori nazvali WSH RAT, koji predstavlja varijantu malvera VBS Houdini Worm (H-Worm) napravljenog 2013.

WSH je najverovatnije referenca na legitimni Windows Script Host koji služi za izvršavanje skripti na Windows uređajima. Iako se pojavio tek 2. juna, malver se već distribuira preko phishing kampanja u formi malicioznih URL-ova, kao i MHT i ZIP fajlova.

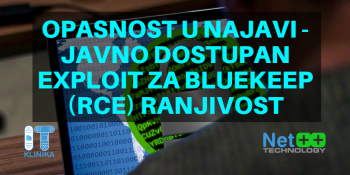

Slika 1. Primer phishing email poruke. Izvor slike: Bleeping Computer.

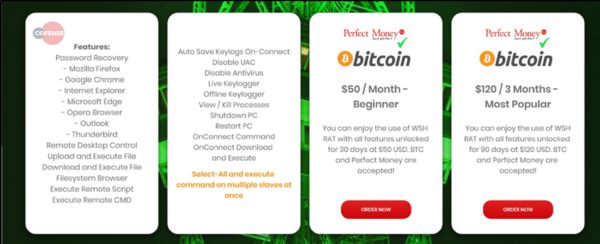

Malver je moguće kupiti na bazi mesečne pretplate, a korisnicima se nude sve otključane opcije za 50 dolara mesečno. WSH RAT obavlja sledeće operacije:

- Krade lozinke iz browsera i email klijenata žrtve.

- Omogućava daljinsku kontrolu računara žrtve.

- Omogućava upload, download i izvršavanje fajlova.

- Omogućava izvršenje skripti i komandi.

Pored gore nabrojanog, malver ima i karakteristike keyloggera, može da onesposobi anti-malver rešenja i Windows UAC, a može i da izdaje grupne komadne ka svim kompromitovanim uređajima.

Slika 2. Informacije o paketima za pretplatu na WSH RAT. Izvor slike: Bleeping Computer.

WSH RAT phishing kampanja

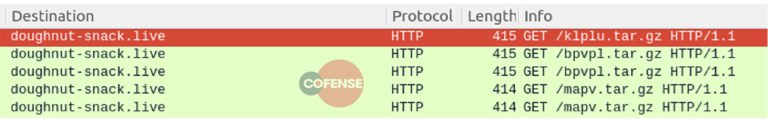

Phishing napadi koji distribuiraju WSH RAT maliciozne email atačmente (kao URL, ZIP ili MHT) aktivno ciljaju klijente banaka tako što ih preusmeravaju da preuzmu ZIP arhivu sa RAT payload fajlom. Kada preuzmu i pokrenu payload, uspostavlja se komunikacija sa serverom napadača. Konfiguracija i C2 infrastruktura za komunikaciju su identični kao u slučaju H-Worm malvera. Kada se malver poveže sa C2 serverom, WSH RAT preuzima 3 dodatna payloada na računar žrtve u formi PE32 exe fajlova koji su zamaskirani u .tar.gz arhive, što je deo druge faze. U pitanju su keylogger, pregledač mail kredencijala i pregledač kredencijala u browseru koje su razvili drugi malver developeri, a koji se koriste u ovoj kampanji.

Slika 3. Preuzimanje malicioznog payloada druge faze. Izvor slike: Bleeping Computer.