Sajber špijunska grupa Waterbug, poznata i pod nazivom Turla, u prethodnih 18 meseci izvodi napade na vladine i druge međunarodne organizacije. Konstantno rade na unapređivanju alata koje u kampanjama koriste, a nedavno su čak uspeli da preotmu infrastrukturu druge sajber špijunske grupe.

Tri talasa napada

Nedavni napadi mogu se, na osnovu korišćenih alata, podeliti u 3 odvojene kampanje. U prvoj kampanji korišćen je do tada nepoznat backdoor Neptun (Backdoor.Whisperer). Neptun se instalira na Microsoft Exchange servere i pasivno “osluškuje” komande od napadača. Zbog toga se teže detektuje. Može i da preuzima dodatne alate, šalje ukradene fajlove i izvršava shell komande. U jednom od napada u okviru ove kampanje korišćena je infrastruktura Crambus (OilRig, APT34) špijunske grupe.

U drugoj kampanji korišćen je javno dostupni backdoor Meterpreter, zajedno sa još dva prilagođena backdoora (jedan od njih je RPC backdoor). Grupa koristi Meterpreter od samog početka, a u ovoj konkretnoj kampanji želeli su da sakriju prave namere tako što su ga kodirali i dodali .wav ekstenziju.

U trećoj kampanji korišćen je prilagođeni RPC backdoor različitih karakteristika u odnosu na onaj iz druge kampanje. Kod za backdoor je uzet od javno dostupnog PowerShellRunner alata kako bi se izvršavale PowerShell skripte bez korišćenja powershell.exe. Cilj alata je da se izbegne detekcija korišćenja PowerShella za maliciozne svrhe.

Slika 1. Novi set alata Waterbug grupe korišćen u 3 kampanje. Izvor slike: Symantec.

Zajedničko za novi talas napada je veliki broj novih alata, uključujući i prilagođene malvere, modifikovane verzije javno dostupnih hakerskih alata i legitimne admin alate. Takođe, pridružili su se novom trendu korišćenja “living off the land” alata, kao što su PowerShell skripte i PsExec. Od početka delovanja do danas, grupa je izvršila 13 napada na organizacije u 10 zemalja.

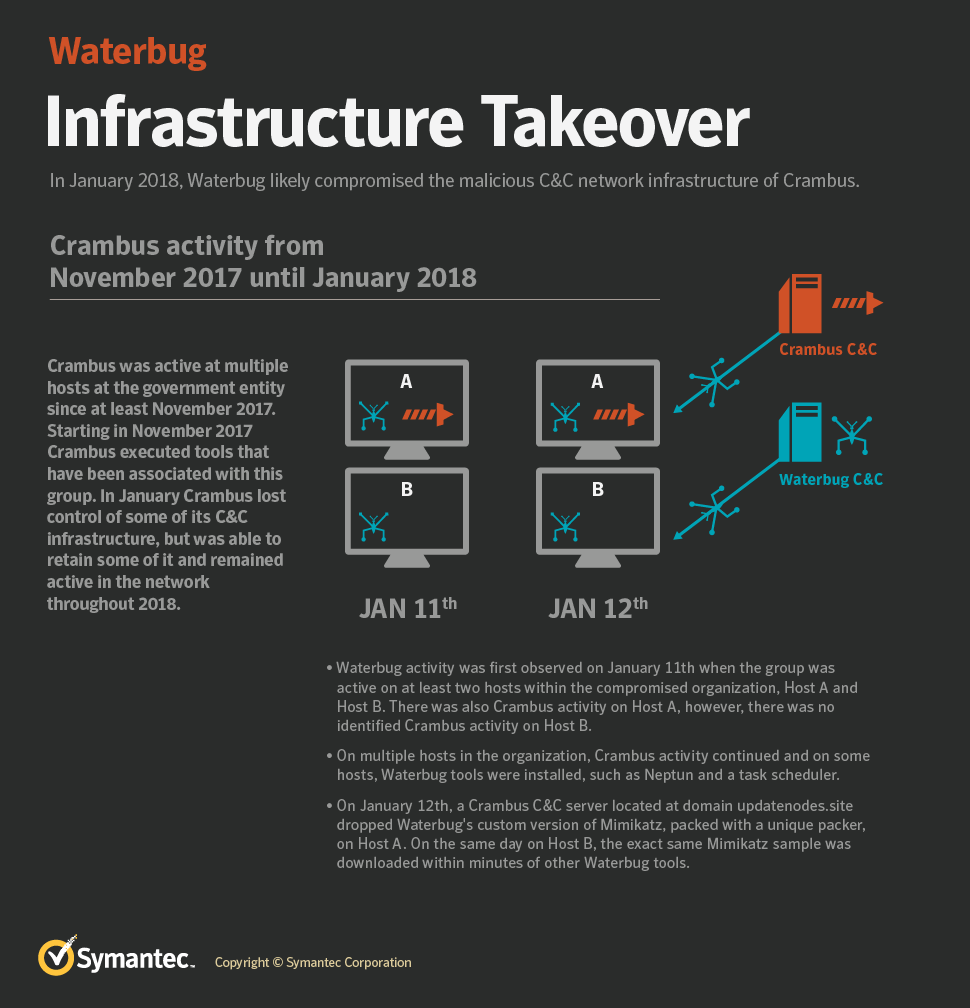

Preuzeta infrastruktura

Jedna od najinteresantnijih stvari desila se prilikom napada na metu sa Bliskog istoka. Naime, prema dostupnim informacijama, Waterbug je najverovatnije preoteo infrastrukturu od druge špijunske grupe (Crambus) i iskoristio je za isporučivanje malvera u mrežu žrtve. U napadu je korišćena i prilagođena verzija alata Mimikatz, koja je na računar žrtve ubačena preko infrastrukture za koju je poznato da je (bila) pod kontrolom Crambus grupe. Ovu varijantu Mimikatz alata Waterbug grupa je značajno modifikovala.

Slika 2. Kompromitovana C&C Waterbug infrastruktura. Izvor slike: Symantec.

Detaljnije informacije o Waterbug grupi, korišćenim alatima, indikatorima kompromitacije i sl. možete pročitati na Symantec blogu.