Poznata ruska hakerska grupa Silence je u poslednjih godinu dana značajno povećala nivo svojih aktivnosti. Na meti su se našle banke iz preko 30 zemalja, a zaradili su 5 puta više novca nego ranije. Prve aktivnosti ove grupe primećene su 2016, kada se moglo zapaziti da se radi o neiskusnim hakerima. Do sada su ukrali najmanje 4,2 miliona dolara. Najpre su im mete bile banke u zemljama bivšeg SSSR-a, a zatim su svoje aktivnosti proširili na Evropu, Južnu Ameriku, Afriku i Aziju.

Silence grupu otkrili su istraživači iz sajber bezbednosne kompanije Group-IB koja je specijalizovana za sprečavanje napada i koja od početka prati njihove aktivnosti. U prošlogodišnjem izveštaju Group-IB navodi da su hakeri do septembra 2018. ukrali preko 800.000 dolara sa bankomata. Najnoviji izveštaj donosi detaljan opis taktika, tehnika i procedura koje Silence grupa koristi. O njima smo u više navrata pisali na IT-klinici.

Novi alati i taktike

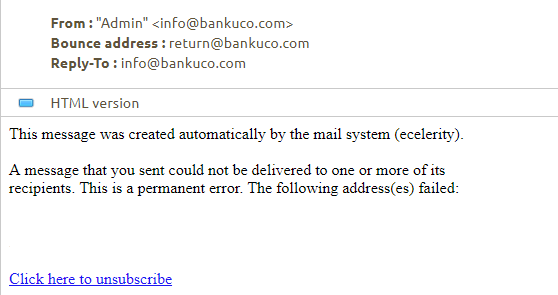

Silence grupa je unapredila svoju operativnu bezbednost i modifikovala alate za izbegavanje detekcije. Pored toga što je promenila kod za modul prve faze (Silence.Downloader/Truebot), počeli su da koriste i Ivoke, PowerShell fileless loader. Za lateralnu kretnju kroz mrežu žrtve koriste novi PowerShell agent EDA (EmpireDNSAgent) koji je baziran na starom Empire frameworku i dnscat2 projektu. U oktobru 2018, grupa je započela slanje izviđačkih email poruka kako bi se bolje pripremili za napad. Te poruke ne sadrže payload, a šalju se u formi navodnog automatskog odgovor o neuspešnoj isporuci poruke, kao na slici ispod.

Slika 1. Izviđačka email poruka Silence grupe. Izvor slike: Group-IB.

Svrha poruke je da napadači dobiju ažuriranu listu aktivnih email adresa u kompaniji koja je meta napada. Grupa je poslala preko 170.000 ovih poruka u 3 odvojene kampanje.

Žrtve širom sveta

Silence je isporučio 80.000 izviđačkih email poruka žrtvama u 12 azijskih zemalja, a najviše u Tajvan, Maleziju i Južnu Koreju. Kampanja u Evropi, sa fokusom na banke u V.Britaniji, je imala najmanji obim - oko 10.000 poslatih email poruka.

Slika 2. Priprema za napad - distribucija izviđačkih email poruka u Aziji. Izvor slike: Group-IB.

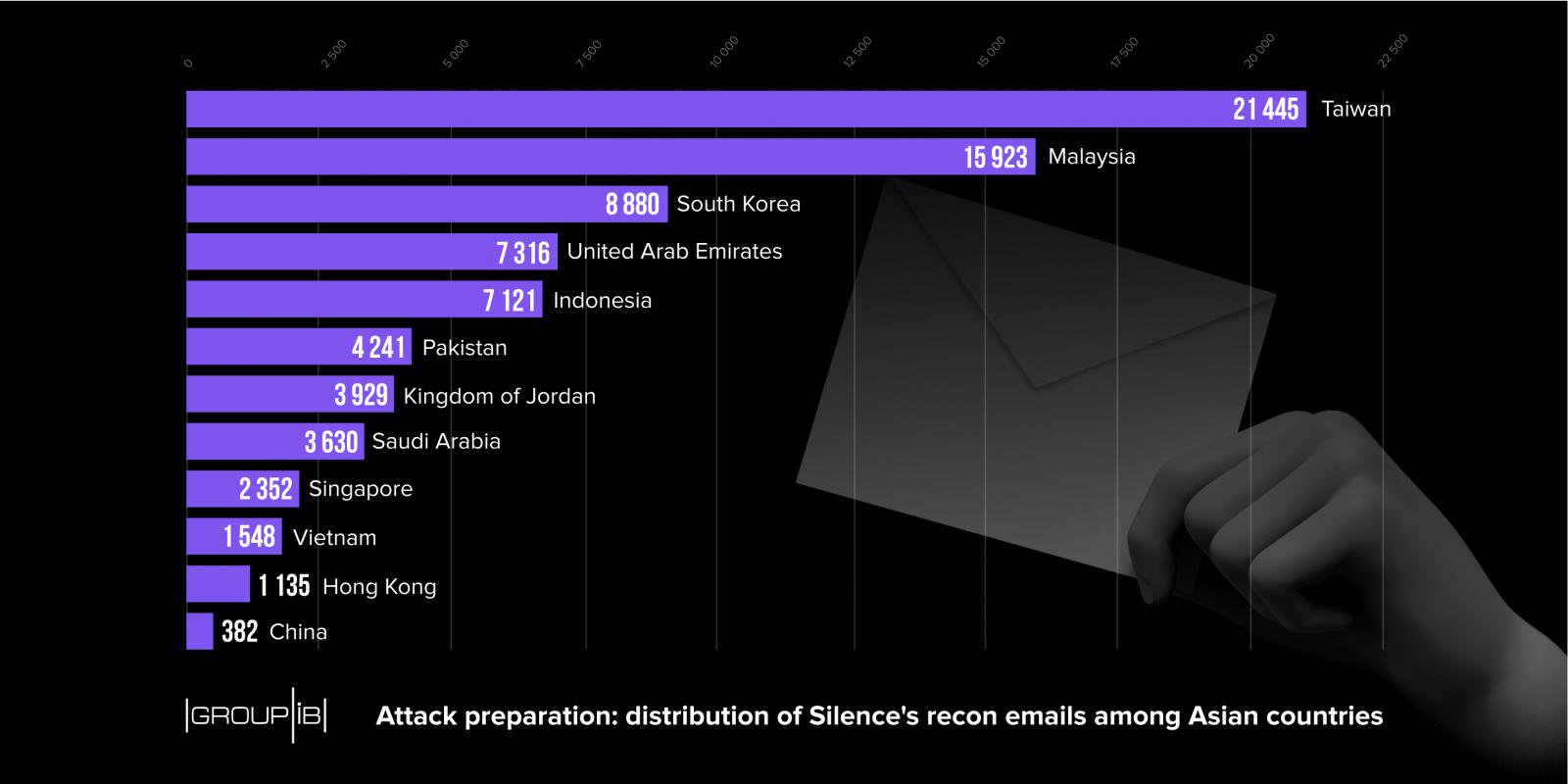

Nakon validacije email adresa, napadači prelaze na sledeću fazu napada - slanje poruka sa payloadom koji preuzima njihov malver. Zatim obezbeđuju trajno prisustvo u mreži i lateralnu kretnju, koristeći alate koje su razvili ili one koji se već nalaze u sistemu žrtve. U finalnoj fazi napadači preuzimaju kontrolu nad uređajima za obradu kartica i bankomatima koristeći svoj trojanac Atmosphere ili program pod nazivom xfs-disp.exe kako bi u tačno određeno vreme njihovi saradnici mogli da podignu novac.

Slika 3. Ključni alati i taktike Silence grupe. Izvor slike: Group-IB.

Povećanje aktivnosti Silence grupe

Group-IB izveštaj pokriva aktivnosti od 28. maja 2018. do 1. avgusta 2019. U fokusu je praćenje aktivnosti usmerenih na banke u Rusiji. Hakeri su iskoristili svaki resurs i mogućnost koja im se otvorila. Na primer, iskoristili su nedostatak Sender Policy Framework podešavanja kako bi se predstavili kao prava banka i poslali email poruke navodno od Centralne banke Rusije.

Početkom 2019. počeli su da targetiraju banke u Evropi, pre svega u UK. Slali su fajl sa validnim potpisom od kompanije SEVA Medical LTD. Paralelno su nastavili aktivnosti u Rusiji, gde su u februaru ukrali 400.000 dolara od Omsk IT banke. U maju je otkriveno da su iz banke u Bangladešu, koja je deo holandske Bangla banke, muškarci sa maskama podigli najmanje 3 miliona dolara sa bankomata. Ovu akciju su snimile nadzorne kamere, kao što možete videti na videu ispod (osoba samo ubaci karticu i čeka da novac izađe).

Istraživači pretpostavljaju da je za kontrolu bankomata korišćen Atmosphere trojanac ili xfs-disp.exe (nijedan drugi malver nije pronađen).

Još nekoliko uspešnih napada izvedeno je u Čileu, Bugarskoj, Kostariki, Gani i Indiji. Silence koristi moćne alate koje druge grupe nemaju i konstatno se prilagođava kako bi bio korak ispred bezbednosnih rešenja i istraživača.

Slika 4. Pregled svih napada i alata Silence grupe. Izvor slike: Group-IB.

Group-IB veruje da postoji veza između Silence i TA505, grupe koja koristi FlawedAmmyy.Downloader za ciljanje žrtava iz finansijskog sektora. Uporedna analiza Silence.Downloader i FlawedAmmyy.Downloader otkrila je da iza njih stoji ista osoba sa ruskog govornog područja koja je aktivna na hakerskim forumima. To je jedina sličnost, jer TA505 koristi potpuno drugačiju infrastrukturu.

Prateći razvoj Silence grupe, nameće se zaključak da su u prethodne 3 godine prešli put od neiskusne do visoko sofisticirane grupe koja sa sve više uspeha napada mete iz finansijskog sektora širom sveta.

Izvor: Group-IB i Bleeping Computer

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)