Ranjivost Windows Servera omogućava administratorski pristup domenu, patchujte odmah!

Jedan od najozbiljnijih bugova ikad prijavljenih Microsoftu.

Koliko god nas mrzi da svakog meseca patchujemo Windows OS ili da ažuriramo bilo koji softver, nedavni događaji nas opominju koliko je važno da to radimo.

Ako ste prošlog meseca primenili preporučen patch na Windows server, iako to možda niste znali, izbegli ste najozbiljniji bug koji je ikad prijavljen Microsoftu. Ako ste preskočili Patch Tuesday u avgustu, nemojte gubiti vreme i hitno primenite patch!

Bug, koji je, kao što rekosmo, Microsoft rešio avgustovskim patchom, napadačima omogućava administratorski pristup domenu.

Ranjivost, koja je označena kao CVE-2020-1472, daje privilegovan pristup Netlogon protokolu koji služi za autentifikaciju korisnika domen kontrolera. Ova ranjivost dobila je ocenu 10 na skali ozbiljnosti problema, ali detalji problema nisu bili objavljeni do juče.

Juče je američka agencija CISA objavila da je kod za eksploataciju Netlogon ranjivosti javno dostupan i da može da se iskoristi za napad na novije verzije Windows servera.

Zerologon preuzima domen kontroler koristeći nule

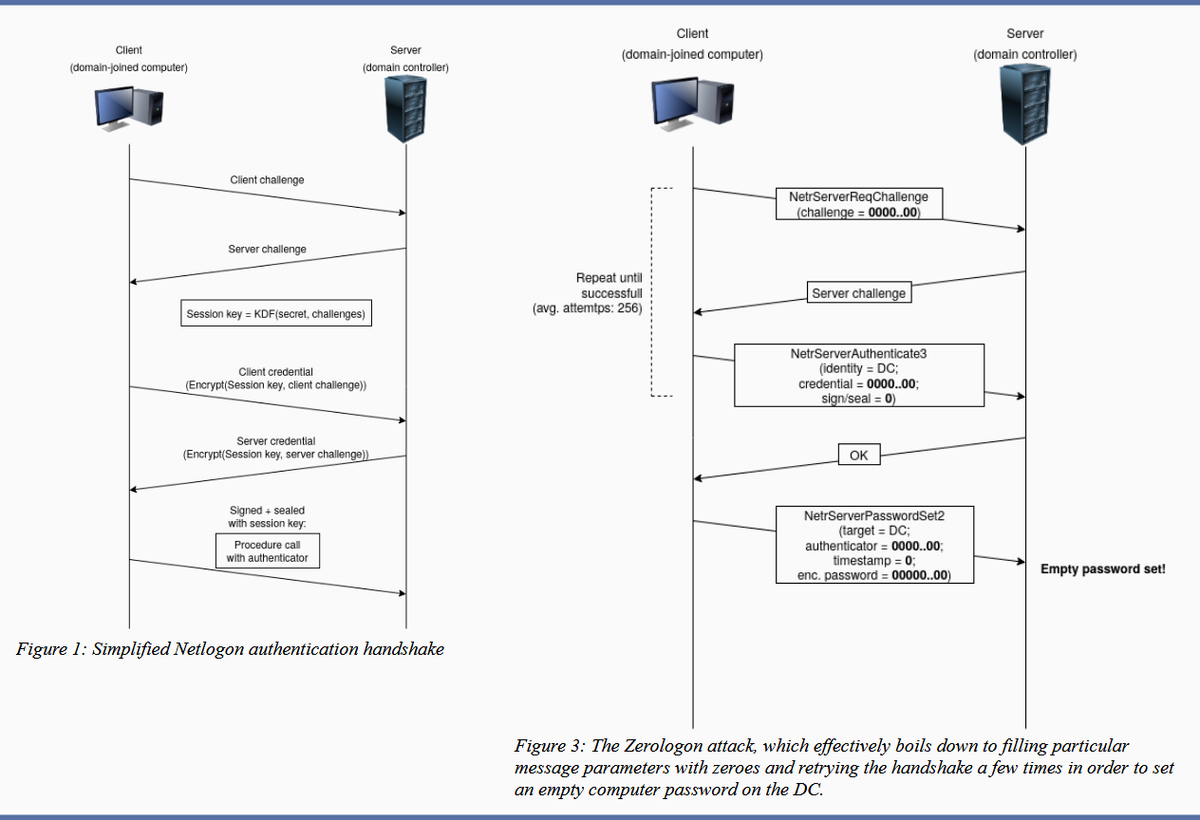

Prema opisu Secura V.B. koja je ispitala ovaj bug, Zerologon (kako su ga oni imenovali) omogućava napadaču da manipuliše procedurama autentifikacije Netlogon protokola i da:

- oponaša identitet bilo kog računara u mreži kada se autentifikuje domen kontroleru

- isključi bezbednosna podešavanja Netlogon procesa autentifikacije

- promeni lozinku računara u aktivnom direktorijumu (Active Directory) domen kontrolera. Napad traje jako kratko, najviše 3 sekunde, a prilikom izvršavanja dodaje karaktere 0 u određene Netlogon parametre za autentifikaciju, pa otud naziv Zerologon.

Izvor slike zdnet.com

Kako rešiti problem - Microsoftova preporuka

Microsoft je opisao način kako da rešite problem sa Netlogon ranjivošću i sastoji se iz dva koraka.

Prvi korak podrazumeva da instalirate bezbednosnu zakrpu koja je objavljena u avgustu. Ovaj patch pruža inicijalnu zaštitu. Drugi korak ćete preduzeti u februaru 2021. kada bude dostupan patch koji će omogućiti uključivanje sprovođenja sigurnog daljinskog protokola (RPC) za Netlogon.

Potrebno je da se primene oba patcha, jer u suprotnom korisnici neće biti bezbedni.

Dakle, da podsetimo na najvažnije iz teksta, ranjivost je otklonjena ažuriranjem, ali su sistemi koji nisu patchovani i dalje u opasnosti.