Pažnja: Novi opasni ransomware pwndLocker i u Srbiji, napadnut Novi Sad!

Ransomware je pokucao i na naša vrata!

Otkriven je novi ransomware koji je mesecima delovao daleko od javnosti. Pretnja je globalna, napadnute su organizacije širom sveta, tako da treba biti oprezan i ažurirati definicije AV rešenja. Napadači određuju cenu otkupnine u zavisnosti od veličine mreže, broja zaposlenih i godišnjih prihoda. Posle napada na gradove u SAD-u, saznajemo da je napadnut i jedan grad u Srbiji!

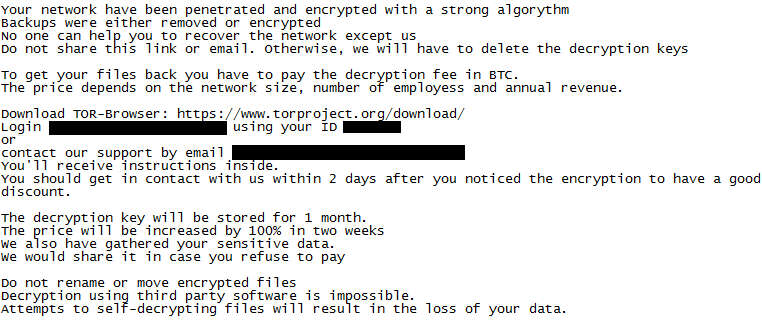

Slika 1. Poruka o otkupnini, pwndLocker. Izvor slike: MalwareHunterTeam.

U poruci o otkupnini, napadači navode da će dekriptor čuvati mesec dana i apeluju na žrtve da im se jave u roku od dva dana kako bi dobili "popust". Takođe, posle 2 nedelje cena se duplira. Još jedna pretnja žrtvama je da će osetljive informacije koje su prikupili iz mreže organizacije pustiti u javnost.

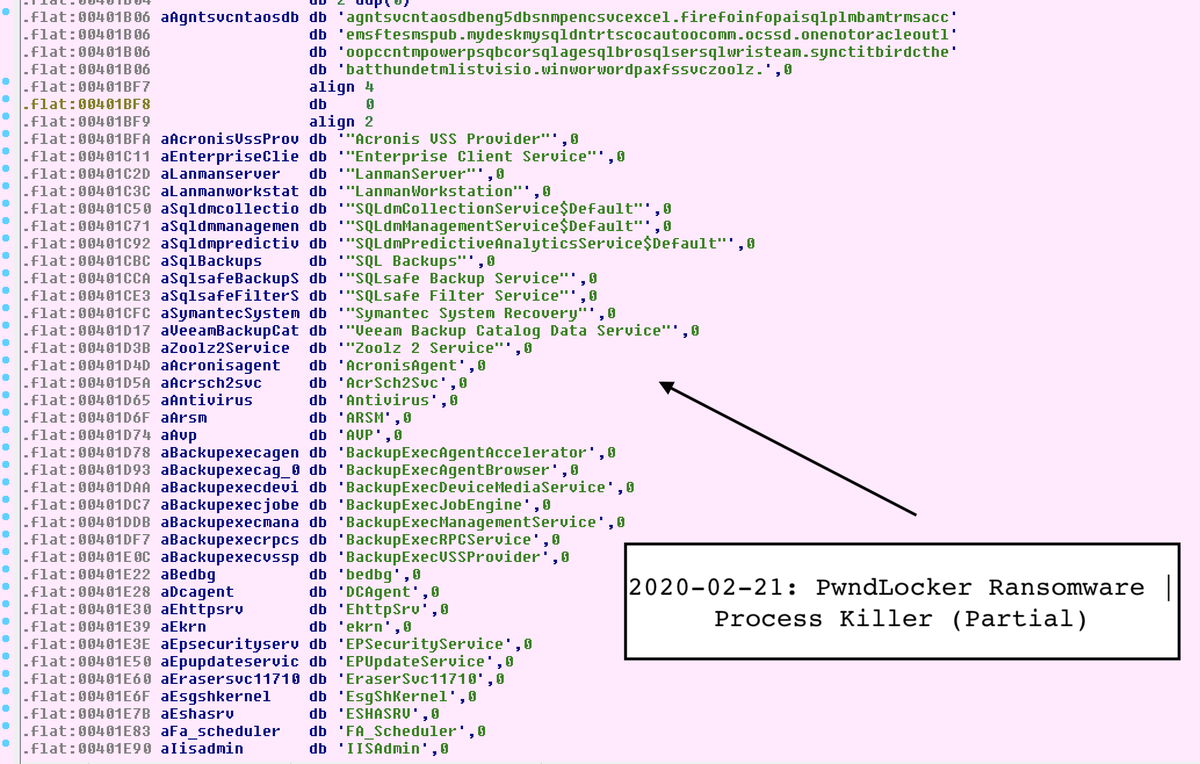

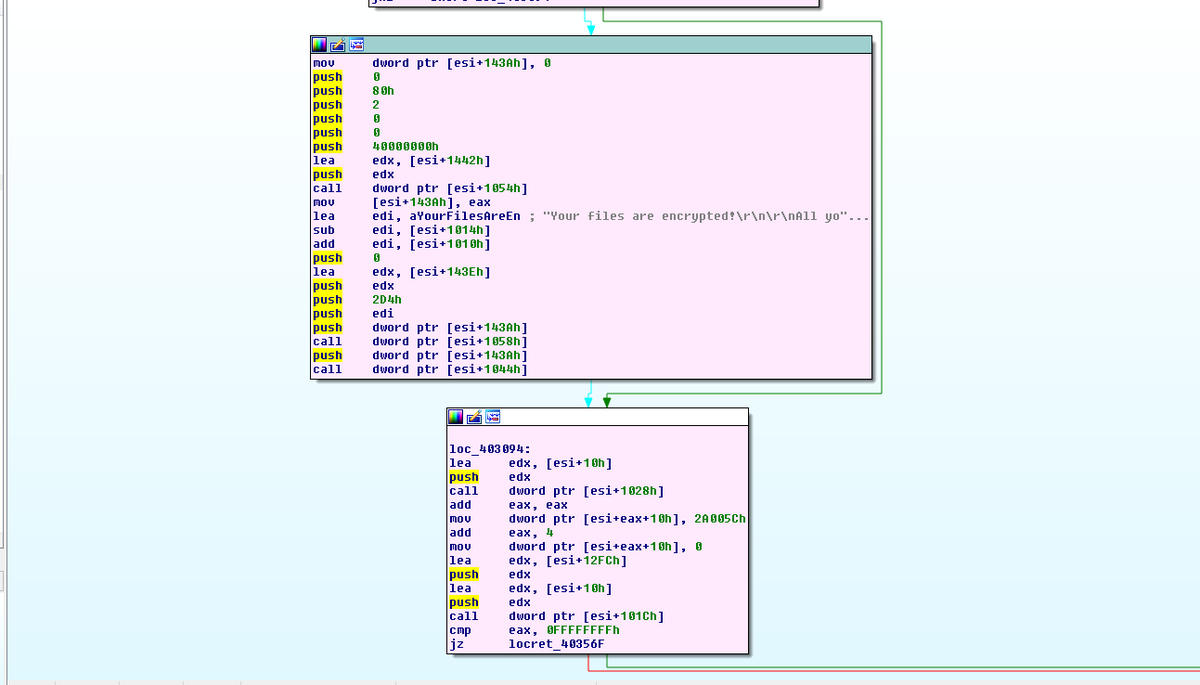

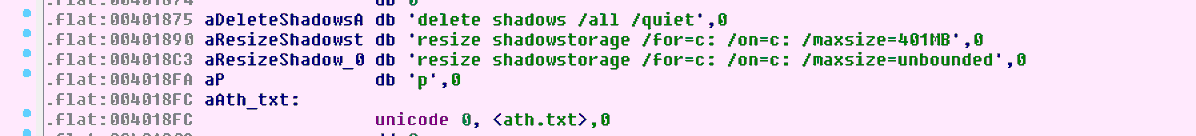

Ovaj ransomware, pored toga što zaključava podatke, pokušava da obriše i Shadow kopije i da "ubije" procese i servise AV rešenja. Prema prvim informacijama, najverovatnije se radi o ciljanom ransomwaru koji napada tzv. "high-value" mete.

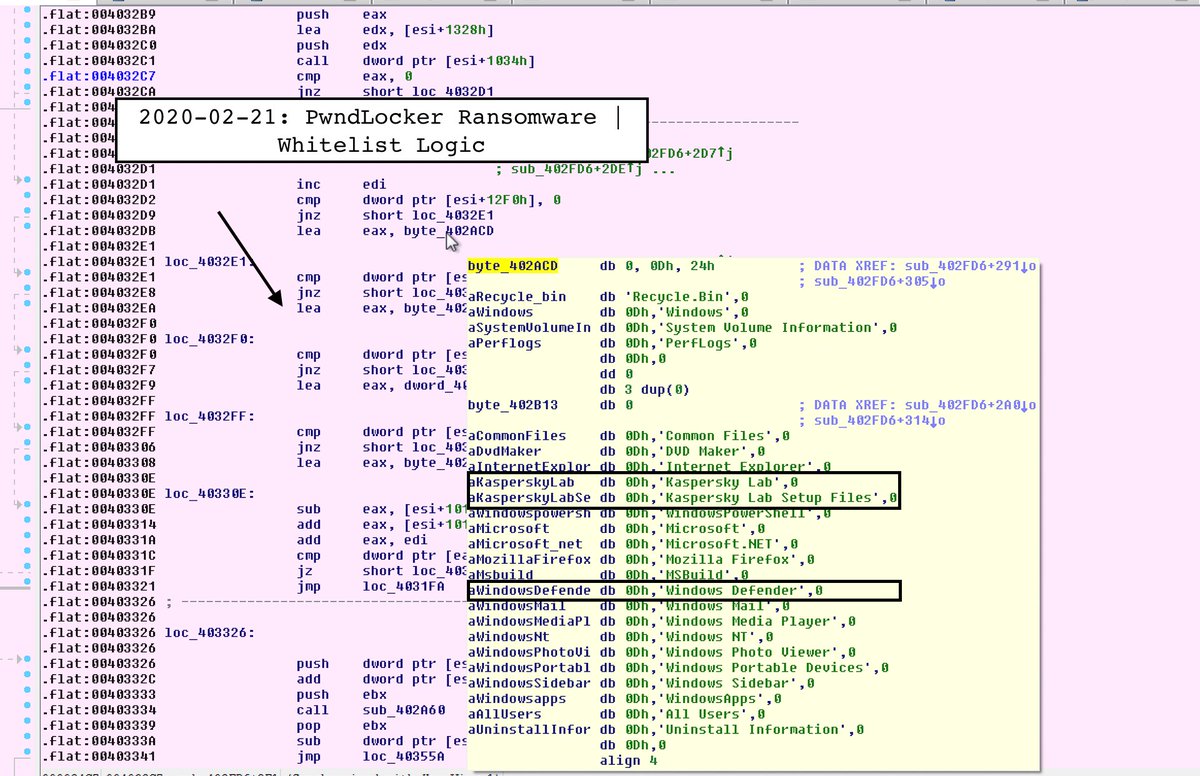

Tehničke detalje možete videti na slikama ispod, autor je Vitali Kremez:

Symantec ga detektuje kao ML.Attribute.HighConfidence Trojan Horse, a Fortinet kao W32/AntiAV!tr.

Update

Potvrđeno je da je u pitanju napad na Novi Sad, što je preneo i portal 021. Tokom vikenda kriptovani su serveri gradskih uprava i nekoliko drugih javnih službi preko JKP Informatika. Gradske kamere trenutno ne funkcionišu, a zaposlenima u gradskim službama rečeno je da ne mogu da pristupe svojim mejlovima.

Novi Sad odbio da plati napadačima - 04.03.2020.

Kako prenosi portal 021, gradska uprava Novog Sada neće platiti otkupninu. Napadači su prvobitno tražili 50 BTC (oko €400.000), a kasnije spustili cifru na 20 BTC. S obzirom na to da je i backup zaražen virusom, odnosno zaključan, Novi Sad će ostati bez svih kriptovanih podataka. Nije saopšteno šta je sve nestalo i koje su razmere napada. Gradonačelnik Novog Sada Miloš Vučević je izjavio da je upad u sistem izvršen preko emaila.

Napadi u SAD-u

Prema pisanju portala Bleeping Computer, pwndLocker targetira velike kompanije i lokalnu (javnu) upravu. Ovaj ransomware se pojavio u drugoj polovini 2019, a iznosi koje zahtevaju od svojih žrtava kreću se od $175.000 do $660.000 (isplata se vrši u Bitcoin kripto valuti). Još uvek nije poznato da li je neko od žrtava pristao da plati otkupninu.

Jedan od uspešnih napada ove grupe izvršen je na Lasalle County u državi Ilinois, a za dekriptor traže 50 BTC ($442.000). Tvrde i da su pre zaključavanja najpre izvukli sve podatke sa mreže, ali za to nisu pružili dokaz. Lasalle County ne planira da plati.

PwndLocker Ransomware

PwndLocker pokušava da isključi nekoliko Windows servisa preko 'net stop' komande kako bi mogao da kriptuje podatke. Neke od aplikacija čije servise "gađa" su: Veeam, Microsoft SQL Server, MySQL, Exchange, Acronis, Zoolz, Backup Exec, Oracle, Internet Information Server (IIS), ali i AV rešenja Kaspersky, Malwarebytes, Sophos i McAfee. Takođe, na meti su i različiti procesi koje pokušava da prekine - Firefox, Word, Excel, Access i druge procese vezane za bezbednosna rešenja, backup i database servere.

Zatim pomoću sledećih komandi "čisti" Shadow Volume kopije kako ne žrtva ne bi mogla da vrati fajlove:

vssadmin.exe delete shadows /all /quiet

vssadmin.exe resize shadowstorage /for=D: /on=D: /maxsize=401MB

vssadmin.exe resize shadowstorage /for=D: /on=D: /maxsize=unbounded

Kada izvrše sve pripreme, PwndLocker kreće da zaključava računare, ali preskače fajlove sa sledećim ekstenzijama:

.exe, .dll, .lnk, .ico, .ini, .msi, .chm, .sys, .hlf, .lng, .inf, .ttf, .cmd, .bat, .vhd, .bac, .bak, .wbc, .bkf, .set, .win, .dsk

Takođe, preskače i sve fajlove na sledećim lokacijama (folderima):

$Recycle.Bin

Windows

System Volume Information

PerfLogs

Common Files

DVD Maker

Internet Explorer

Kaspersky Lab

Kaspersky Lab Setup Files

WindowsPowerShell

Microsoft

Microsoft.NET

Mozilla Firefox

MSBuild

Windows Defender

Windows Mail

Windows Media Player

Windows NT

Windows Photo Viewer

Windows Portable Devices

Windows Sidebar

WindowsApps

All Users

Uninstall Information

Microsoft

Adobe

Microsoft

Microsoft_Corporation

Packages

Temp

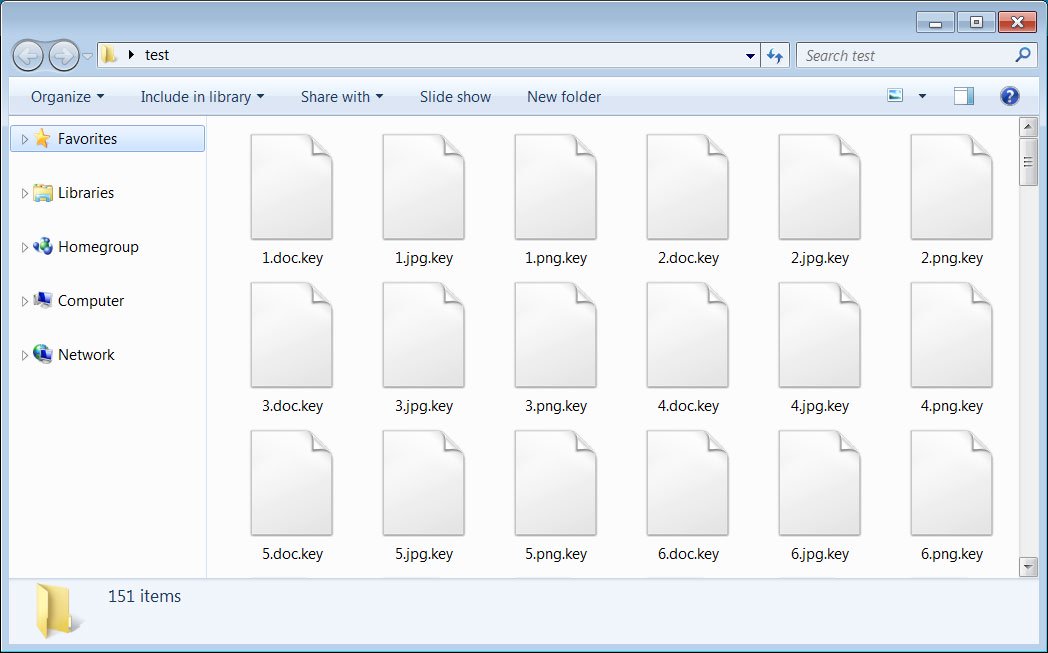

MalwareHunterTeam je primetio da u zavisnosti od žrtve, zaključani fajlovi dobijaju ekstenzije .key ili .pwnd. Uzorak koji je Bleeping Computer analizirao ima .key ekstenziju, što se vidi na slici ispod:

Slika 6. Fajlovi koje je kriptovao pwndLocker. Izvor slike: Bleeping Computer.

Kada završe proces enkripcije podataka, na više lokacija (uključujući i desktop) ostavljaju tekstualni fajl, odnosno poruku o otkupnini sa nazivom H0w_T0_Rec0very_Files.txt, a kao dokaz da će dekriptor raditi, nude da besplatno otključaju do 2 fajla.

![Kako prepoznati skimer na bankomatu [VIDEO] Kako prepoznati skimer na bankomatu [VIDEO]](/images/0/6/a/7/2/06a726afa754d01641349c320ebde67139e0ce99-1keypad.jpg)

![Koliko je bezbedan vaš internet gateway? [BEST-PRACTICE] Koliko je bezbedan vaš internet gateway? [BEST-PRACTICE]](/images/5/8/1/1/a/5811a30280518445f972c900d6e9c16b7b0e28be-1img.jpg)