Novi phishing alat zaobilazi dvofaktorsku autentifikaciju

Nedavni napadi državno sponzorisanih grupa i novi phishing alat stavljaju 2FA na test!

Modlishka alat omogućuje izvođenje automatizovanih phishing napada lakše nego ikad, a nisu imuni čak ni nalozi sa dvofaktorskom autentifikacijom (2FA).

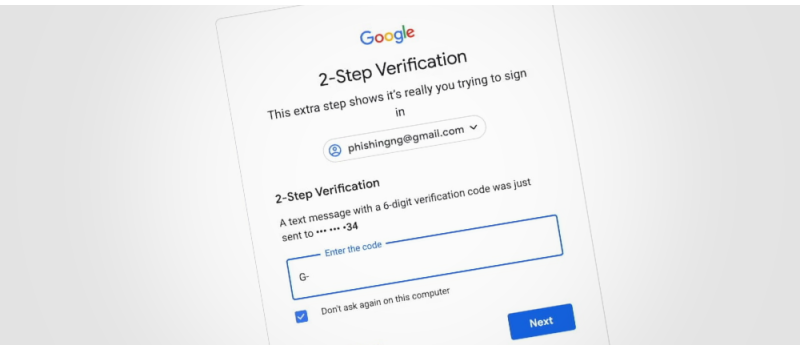

Slika 1. Dvofaktorska autentifikacija. Izvor slike: ZD Net.

Modlishka je u suštini obrnuti proxy koji je modifikovan za upravljanje saobraćajem za login stranice i phishing operacije.

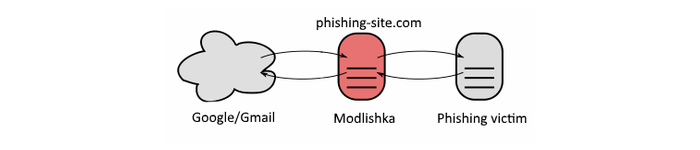

Slika 2. Modlishka server kroz koji prolazi saobraćaj između legitimnog sajta i žrtve. Izvor slike: ZD Net.

Pozicionira se između korisnika i ciljanog sajta, npr. Gmail, Yahoo, ProtonMail itd. Žrtve phishinga se povezuju na Modlishka server (koji hostuje phishing domen), a onda se preko komponente obrnutog proxyja šalju zahtevi sajtu koji želi da oponaša. Žrtva dobija autentičan sadržaj sa legitimnog sajta (npr. Google), ali sav saobraćaj i interakcija žrtve sa sajtom prolazi kroz Modlishka server na kome se i snima.

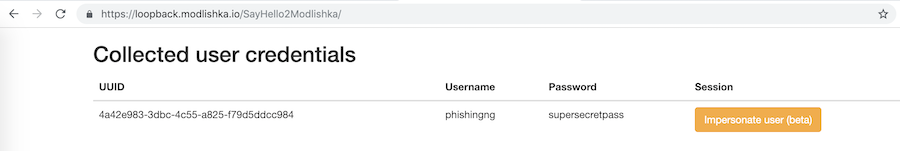

Slika 3. Modlishka backend panel. Izvor slike: ZD Net.

Sve što korisnik unese na sajt, uključujući i lozinke, automatski se beleži u Modlishka backend panelu, dok obrnuti proxy traži od korisnika tokene za 2FA ukoliko su konfigurisali takvu opciju na svojim nalozima. Ukoliko napadači čekaju u pripravnosti da prikupe date 2FA tokene u realnom vremenu, mogu se bez problema ulogovati na nalog žrtve i pokrenuti novu, legitimnu sesiju.

Na ovom linku možete pogledati demonstraciju kako Modlishka phishing sajt učitava sadržaj sa legitimne Google login stranice bez korišćenja templejta, kredencijala ili 2FA koda koji se eventualno prikazuje korisniku.

Zbog jednostavnog dizajna, Modlishka ne koristi templejte (ne “klonira” legitimni sajt). Sav sadržaj se povlači sa legitimnog sajta u realnom vremenu tako da napadači ne moraju da troše vreme na ažuriranja i fina podešavanja templejta. Sve što im je potrebno za ovakav napad je phishing ime domena koji će hostovati na Modlishka serveru i validni TLS/SSL sertifikat kako zbog eventualnog nedostatka bezbedne HTTPS konekcije korisnici ne bi posumnjali da se radi o phishingu. Poslednji korak je konfigurisanje običnog config fajla koji šalje žrtve na legitimne sajtove na kraju phishing operacije, pre nego što primete sumnjiv phishing domen.

Modlishka alat je razvio poljski istraživač Piotr Duszyński u svrhe penetration testova i postavio ga kao open source na GitHub sajtu. Kao razlog zbog kog je omogućio da ovako opasan alat bude javno dostupan, naveo je da je želeo da pruži praktičan dokaz da su ovakvi rizici realni i da je potrebno preduzeti odgovarajuće mere zaštite. Alat u nekim slučajevima zahteva određena sitna podešavanja, ali se načelno veoma jednostavno koristi i omogućava automatizaciju phishing kampanja. Iako zaobilazi 2FA, još uvek ne deluje na U2F standard za autentifikaciju.

U Amnesty International izveštaju iz decembra 2018. se navodi da državno sponzorisane hakerske grupe već izvode phishing napade koji zaobilaze 2FA.

Zaključak

Dvofaktorska autentifikacija je i dalje preporučen metod zaštite naloga. Gde god postoji takva mogućnost, poželjno je da je korisnici iskoriste. S druge strane, rizici vezani za online naloge uvek postoje i opreza nikad nije dovoljno. Potrebno je razumeti kako hakeri obavljaju napade, kao i to da dvofaktorska autentifikacija ne znači da ste apsolutno bezbedni da se ulogujete na bilo koji nalog. Ako se nađete na meti phishera i ako se dokopaju vaših kredencijala, u slučaju da imaju alat poput Modlishke 2FA vam verovatno neće pomoći.

Izvor: ZD Net