Nova phishing tehnika probija Office 365 zaštitu

Oko 10% Office 365 korisnika bilo na meti ovog phishing napada.

Pojavila se nova phishing pretnja koja zaobilazi ATP (Advanced Threat Protection) mehanizme implementirane u email servise MS Officea 365. Microsoft Office 365 nudi različite online servise, poput Exchange Online, SharePoint Online, Lync Online i drugih Office Web aplikacija. Pored toga, Microsoft nudi i zaštitu baziranu na veštačkoj inteligenciji i mašinskom učenju koja služi za odbranu od potencijalnih pretnji (phishing i druge pretnje). Ova zaštita obuhvata i dodatni nivo skeniranja u kome se analiziraju linkovi u telu poruke kako bi se otkrili sumnjivi domeni i oni koji su na tzv. crnoj listi.

Ipak, napadači su pronašli način da zaobiđu gore pomenutu zaštitu. Nedavno je otkriveno da koriste ZeroFont tehniku kako bi oponašali popularnu kompaniju i prevarili korisnike da im odaju lične informacije i informacije o bankovnim nalozima. Prethodno je u maju otkriveno da napadači dele maliciozni URL tako da ih Safe Link u Office 365 ne može otkriti, a zatim zamenjuju parcijalni hyperlink čime žrtve preusmeravaju na phishing sajt.

Kako izgleda SharePoint phishing napad?

Dok se Microsoft bavio rešavanjem prethodno opisanog problema, napadači su u međuvremenu počeli da koriste nove trikove za probijanje Office 365 ugrađene zaštite i varanje korisnika. U pitanju je ubacivanje malicioznih linkova u SharePoint dokumente.

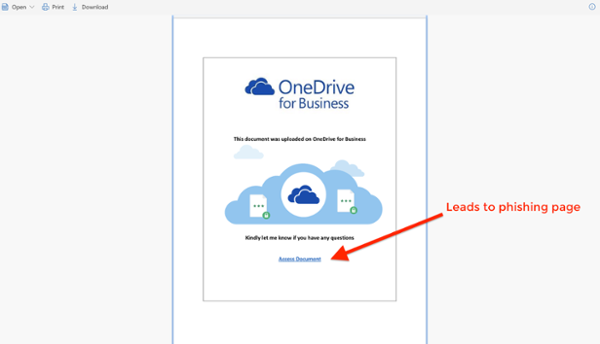

U novoj phishing kampanji, korisnici dobijaju email poruke od Microsofta koje sadrže link ka SharePoint dokumentu. Telo poruke je identično kao i regularna SharePoint pozivnica od saradnika.

Izvor slike avanan.com.

Kada korisnik klikne na hyperlink u poruci, browser automatski otvara SharePoint fajl. Sadržaj SharePoint fajla oponaša standardni zahtev za pristup OneDrive fajlu, ali dugme za ’Access Document’ je u stvari hyperlink za maliciozni URL.

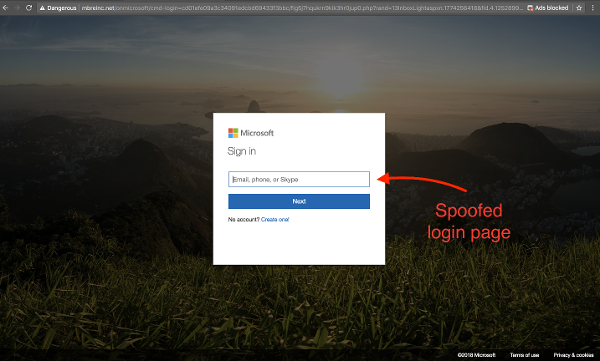

Izvor slike avanan.com.

Maliciozni link zatim preusmerava žrtvu na lažnu Office 365 login stranicu i od nje traži da unese kredencijale koji onda završavaju kod napadača.

Izvor slike avanan.com.

Microsoft skenira telo poruke i linkove u njemu. Međutim, kako linkovi u najnovijoj phishing kampanji vode ka stvarnom SharePoint dokumentu, to se ne identifikuje kao pretnja.

Da bi identifikovao pretnju (phishing URL), Microsoft bi morao da skenira linkove u zajedničkim dokumentima. To predstavlja očiglednu ranjivost koju hakeri iskorišćavaju za izvođenje phishing napada. Čak i da Microsoft skenira linkove u tim fajlovima, pojavio bi se novi problem – ne bi mogli da stave URL na crnu listu, a da ne stave i linkove ka svim SharePoint fajlovima na crnu listu. Ako bi stavili ceo URL SharePoint fajla na crnu listu, hakeri bi lako mogli da naprave novi URL.

Ovo znači da MS Office 365 zaštita ne bi mogla da upozori korisnike na phishing sve dok korisnici ne steknu dovoljno znanja kroz obuke da sami detektuju ovakav napad.

Istraživači veruju da je oko 10% Office 365 korisnika bilo na meti ovog phishing napada u prethodnom periodu.

Stoga, budite oprezni sa linkovima u telu poruke, naročito ako idu uz naslov „HITNO“, „URGENTNO“ i sl, bez obzira koliko poruka deluje bezbedno. Kada se od vas traži da unesete login kredencijale, uvek proverite adresnu traku u browseru kako bi se uverili da dati URL pripada odgovarajućem, legitimnom servisu. Vrlo je važno da uvek koristite dvofaktorsku autentifikaciju (2FA), jer u slučaju da napadači otkriju vašu lozinku, to im neće biti dovoljno bez drugog koraka.

Izvor: The Hacker News