NBS jedna od meta Lazarus malvera?

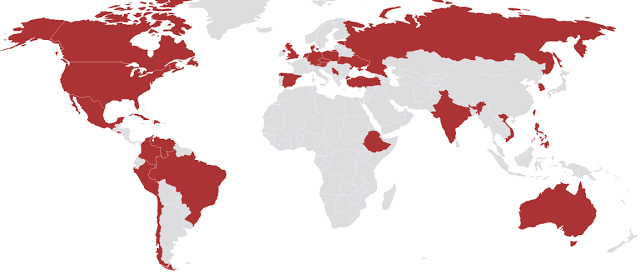

Pokušan napad na više od 100 organizaciju u preko 30 zemalja, među njima i Srbija.

Nedavno se desila serija napada na finansijske institucije u preko 30 zemalja. Najozbiljnije su pogođene organizacije u Poljskoj i Meksiku. Potvrđeno je da je u Poljskoj napadnuto 20 komercijalnih banaka, čime se ovaj napad kvalifikovao kao najozbiljniji incident u oblasti sajber-bezbednosti koji je do sada viđen u Poljskoj.

Pogledajte listu zemalja sa najvećim brojem napada:

| Rang | Država | Broj pogođenih organizacija |

|---|---|---|

| 1 | Poljska | 20 |

| 2 | SAD | 15 |

| 3 | Meksiko | 9 |

| 4 | Velika Britanija | 7 |

| 5 | Čile | 6 |

Pored finansijskih institucija pomenutih zemalja, otkrili smo da je na listi meta Lazarus napada i Narodna Banka Srbije (NBS).

Bela lista IP adresa

U analizi je otkriveno 255 IP adresa. IP adrese sadrže samo prva 3 okteta koji su korišćeni za filtriranje saobraćaja kako bi se eksploatacije i payloadi isporučili samo na IP adrese sa datog subneta. U pitanju su IP adrese javnih i privatnih finansijskih institucija širom sveta, kao što je prikazano na mapi ispod.

Ono što je za nas posebno interesantno, na listi se nalazi i IP adresa Narodne Banke Srbije. Opseg 194.79.40.0/22 pripada upravo NBS-u što znači da je cilj Lazarusa bila i Narodna Banka Srbije!

Lazarus, IP adrese, zemlje i organizacije pod napadom.pdf

Analiza

Analizu je vršio BadCyber. Sumnja se da je napad potekao sa kompromitovanog sajta poljske agencije za nadzor finansijskih institucija (knf.gov[.]pl).

Od oktobra 2016. do kraja januara ove godine kôd sajta je više puta modifikovan kako bi posetioci preuzeli maliciozni JavaScript fajl sa sledećih lokacija:

- hxxp://sap.misapor[.]ch/vishop/view.jsp?pagenum=1

- hxxps://www.eye-watch[.]in/design/fancybox/Pnf.action

Ovi domeni su najverovatnije kompromitovani imajući u vidu da sadrže i legitiman sadržaj. Maliciozni JavaScript vodi do preuzimanja malvera na uređaj žrtve.

Sledeći hashevi su otkriveni u tehničkoj analizi:

- 85d316590edfb4212049c4490db08c4b

- c1364bbf63b3617b25b58209e4529d8c

- 1bfbc0c9e0d9ceb5c3f4f6ced6bcfeae

C&C server je na sledećim adresama:

- 125.214.195.17

- 196.29.166.218

Lazarus malver

Samo jedan od uzoraka koji se pominju u analizi je dostupan u javnom skladištu malvera. Nije definitivno potvrđeno da je malver potekao iz watering-hole napada preko KNF-ovog sajta, ali nema razloga da se sumnja u to.

Fajl sadrži komercijalni packer pod nazivom ’Enigma Protector’. Kada se otpakuje, ostavlja poznatu malver varijantu koju smo mogli da vidimo kod Lazarus grupe prethodne godine.

Symantec ovaj malver detektuje kao (Downloader.Ratankba).

Zaključak

U ovom momentu može se zaključiti sledeće:

- U proteklih nekoliko meseci došlo je do serije watering-hole napada na sajtove organizacija koje se bave nadzorom finansijskih institucija u Poljskoj i Meksiku i na sajt državne banke Urugvaja. Eksploatisani su Microsoft Silverlight i Flash kako bi se isporučio malver.

- Istražitelji u Poljskoj su u mrežama banaka identifikovali alate poznate Lazarus grupe i povezali ih sa nedavnim kompromitovanjem sajta poljske agencije za nadzor finansijskih institucija (KNF).

Tehnički i forenzički dokazi koji povezuju Lazarus grupu sa watering-hole napadima nisu nesumnjivo potvrđeni. Međutim, izbor da se napadnu sajtovi organizacija za nadzor finansijskih institucija i državnih banaka upućuje na modus operandi Lazarus grupe. Potrebno je nastaviti sa prikupljanjem dokaza i istragom ovih napada.

Preporuke

Organizacijama se preporučuje da koriste indikatore iz donje liste kako bi ažurirali odbrambene sisteme, a sve u cilju identifikovanja potencijalnih napada. Kompromitovanim sajtovima se preporučuje da blokiraju domen na najmanje mesec dana. Zakrpe za CVE-2016-0034 bi trebalo što pre uraditi.

| Indikatori napada | |

|---|---|

| C&C IP address | 125.214.195.17 |

| 196.29.166.218 | |

| Compromised site | knf.gov[.]pl (trenutno čist) |

| www.cnbv.gob[.]mx (trenutno čist) | |

| brou.com[.]uy (trenutno čist) | |

| sap.misapor[.]ch | |

| www.eye-watch[.]in | |

| MD5 Hashes | c1364bbf63b3617b25b58209e4529d8c |

| 85d316590edfb4212049c4490db08c4b | |

| 1bfbc0c9e0d9ceb5c3f4f6ced6bcfeae | |

| 1507e7a741367745425e0530e23768e6 | |

| 911de8d67af652a87415f8c0a30688b2 | |

| 1f7897b041a812f96f1925138ea38c46 | |

| cb52c013f7af0219d45953bae663c9a2 | |

| 4cc10ab3f4ee6769e520694a10f611d5 | |

| 7b4a8be258ecb191c4c519d7c486ed8a |