Dve nove opasnosti - infostealer i ransomware sa temom korona virusa

Možemo očekivati još ovakvih pretnji u narednom periodu.

Kako iz dana u dan pristiže sve više informacija o broju zaraženih korona virusom na globalnom nivou, tako raste i potreba da se pročitaju relevantne informacije o progresiji virusa, stanju zaraženih, lečenju, preventivi itd. Sasvim očekivano, napadači pokušavaju da iskoriste i ovu “vruću” temu. Počele su da se pojavljuju razne pretnje sa temom COVID-19, a dve su posebno interesantne.

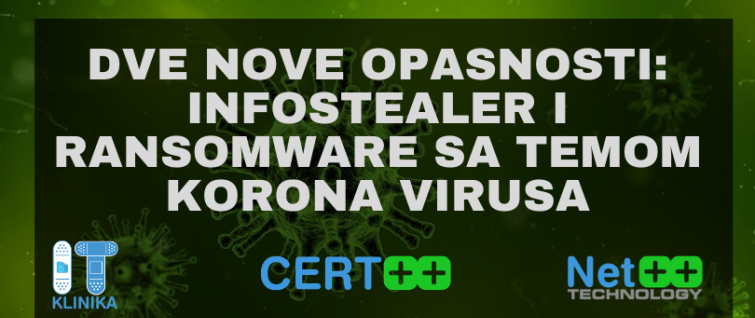

Zaražene korona virus mape

Pojavio se malver koji cilja korisnike koji traže kartografske prikaze širenja COVID-19. Napadači pokušavaju da ih prevare da preuzmu i pokrenu malicioznu aplikaciju koja prikazuje mapu učitanu iz legitimnog izvora, dok se u pozadini dešava kompromitacija računara. U pitanju je poznati AZORult malver koji krade podatke - informacije sačuvane u web browserima, kao što su cookies, istorija pregledanja, ID korisnika, lozinke i ključeve za kripto valute. Na taj način dolaze do brojeva kreditnih kartica, login kredencijala i drugih osetljivih informacija.

Slika 1. Mapa širenja korona virusa sa ubačenim malverom. Izvor slike: Reason Security.

AZORult ima sposobnost da generiše skriveni admin nalog na zaraženom računaru kako bi omogućio RDP konekcije. Malver fajl nosi naziv Corona-virus-Map.com.exe.

Koronavirus ransomware kao pozadina za Kpot Infostealer

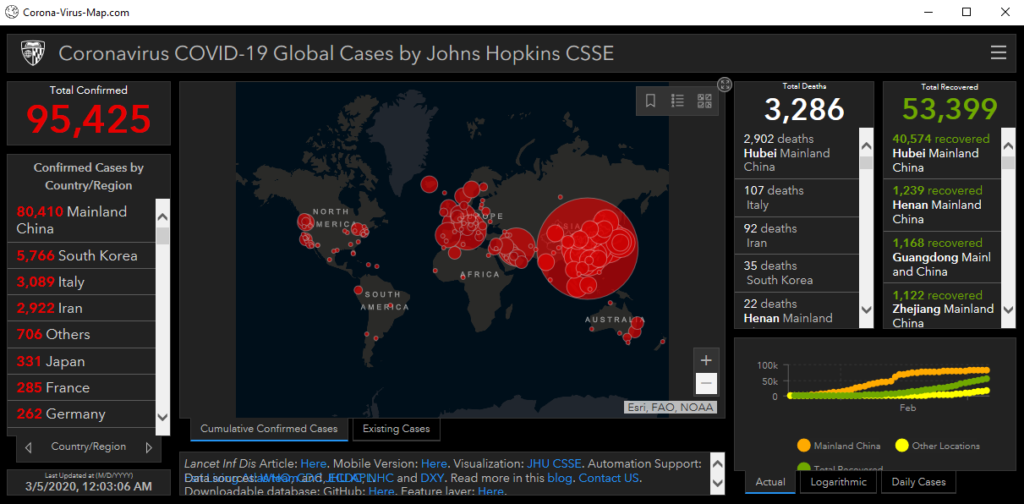

Druga aktuelna pretnja je CoronaVirus ransomware, a distribuira se preko lažnog sajta koji navodno nudi WiseCleaner softver za optimizaciju sistema. Napadači su napravili kopiju legitimnog sajta WiseCleaner.com. Uz ransomware, žrtvama se isporučuje i Kpot infostealer, odnosno trojanac koji krade podatke. Ovu pretnju je otkrio MalwareHunterTeam.

Slika 2. Lažni WiseCleaner sajt. Izvor slike: Bleeping Computer.

Sadržaj za preuzimanje na ovom sajtu nije aktivan, ali je vršena distribucija fajla WSHSetup.exe koji je downloader za obe gore pomenute pretnje. Kada se pokrene, pokušava da preuzme različite fajlove sa remote lokacije. Najpre preuzima Kpot trojanac koji krade cookies, login kredencijale iz browsera, sadržaj iz aplikacija za razmenu poruka, VPN, FTP, email naloge, gejmerske naloge (Steam, Battle.net) i druge servise. Takođe, pravi snimak desktopa i pokušava da ukrade novčanike sa kripto valutama. Te informacije se šalju na sajt napadača.

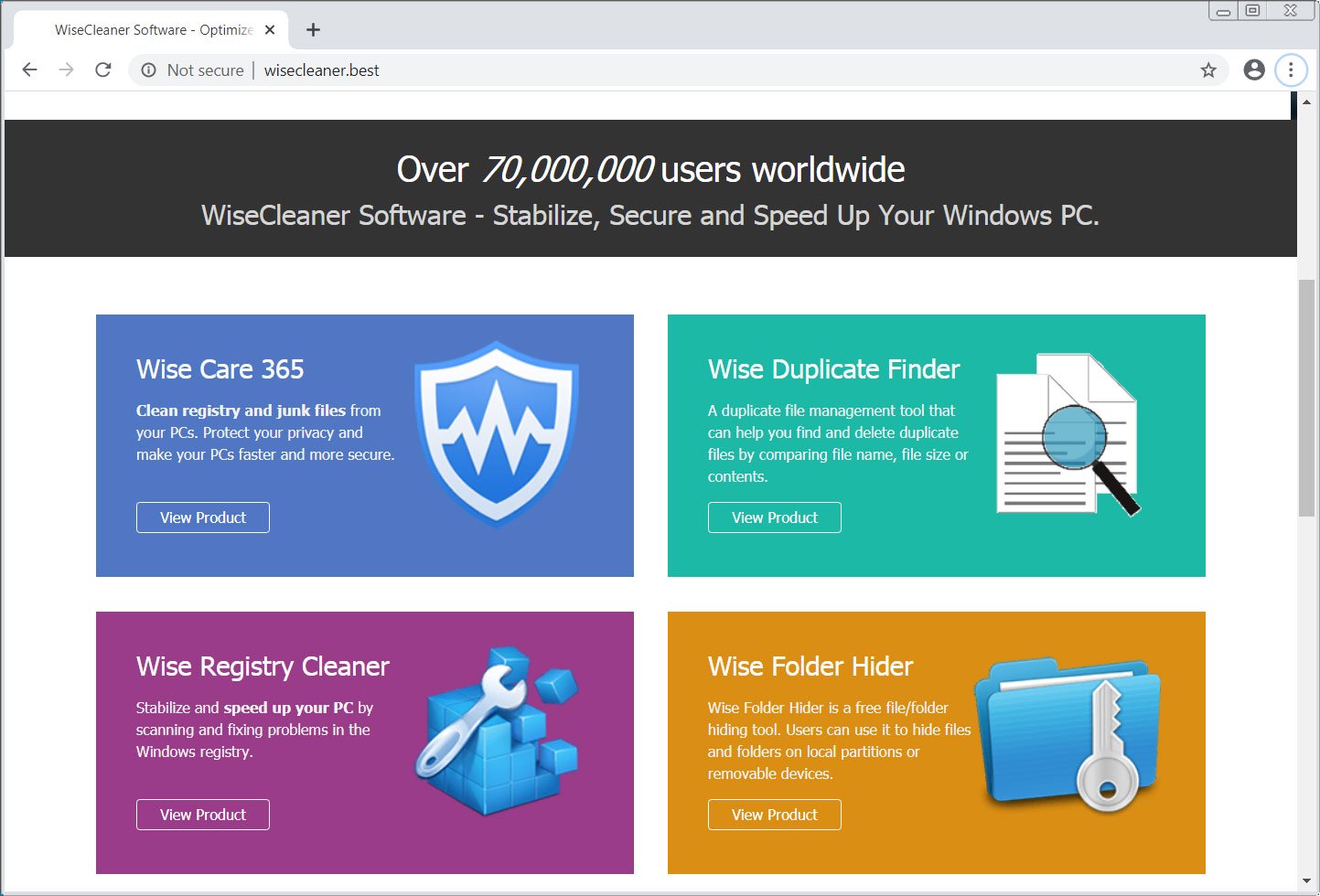

Drugi fajl koji se preuzima preko WSHSetup.exe je CoronaVirus ransomware koji zaključava fajlove na računaru sa sledećim ekstenzijama:

.bak, .bat, .doc, .jpg, .jpe, .txt, .tex, .dbf, .xls, .cry, .xml, .vsd, .pdf, .csv, .bmp, .tif, .tax, .gif, .gbr, .png, .mdb, .mdf, .sdf, .dwg, .dxf, .dgn, .stl, .gho, .ppt, .acc, .vpd, .odt, .ods, .rar, .zip, .cpp, .pas, .asm, .rtf, .lic, .avi, .mov, .vbs, .erf, .epf, .mxl, .cfu, .mht, .bak, .old

Zaključani fajlovi bivaju preimenovani u email adresu napadača (zadržava se ista ekstenzija).

Slika 3. Zaključani fajlovi. Izvor slike: Bleeping Computer.

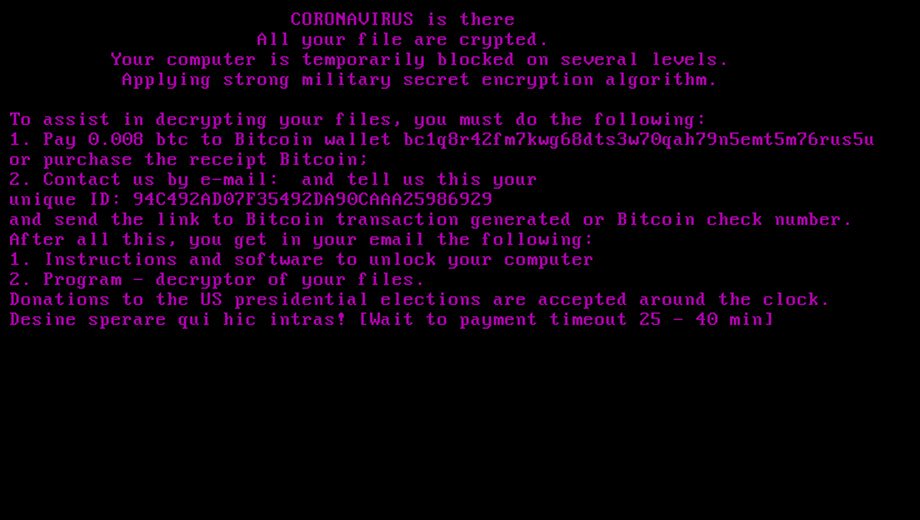

U poruci o otkupnini napadači traže 0,008 BTC (oko $50).

Slika 4. Poruka o otkupnini. Izvor slike: Bleeping Computer.

U pitanju je krajnje neobičan ransomware, a eksperti analiziraju da li ima nekih slabosti. S obzirom na veoma nizak iznos otkupnine, statičku bitkoin adresu i političku poruku, sumnja se da je ovaj ransomware samo paravan koji služi da prikrije pravu pretnju - Kpot malver.

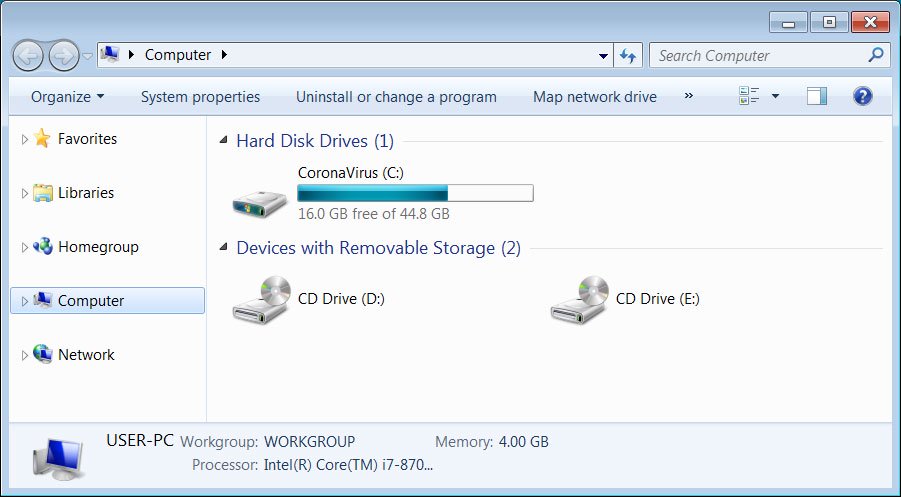

Još jedna stvar koju napadači rade je preimenovanje C diska, kao na slici ispod:

Slika 5. Preimenovani C disk. Izvor slike: Bleeping Computer.

Prilikom reboota, ransomware prikazuje zaključani ekran sa istim tekstom kao u poruci o otkupnini.

Slika 6. Poruka pri podizanju sistema. Izvor slike: Bleeping Computer.