Više od 100 000 Zyxel firewalla, VPN gatewaya i access point kontrolera ima backdoor nalog upisan u kôd, koji omogućava pristup uređajima sa administratorskim privilegijama preko SSH interfejsa ili web admin panela.

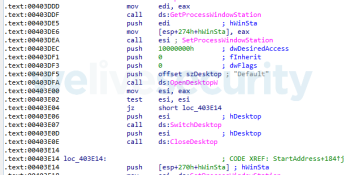

Napadači sada skeniraju internet u potrazi za otvorenim SSH uređajima i pokušavaju da se uloguju koristeći kredencijale username "zyfwp", password "PrOw!aN_fXp", koji su upisani u kod Zyxel uređaja.

Ovaj backdoor nalog je ozbiljna ranjivost jer omogućava potencijalnim napadačima da naprave VPN naloge i da dobiju pristup internim mrežama i servisima, što stvara brojne mogućnosti za dalje napade.

Zyxel navodi da su tajni nalog koristili za automatsku isporuku firmware ažuriranja preko FTP-a.

Sledeći modeli Zyxel uređaja su ugroženi ovom ranjivošću:

- Advanced Threat Protection (ATP) serija – koristi se kao firewall

- Unified Security Gateway (USG) serija – koristi se kao hibrid firewalla i VPN gatewaya

- USG FLEX serija – koristi se kao hibrid firewalla i VPN gatewaya

- VPN serija – korsti se kao VPN gateway

- NXC serija – koristi se kao WLAN access point kontroler.

Vlasnicima ovih uređaja se preporučuje da ažuriraju sistem što je pre moguće. U Srbiji, prema podacima sa Shodana, ima mali broj Zyxel uređaja, ali ih svakako treba ažurirati.

Zakrpe su trenutno dostupne za ATP, USG, USG Flex i VPN serije. Za NXC seriju zakrpe će biti dostupne u aprilu 2021.

![Mala škola SSL-a / Lekcija 2: Vrste SSL sertifikata [VIDEO] Mala škola SSL-a / Lekcija 2: Vrste SSL sertifikata [VIDEO]](/images/9/1/a/0/4/91a044fd29f11f309982b8f7ea3b238b3f9b6b31-1-druga-lekcija.png)