Dragonfly 2.0: Energetski sektor ponovo na meti

Hakerska grupa, na čijoj se top 10 listi najpogođenijih 2014. našla i Srbija, ponovo napada!

Energetski sektor Evrope i Severne Amerike je pogođen novim talasom sajber napada koji napadačima mogu dati mogućnost sabotaže napadnutih sistema. Iza ovog napada se nalazi sajber kriminalna grupa Dragonfly. Grupa postoji od 2011. godine, ali je do 2014. delovala u senci kada su Symantecovi istraživači otkrili da su se ponovo aktivirali.

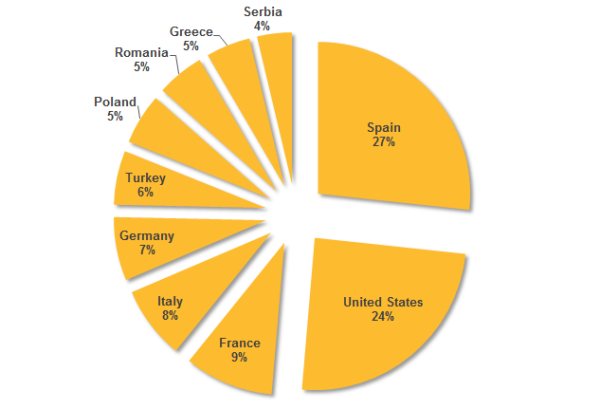

Podsećamo da je 2014. na listi najpogođenijih bila i Srbija i to među prvih deset. Među metama tada su se našle elektrodistribucije, proizvođači energije, kompanije iz naftnog sektora i proizvođači opreme za potrebe energetskog sektora. Najveći broj žrtava zabeležen je u Španiji, SAD i Francuskoj.

Top 10 zemalja po broju aktivnih infekcija iz 2014. godine.

“Dragonfly 2.0“ kampanja koja je započela krajem 2015. godine koristi slične taktike i alate koje je grupa koristila u pređašnjim kampanjama.

Sajber napadači u prethodne 2 godine pokazuju pojačan interes za energetski sektor. Najpoznatiji napadi ove vrste desili su se 2015. i 2016. u Ukrajini kada je stotine hiljada ljudi ostalo bez struje. U prethodnih nekoliko meseci, zabeleženi su pokušaji napada na elektro mreže u nekim zemljama Evrope, a zabeležene su i kompromitacije nuklearnih postrojenja u SAD-u.

Dragonfly grupa je pokazala interesovanje i za proučavanje načina funkcionisanja energetskih postrojenja i za dobijanje pristupa operacionim sistemima tako da grupa sada potencijalno ima sposobnost da sabotira ili da preuzme kontrolu nad ovim sistemima ukoliko želi. Važno je reći da su Symantecovi korisnici zaštićeni od aktivnosti Dragonfly grupe.

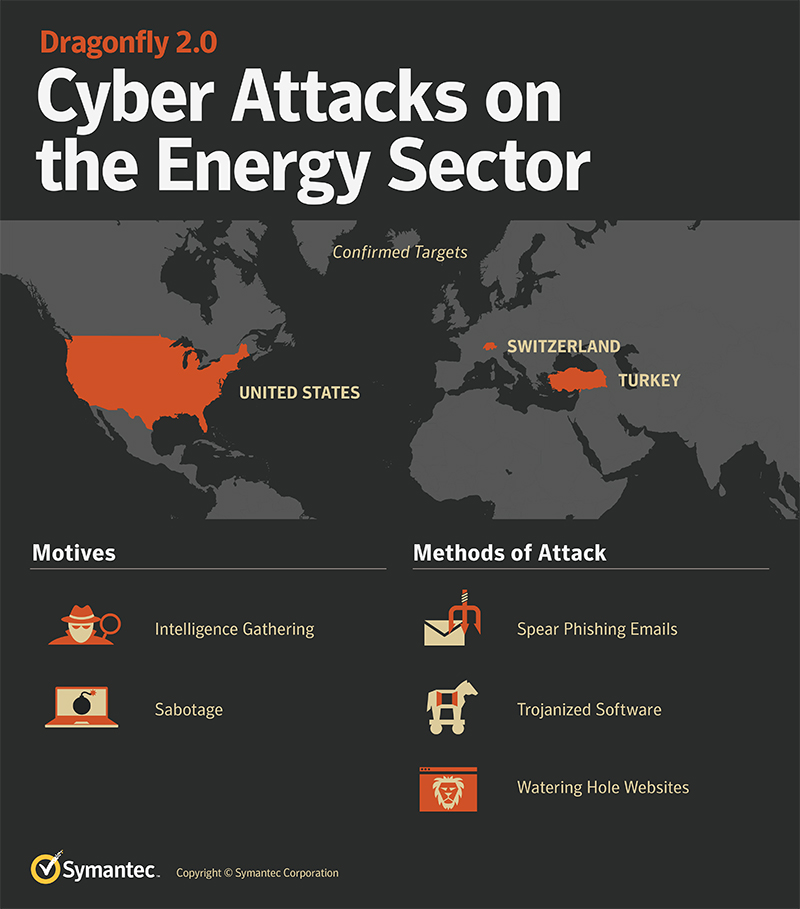

Prikaz aktivnosti Dragonfly grupe u nedavnim kampanjama. Izvor slike Symantec.

Dragonfly 2.0

Symantec je prikupio dokaze koji ukazuju na to da je Dragonfly 2.0 kampanja počela u decembru 2015. godine, a pojačana aktivnost beleži se u ovoj godini. Postoje jake indicije da je grupa bila aktivna u organizacijama u SAD-u, Turskoj i Švajcarskoj, a moguće i u još nekim zemljama. SAD i Turska su i ranije bile na meti Dragonfly grupe, s tim da je sada fokus na Tursku mnogo veći nego pre.

Kao i u kampanjama koje su trajale od 2011. do 2014. godine, Dragonfly 2.0 koristi različite vektore infekcije kako bi dobio pristup mreži žrtve (maliciozni imejlovi, watering hole napadi, softveri sa Trojancima itd.). Dragonfly 2.0 kampanja je najpre primećena u decembru 2015. kada je grupa slala maliciozne imejlove u vidu lažnih pozivnica za novogodišnju zabavu zaposlenima u energetskom sektoru. Kampanja je nastavljena u 2016. i 2017. godini. Imejl je pažljivo osmišljen i sadržavao je konkretne pojedinosti vezane za energetski sektor, kao i neke opšte poslovne termine. Kada se imejl otvori, maliciozni dokument u atačmentu pokušava da ukrade žrtvine kredencijale sa date mreže i da ih pošalje na server na udaljenoj lokaciji.

U julu ove godine otkriveni su imejl napadi na energetski sektor pomoću alata zvanog Phishery. Symantec je otkrio da je i Dragonfly grupa je koristila Trojanac Phishery za krađu kredencijala. Pored slanja malicioznih imejlova, napadači su koristili i watering hole napade za krađu kredencijala u mreži tako što su kompromitovali sajtove za koje su mislili da će ih potencijalne žrtve (zaposleni u energetskom sektoru) posetiti. Ukradeni kredencijali su dalje korišćeni u narednim napadima na ciljane organizacije. U jednom slučaju, nakon što je žrtva posetila jedan od kompromitovanih servera, Backdoor.Goodor je 11 dana kasnije bio instaliran na računaru date organizacije preko PowerShella. Pomenuti backdoor omogućava napadačima pristup računaru žrtve sa udaljene lokacije.

Dragonfly grupa još od 2011. ima praksu da kompromituje legitiman softver kako bi isporučila malver žrtvi. U 2016. i 2017. godini grupa je u svojim kampanjama koristila Backdoor.Dorshel odnosno ubacivala Trojanca u standardne Windows aplikacije. Takođe, grupa je ubacivala Trojan.Karagany.B backdoor preko lažnih Flash ažuriranja (verovatno je nekom od tehnika socijalnog inženjeringa žrtve ubeđivala da ažuriraju Flash). Najčešće su napadači uspevali da ubace jedan ili dva backdoora na računar žrtve kako bi dobili pristup sa udaljene lokacije i po potrebi instalirali dodatne alate. Pored pomenutih Trojanaca, grupa je koristila i Trojan.Heriplor.

Jake veze sa ranijim kampanjama

Postoji veliki broj indikatora koji povezuju nedavne i ranije Dragonfly kampanje. Najjača veza je to što su u svim kampanjama korišćeni Heriplor i Karagany Trojanci.

Trojanac Heriplor koristi samo Dragonfly grupa i predstavlja najjači indikator koji povezuje ranije i skorašnje napade na energetski sektor. Heriplor je kastomizovani malver koji ne može da se kupi na crnom tržištu i nije primećeno da ga je neka druga grupa koristila.

Trojanac Karagany.B je naslednik Trojanca Karagany koji je Dragonfly grupa koristila ranije. Postoje sličnosti u komandama, enkripciji i kodu. Karagany.B je široko rasprostranjen i često korišćen u napadima na energetski sektor. Ne može se tvrditi da ovaj Trojanac koristi samo Dragonfly grupa pošto se prvobitna verzija (Karagany) pojavila na crnom tržištu.

Potencijal za sabotažu

Pre napada kojima je cilj sabotaža, napadači prolaze kroz fazu prikupljanja informacija o mrežama i sistemima koje ciljaju i pribavljaju potrebne kredencijale. Najpoznatiji primeri ovakvog ponašanja su Stuxnet i Shamoon gde su napadači pomoću prethodno ukradenih kredencijala napravili ogromnu štetu pogođenim organizacijama.

Iz ove perspektive, napadi Dragonfly grupe iz ranijih godina izgledaju kao istraživačka faza u kojoj su napadači imali za cilj samo da pokušaju da uđu u mrežu organizacije koju su pikirali. Dragonfly 2.0 kampanje pokazuju kako napadači verovatno ulaze u novu fazu jer su dobili pristup operacionim sistemima, što se može iskoristiti za nanošenje velike štete u budućnosti.

Indicije ili lažna uzbuna?

Iako se ne može sa potpunom sigurnošću utvrditi poreklo Dragonfly grupe, jasno je da je u pitanju sajber grupa koja je ostvarila zapažene rezultate na polju sajber kriminalnih aktivnosti. Grupa je sposobna da kompromituje ciljane organizacije na više načina, da ukrade kredencijale kako bi neprimećena ušla u mrežu, a poseduje i širok spektar malver alata (neke je i kastomizovala). Fokusirani su samo na energetski sektor čije kompanije ciljaju još od 2011. godine. Neke od aktivnosti grupe najverovatnije imaju za cilj da naprave zabunu odnosno da otežaju da se utvrdi ko tačno stoji iza napada:

- Koriste malvere do kojih gotovo svako može doći i sredstva poput admin alata (PowerShell, PsExec i Bitsadmin), zatim Phishery koji se pojavio na Githubu 2016. i Screenutil koji je takođe javno dostupan.

- Nisu koristili zero day eksploatacije. Ili je u pitanju pokušaj da ih niko ne poveže sa određenim aktivnostima ili je jednostavno u pitanju nedostatak sredstava.

- Određeni nizovi u kodu su na ruskom, ali ima i nekih koji su na francuskom što može značiti da je jedan od njih ubačen da odvrati pažnju.

Konfliktni dokazi otežavaju da se utvrdi odakle je ova grupa i ko stoji iza nje. Ono što je jasno je da je u pitanju iskusna hakerska grupa koja ima potencijal da napravi velike probleme organizacijama koje odabere za metu. Koji su joj stvarni planovi i namere, ostaje još da vidimo.

Zaštita

Symantecovi korisnici su zaštićeni od aktivnosti Dragonfly grupe, odnosno Symantec zaštita detektuje sledeće pretnje: Trojan.Phisherly, Backdoor.Goodor, Trojan.Karagany.B, Backdoor.Dorshel, Trojan.Heriplor, Trojan.Listrix i Trojan.Karagany. Takođe, Symantec je napravio listu indikatora kompromitovanosti koja vam može pomoći da identifikujete Dragonfly aktivnost.

| Family | MD5 | Command & Control |

|---|---|---|

| Backdoor.Dorshel | b3b5d67f5bbf5a043f5bf5d079dbcb56 | hxxp://103.41.177.69/A56WY |

| Trojan.Karagany.B | 1560f68403c5a41e96b28d3f882de7f1 | hxxp://37.1.202.26/getimage/622622.jpg |

| Trojan.Heriplor | e02603178c8c47d198f7d34bcf2d68b8 | |

| Trojan.Listrix | da9d8c78efe0c6c8be70e6b857400fb1 | |

| Hacktool.Credrix | a4cf567f27f3b2f8b73ae15e2e487f00 | |

| Backdoor.Goodor | 765fcd7588b1d94008975c4627c8feb6 | |

| Trojan.Phisherly | 141e78d16456a072c9697454fc6d5f58 | 184.154.150.66 |

| Screenutil | db07e1740152e09610ea826655d27e8d |

Izvor: Symantec Connect